Specter og Meltdown processor sårbarhed åbenbaringer Meltdown og Specter Forlad hver CPU, der er sårbar over for Attack Meltdown og Specter Lad hver CPU være udsat for angreb En stor sikkerhedsfejl med Intel CPU'er er blevet afdækket. Meltdown and Specter er to nye sårbarheder, der påvirker CPU'en. Du er berørt. Hvad kan du gøre ved det? Read More var en chokerende start på det nye år i cybersikkerhed De store cybersikkerhedshændelser i 2017 og hvad de gjorde for dig De største cybersikkerhedshændelser i 2017 og hvad de gjorde for dig Var du offer for et hack i 2017? Milliarder var, hvad der tydeligvis var det værste år i cybersikkerhed endnu. Med så meget der sker, har du måske savnet nogle af overtrædelserne: lad os genbruge. Læs mere . Sårbarhederne påvirker næsten alle processorer på tværs af næsten alle operativsystemer og arkitektur. Processorproducenter og operativsystemudviklere udstedte hurtigt patches for at beskytte mod sårbarhederne - men der var også nogle alvorlige tænderproblemer.

Nu, over en måned fra de oprindelige rapporter, er vi tættere på virkelig at løse Meltdown and Specter sårbarheder?

Specter and Meltdown Vulnerabilities Overalt

De nyligt opdagede sikkerhedsproblemer vil påvirke computeren Revealed: Hvordan Spektreopdateringer vil påvirke din pc, afsløret: Hvordan Spektreopdateringer vil påvirke din pc Vi antager, at du fuldt ud er klar over Meltdown and Specter nu. Det betyder, at det er på tide at finde ud af, hvordan Windows-opdateringerne Microsoft har udgivet, vil påvirke din pc ... Læs mere i lang tid. Meltdown påvirker specifikt Intel mikroprocessorer, der strækker sig tilbage til 1995. Langtiden i dette problem betyder, at de fleste af verdens Intel-processorer er i fare og endda tjenester som Microsoft Azure og Amazon Web Services.

Specter har en lignende global effekt, der påvirker mikroprocessorer fra resten af de store designere: AMD og ARM. Det betyder, at de fleste af verdens computersystemer er sårbare. Er nogen computere ikke påvirket af smeltning og spøgelsesfejl? Er nogen computere ikke påvirket af Meltdown og Specter Bugs? Meltdown and Specter sårbarhederne har påvirket hardware over hele kloden. Det ser ud til, at alt er usikkert. Men det er ikke tilfældet. Tjek denne liste over sikker hardware og vores tips til fremtiden. Læs mere og har været i over 20 år.

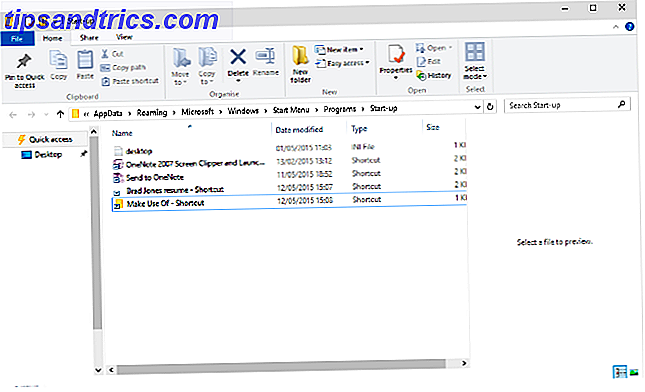

#Meltdown & #Spectre - En side-til-side sammenligning # cybersecurity #DataBreach #humanfactors # CES2018 #malware #Technology

CC: @ ipfconline1 @JimMarous @evankirstel @MikeQuindazzi @pierrepinna @ jblefevre60 @ reach2ratan @KirkDBorne @Ronald_vanLoon pic.twitter.com/0S79P5jDbV

- Shira Rubinoff (@Shirastweet) 10. januar 2018

Forståeligt skaber denne åbenbaring nogle forstyrrelser for både forbrugere og virksomheder. Bekymringen er mangesidig. Vil patcherne tilbyde arbejde? Er det lettere at erstatte hele lagrene af mikroprocessorer? Hvornår kommer en fuldt sikker processor til markedet? Og hvad med omkostningerne?

"Vi har aldrig set sådan en ekspansiv fejl som denne, der påvirker bogstaveligt talt alle større processorer, " siger David Kennedy, administrerende direktør for TrustedSec, som gør penetrationstest og sikkerhedsrådgivning for virksomheder. "Jeg var på mindst ti opkald i sidste uge med store virksomheder og to i går forklarer, hvad der sker. De har ingen idé om, hvad de skal gøre, når det kommer til patching. Det skaber virkelig et rod. "

Patches Galore

Det store udvalg af sårbare enheder giver et andet problem. Er din Chromebook beskyttet mod smeltning? Er din Chromebook beskyttet mod smeltning? Google har offentliggjort en liste over alle kendte Chrome OS-enheder, der beskriver, hvilke der for øjeblikket er sårbare over for Meltdown, og som kræver patching. Læs mere . Hver type hardware har brug for en lidt anderledes individuelt udformet løsning. Plasterprocessen siden begyndelsen af januar har været intet mindre end rystende.

Intel skyndte sig for at udvikle og frigive en sikkerhedsrettelse. Ulempen var nogle alvorlige præstationsproblemer. Intel sagde infamously, "enhver præstationspåvirkning er afhængig af arbejdsbyrde, og for den gennemsnitlige computerbruger bør det ikke være væsentligt og vil blive afbødet over tid." Dette var usandt da og forbliver så ved skrivningstidspunktet. Selv nyere processorer, der kun kommer på markedet, mærker stadig virkningerne.

Faktisk, mandag den 22. januar tilbagekaldte Intel et af sine Specter-patches, fordi det forårsagede tilfældige genstartsproblemer. Intel foreslog, at netværksadministratorer ganske enkelt skulle tilbagekalde alle opdaterede installationer, med Intels vicepræsident Neil Shenoy, der sagde: "Jeg undskylder for eventuelle forstyrrelser, som denne ændring i vejledningen kan medføre." VMware, Lenovo og Dell alle lavede lignende meddelelser på samme måde tid.

Derefter i slutningen af januar meddelte Microsoft også, at Specter og Meltdown-patchesne til Windows 10 havde kompromitterende ydeevne og forårsaget tilfældige dødelige fejl, hvilket bekræfter, at deres sikkerhedskorrigeringer var buggy. Åh, og Apple tilbagekalder også krav om beskyttelse mod ældre maskiner, der frigiver en lang række patches til High Sierra, Sierra og El Capitan.

Linus og Linux

Linus Torvalds, skaberen og hovedudvikleren af Linux-kernen, forbliver yderst kritisk over hele Specter / Meltdown-patchprocessen (hvad er en kerne, alligevel? Linux-kernen: En forklaring i Laymans vilkår Linux-kernen: En forklaring i Laymans vilkår Der er kun en de facto ting, som Linux-distributioner har til fælles: Linux-kernen. Men mens det ofte taler om, ved mange mennesker ikke rigtigt, hvad det gør. Læs mere). Faktisk gik Torvalds så langt som at erklære Intel-patcherne som "KOMPLETE OG UTTER GARBAGE." Du kan læse resten af hans tirade her - og det er værd at læse.

Teksten er noget jargonbelastet, så jeg gør mit bedste for at forklare det, simpelthen.

Linus analyserede plasterne. Han fandt Intel forsøge at gøre sikkerheds patches valgfri samt OS-baserede, så de ikke behøver at gennemgå deres CPU-design fuldstændigt (som er den eneste mulighed for ægte sikkerhed - jeg vil forklare hvorfor i et øjeblik). I stedet for at udstede to patches, hvor man aktiverer sikkerhedsfladderne og en anden, der implementerer rettelserne til kernen.

I stedet taler Torvalds Intel tvinger de to sammen til at glansere over performance hits ved at tillade en "Optional Secure Mode", hvorved brugeren skal vælge deres CPU i fix og gøre præstationen ramt kundernes beslutning, snarere end at Intel tager flak . Hvis og hvornår brugere starter et ældre operativsystem, der endnu ikke har kendt plaster, bliver de straks sårbare.

Den 29. januar blev Linux 4.15-kernen tilgængelig med nyudvidede sikkerhedsfunktioner i Intel og AMD-CPU'er på Linux-enheder. Og mens Linus Torvalds rant var Linux-fokuseret, er det klart, at Intel-patchesne ikke var op til bunden for noget operativsystem.

Microsoft Out-of-Band-opdateringer

Som nævnt ovenfor er Microsoft også utilfreds med Intels tilgang Sådan beskytter du Windows mod smeltning og spekulationssikkerhedstrusler Sådan beskytter du Windows mod smeltning og spekulationssikkerhedstrusler Meltdown and Specter er store sikkerhedstrusler, der påvirker milliarder enheder. Find ud af, om din Windows-computer er berørt, og hvad du kan gøre. Læs mere til sikkerhedsfladerne. Så meget, at det brød med sin traditionelle patch tirsdag tilgang til de fleste sikkerheds patches, i stedet udstede en sjælden out-of-band sikkerhedsopdatering. Microsoft patchen deaktiverer simpelthen Specter variant 2, der er testamente for, hvor dårlig Intel's patch er.

Den nye patch er tilgængelig via Microsoft Update Catalog.

Alternativt skal brugere, der ønsker at gå ned i den manuelle reparationsrute, læse Microsoft Windows Client Guidance-dokumentet for at få råd om de lidt vanskelige registreringsændringer.

Hvad med Kina?

På trods af at Intel dodger en kugle om sin seneste indtjeningsrapport (trods at de fleste af verdens computere udsætter Intel fortjeneste), tog Intel flere høje kritikker for, at de både meldte Meltdown og Specter til massive kinesiske kunder som Alibaba og Lenovo - før det fortalte den amerikanske regering.

Faktisk blev flere store amerikanske agenturer kun gjort opmærksom på Specter og Meltdown, da rapporterne blev offentlige, snarere end nogen forudgående underretningsproces. Og mens der ikke er nogen indikation på, at oplysningerne blev anvendt ukorrekt (fx sendt til og brugt af den kinesiske regering), rejser det store bekymringer om Intels valg af hvem der skal informere.

I betragtning af dybden og omfanget af den kinesiske internetovervågning forekommer det helt usandsynligt, at den kinesiske regering ikke var opmærksom på sårbarheden før den amerikanske regering.

Er egentlige løsninger til Specter og Meltdown nogensinde til at ske?

Sikkerhedspatcherne er realistisk en midlertidig løsning. Onus bør ikke falde på forbrugerne for at gøre det muligt for sårbarheden at blokere patches, endsige skal beslutte om afvejning mellem sikkerhedsniveauer på kerneliveau og CPU-performance hits. Det er simpelthen uretfærdigt, endsige helt uetisk.

En del af Intel Financials rapporterne indeholdt oplysninger fra CEO Brian Krzanich, som lovede at chips med ægte hardware reparationer ville begynde at sende i år. Desværre har Krzanich ikke uddybet hvad den dristige erklæring betød.

Men fordi Krzanich bekræftede, at Intel planlægger at fortsætte udviklingen af sine 14nm-produkter (Intel-CPU'er fra 2014 og fremefter - Kaby Lake, Coffee Lake, Skylake osv.) I løbet af 2018. Dette skaber muligheder: "in-silicon" -rettelser til den nuværende generation af CPU'er og rettelser til de kommende Cannon Lake-processorer, eller den ene eller den anden.

Derudover er ingen klar over, hvad rettelserne vil medføre. Den nuværende mikrokode og løsningsindflyvning virker helt klart ikke. På grund af mere tid til udvikling, ville højere ydelse, bedre kodede versioner have funktion? Eller vil Intel acceptere, at deres CPU'er kræver modifikation på et langt dybere niveau?

En ting er dog sikkert. På trods af denne monumental sårbarhed, der påvirker så mange enheder, vil Intel-salget sandsynligvis stige, så store virksomheder, virksomheder og forbrugere hopper fra berørt hardware, når den nye formodede sikre generation kommer.

Hvad synes du om Specter og Meltdown? Har det bedt dig om at overveje at købe en ny pc i 2018? Lad os vide!