Safeplug er en særlig router, der skaber en anonym internetforbindelse via Tor-netværket (hvad er Tor?); det koster $ 50 - men du kan lave din egen med en Raspberry Pi og USB WiFi dongle.

I virkeligheden vil du ikke spare meget: omkostningerne ved Pi plus en passende WiFi dongle vil koste dig omkring $ 50 eller mere. Men DIY er sjovt, vi lærer meget i processen, og du har sandsynligvis allerede en Pi, der sidder omkring at samle støv.

Indkøbsliste

- Hindbær Pi (model B)

- SD-kort på mindst 4 gigabyte

- Ethernet-kabel

- Kompatibel USB Wifi-adapter - det betyder at kunne arbejde i strukturtilstand med hostapd-pakke (som denne baseret på RT5370-chipsæt)

- Micro USB strømadapter

Teorien

Vi tilpasser Raspberry Pi til at fungere som en router: Den vil tilslutte en Ethernet-port på din eksisterende internetrouter ligesom enhver anden enhed, men den vil også forbinde til det Tor-anonymiserende netværk. Du kan læse vores komplette guide til Tor for at finde ud af mere, men i det væsentlige virker det ved at sende dine internetforespørgsler via flere computere - hoppe rundt om i verden - hvilket gør dig næsten uacceptabel. Pi'en sender et WiFi-netværk, ligesom din router sandsynligvis gør, sådan at enhver trafik på WiFi sendes ud til internettet via Tor. Faktisk, hvis du ikke allerede har en WiFi-aktiveret router og vil have en - bare følg den første halvdel af denne vejledning.

Der er selvfølgelig en reduktion i hastigheden for at gøre dette, både gennem routingelementet og det faktiske Tor-netværk.

Vær advaret dog: browsing alene alene vil ikke anonymisere din session fuldstændigt. Din browser er fuld af cachelagrede filer og cookies, som kan bruges til at identificere din tilstedeværelse på en hjemmeside (hvad er en cookie? Hvad er en cookie og hvad skal den gøre med min personlige fortrolighed? [MakeUseOf Forklarer] Hvad er en cookie og hvad gør Det skal gøre med mit privatliv? [MakeUseOf Forklarer] De fleste mennesker ved, at der er cookies spredt over hele internettet, klar og villig til at blive spist op af den, der kan finde dem først. Vent, hvad? Det kan ikke være rigtigt. Ja, der er cookies ... Læs mere). Sørg for, at disse er deaktiveret og blokeret (brug inkognitotilstand) - og åbenlyst ikke begynde at logge på websites.

Kom i gang

Brænd en frisk kopi af det nyeste Raspian Wheezy billede til dit SD-kort; Slut strømforsyningen, Ethernet, USB WiFi-adapteren og start op. Du behøver ikke en skærm eller et tastatur tilsluttet - vi gør alt dette fra kommandolinjen.

Brug en IP-scanner Top 3 bærbare netværksanalyse- og diagnostikværktøjer Top 3 bærbare netværksanalyser og diagnoseværktøjer Læs mere for at finde ud af IP-adressen til din Raspberry Pi (IP Scanner til OS X fungerer godt for mig), så SSH ind i det fra en kommandoprompt (hvordan man bruger SSH i Windows 4 Nemme måder at bruge SSH på i Windows 4 Nemme måder at bruge SSH på i Windows SSH er de facto-løsningen for sikker adgang til eksterne terminaler på Linux og andre UNIX-lignende systemer. Hvis du har en fjernbetjening SSH-server, du vil have adgang til, skal du downloade en SSH-klient .... Læs mere) med kommandoen:

ssh pi@xxxx hvor xxxx er din Pi's IP-adresse. Standardadgangskoden er "hindbær"

Type:

sudo raspi-config at køre det grafiske installationsprogram. Udvid filsystemet, og afslut derefter installationsprogrammet og genstart. Du skal stadig have den samme IP-adresse - gå videre og SSH igen igen.

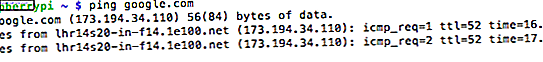

Kontroller, om Pi kan få adgang til internettet ved at skrive

ping google.com fra din SSH-session (ikke på din lokale maskine). Du skal se noget som dette:

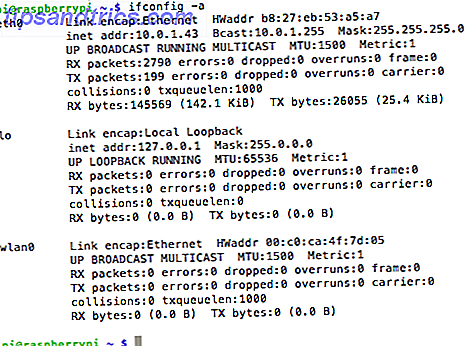

Tryk CTRL-C for at stoppe det. Kontrollér nu, at din WiFi-adapter genkendes ved at skrive:

ifconfig -a Hvis du ser wlan0 opført, er alt godt. Hvis ikke, er din trådløse adapter ikke engang genkendt, endsige i stand til struktur / AP-tilstand.

Lad os opdatere systemet og installere nogle software. Kør følgende efter en, gå gennem vejledninger efter behov. I det andet trin fjerner vi wolfram-motoren for at lave en matematisk kernel-fejl - vi sparer også 450 megabyte i processen.

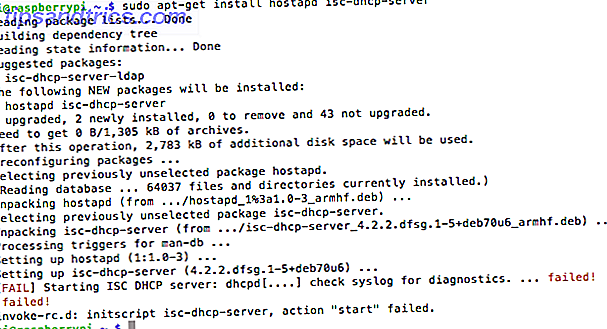

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Her har vi installeret en DHCP-server, så WiFi-klienter kan automatisk få en IP-adresse. Ignorer fejlen - det betyder bare, at vi ikke har sat det op endnu.

sudo nano /etc/dhcp/dhcpd.conf Kommentere (tilføj en # til start af dem) følgende linjer:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Uncomment (fjern #) ordet autoritative fra disse linjer:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Nu rul ned til bunden og indsæt i:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Gem med CTRL-X -> Y -> indtast .

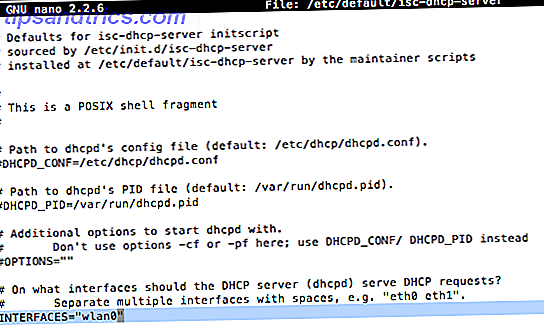

Skriv derefter:

sudo nano /etc/default/isc-dhcp-server Skift den sidste linje, så den lyder:

INTERFACES="wlan0"

Hvilket betyder, at vores DHCP-server skal lytte på det trådløse interface for at afgive IP-adresser. Endelig:

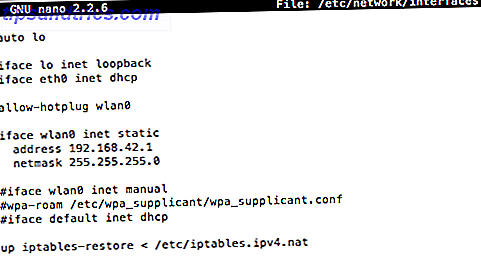

sudo nano /etc/network/interfaces Udskift alt efter (forlader denne linje):

allow-hotplug wlan0 Med dette:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Afslut og gem (CTRL-X, Y, indtast - husk det, jeg vil ikke sige det igen!) . Vi har nu defineret en statisk IP-adresse for det trådløse netværk, og vi har fortalt DHCP-serveren at tildele IP-adresser til klienter. Fantastisk. Skriv derefter:

sudo ifconfig wlan0 192.168.42.1 For at definere vores hotspot skal du redigere HostAP-konfigurationsfilen som følger.

sudo nano /etc/hostapd/hostapd.conf Tilføj følgende linjer, rediger ssidet (WiFi-netværkets navn) og wpa_passphrase, hvis du ønsker det.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Nu skal vi fortælle Pi hvor vores config-fil er.

sudo nano /etc/default/hostapd Udskift denne linje:

#DAEMON_CONF="" med:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Endelig skal vi konfigurere NAT. NAT eller Network Address Translation, er processen med at ændre interne IP-adresser til en enkelt ekstern IP, og routere ting rundt på passende vis.

sudo nano /etc/sysctl.conf Nederst skal du tilføje:

net.ipv4.ip_forward=1 Gemme. Kør alle følgende kommandoer - følg med at indsætte dem alle på én gang. Her etablerer vi rutingstabeller, der stort set bare forbinder vores ethernet- og WiFi-adapter.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Endelig løbe:

sudo nano /etc/network/interfaces og tilføj:

up iptables-restore< /etc/iptables.ipv4.nat helt til sidst. For at teste, kører vi:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Dit PiTest- netværk skal udsende nu, hvis du ikke ændrede navnet. Prøv at oprette forbindelse fra en anden maskine eller mobilenhed, og du bør se nogle fejlfejloplysninger, der vises på skærmen, som denne:

Klik nu på CTRL-C for at annullere programmet, og lad os sørge for at dette kører som en tjeneste ved genstart. Kør disse kommandoer:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Nu har vi routing del setup, men vi skal stadig tilføje Tor til ligningen - lige nu har vi bogstaveligt talt bare lavet en router.

Installer Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Kopier og indsæt denne højre øverst. Ignorer alt andet og gem:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Slap af med vores gamle rutingstabeller og tilføj en undtagelse for SSH, så vi kan stadig logge ind igen. Vi tilføjer et passthrough til DNS-opslag; og styrer alle TCP trafik (styresignaler) til 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Du kan tjekke posterne som sådan:

sudo iptables -t nat -L Gem filen, så den er indlæst ved genstart.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Aktivér det for at starte ved opstart, og genstart så vi kan teste det.

sudo update-rc.d tor enable sudo shutdown -r now Du kan oprette en logfil og hale den ved hjælp af følgende (disse er ikke nødvendige, men kan være nyttige til debugging, hvis du har problemer).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Gå over til whatismyipaddress.com for at bekræfte din IP er ikke fra din egen internetudbyder:

Eller brug check.torproject.org:

Du kan finde Google bedt om at bekræfte med en Captcha ganske ofte - det er fordi Tor ofte bruges af spammere, og der er ikke meget du kan gøre ved det.

Tillykke med, du er anonymiseret og kan nu få adgang til skjulte Tor-websteder med .onion- domænet (Sådan finder du aktive Onion-steder? Sådan finder du aktive løgsteder og hvorfor du måske vil finde ud af, hvordan du kan finde aktive løgsteder og hvorfor du måske vil løg websteder, så navngivet fordi de ender med ".onion", er vært som Tor skjulte tjenester - en fuldstændig anonym måde at hoste websites på. Læs mere). Bare gør ikke noget dumt, ligesom start et websted, der sælger stoffer til Bitcoins, eller brug dit rigtige navn hvor som helst, og det skal du være fint. Lad os vide, hvis du har problemer, og jeg vil forsøge at hjælpe.

![Så hvad er en database, alligevel? [MakeUseOf Forklarer]](https://www.tipsandtrics.com/img/technology-explained/858/what-is-database.jpg)