Er du endnu opgraderet til Android 4.4 KitKat? Her er noget, der kan give dig en smule opmuntring til at foretage omskifteren: Et alvorligt problem med lagerbrowseren på pre-KitKat-telefoner er blevet opdaget, og det kan give skadelige websteder adgang til dataene på andre websteder. Lyder skræmmende? Her er hvad du behøver at vide

Problemet - som først blev opdaget af forsker Rafay Baloch - ser ondsindede websteder i stand til at indsprøjte vilkårlig JavaScript i andre rammer, som kunne se cookies stjålet, eller strukturen og markeringen af hjemmesider bliver direkte forstyrret.

Sikkerhedsforskere er desperat bekymret over dette, med Rapid7 - skaberne af den populære sikkerhedstestramme Metasploit - der beskriver det som et "privatlivets mareridt". Nysgerrig om hvordan det virker, hvorfor skal du være bekymret, og hvad kan du gøre ved det? Læs videre for mere.

Et grundlæggende sikkerhedsprincip: Bypassed

Det grundlæggende princip, der skal forhindre dette angreb i første omgang, hedder samme oprindelsespolitik. Kort sagt betyder det at klientside-JavaScript, der kører på et websted, ikke skal kunne interferere med en anden hjemmeside.

Denne politik har været grundlaget for webapplikationssikkerhed, lige siden den blev introduceret i 1995 med Netscape Navigator 2. Hver enkelt webbrowser har implementeret denne politik som en grundlæggende sikkerhedsfunktion, og som følge heraf er det utrolig sjældent at se sådan en sårbarhed i naturen.

For mere information om hvordan SOP fungerer, kan du ønske at se ovenstående video. Dette blev taget på en OWASP (Open Web App Security Project) hændelse i Tyskland, og er en af de bedste forklaringer af protokollen, jeg har set hidtil.

Når en browser er sårbar over for et SOP bypass-angreb, er der meget plads til skade. En angriber kan muligvis gøre noget ved at bruge placerings-API'en, der blev introduceret med HTML5-specen, for at finde ud af, hvor et offer er placeret, hele vejen for at stjæle cookies.

Heldigvis tager de fleste browser-udviklere denne type angreb alvorligt. Det gør det endnu mere bemærkelsesværdigt at se et sådant angreb 'i naturen'.

Hvordan angrebet fungerer

Så vi ved, at Same Origin Polity er vigtig. Og vi ved, at en massiv mangel på bestanden Android-browseren kan potentielt føre til, at angribere omgår denne vigtige sikkerhedsforanstaltning? Men hvordan virker det?

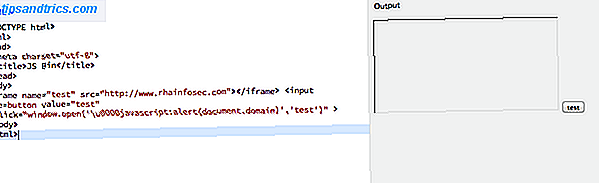

Godt, beviset for konceptet givet af Rafay baloch ser lidt ud som dette:

Så hvad har vi her? Nå, der er en iFrame. Dette er et HTML-element, der bruges til at tillade websteder at integrere en anden webside på en anden webside. De bruges ikke så meget som de plejede at være, stort set fordi de er et SEO mareridt. 10 Almindelige SEO fejl, der kan ødelægge dit websted [Del I] 10 Almindelige SEO fejl, der kan ødelægge dit websted [Del I] Læs mere. Du finder dog stadig ofte dem fra tid til anden, og de er stadig en del af HTML-specifikationen og er endnu ikke blevet udskrevet.

Herefter følger en HTML-kode, der repræsenterer en indtastningsknap. Dette indeholder nogle specielt udformede JavaScript (bemærk det efterfølgende '\ u0000'?), Der, når det klikkes, udsender domænenavnet på den aktuelle hjemmeside. På grund af en fejl i Android-browseren ender det dog med at få adgang til attributterne til iFrame, og ender med at udskrive 'rhaininfosec.com' som en JavaScript-advarselsboks.

På Google Chrome, Internet Explorer og Firefox ville denne type angreb simpelthen fejl. Det ville (afhængigt af browseren) også producere en log ind i JavaScript-konsollen underretning om, at browseren blokerede angrebet. Undtagen af en eller anden grund gør lagerbrowseren på præ-Android 4.4-enheder det ikke.

Udskrivning af et domænenavn er ikke særdeles spektakulært. Men at få adgang til cookies og udføre vilkårlig JavaScript på en anden hjemmeside er ret bekymrende. Heldigvis er der noget, der kan gøres.

Hvad kan der gøres?

Brugere har et par muligheder her. For det første, stop med at bruge lager Android-browseren. Det er gammelt, det er usikkert, og der er langt mere overbevisende muligheder på markedet lige nu. Google har lanceret Chrome for Android Google Chrome lancerer endelig til Android (kun ICS) [Nyheder] Google Chrome lancerer endelig til Android (kun ICS) [Nyheder] Læs mere (selvom kun enheder, der kører Ice Cream Sandwich og op), og der er selv mobile varianter af Firefox og Opera til rådighed.

Firefox Mobile er især værd at være opmærksom på. Udover at tilbyde en fantastisk browseroplevelse kan du også køre applikationer til Mozils eget mobiloperativsystem, Firefox OS Top 15 Firefox OS Apps: Den ultimative liste til nye Firefox OS-brugere Top 15 Firefox OS Apps: Den ultimative liste til ny Firefox OS-brugere Selvfølgelig er der en app til det: Det er jo webteknologi. Mozillas mobiloperativsystem Firefox OS, der i stedet for native kode bruger HTML5, CSS3 og JavaScript til dets apps. Læs mere, samt installer et væld af fantastiske tilføjelsesprogrammer. Uundgåelige tilføjelser til Firefox på din Android-enhed. Uundgåelige tilføjelser til Firefox på din Android-enhed. Firefox til Android har et trick på dens ærme: Tilføjelser. Ligesom Firefox tilbyder et mere kraftigt forlængesystem end Chrome på skrivebordet, slår det Chrome til Android ved at understøtte udvidelser. Du kan installere ... Læs mere.

Hvis du vil være særlig paranoid, er der endda en port af NoScript til Firefox Mobile. Selv om det skal bemærkes, at de fleste websteder er stærkt afhængige af JavaScript for at gøre klient-side niceties Hvad er JavaScript og hvordan virker det? [Teknologi forklaret] Hvad er JavaScript, og hvordan virker det? [Teknologi forklaret] Læs mere, og brug af NoScript vil helt sikkert bryde de fleste websites. Dette forklarer måske, hvorfor James Bruce beskrev det som en del af den onde AdBlock, NoScript & Ghostery - The Trifecta of Evil AdBlock, NoScript & Ghostery - The Trifecta of Evil I de seneste par måneder er jeg blevet kontaktet af et stort antal læsere, der har haft problemer med at downloade vores guider, eller hvorfor de ikke kan se login-knapperne eller kommentarer, der ikke indlæses og i ... Læs mere '.

Endelig vil du, hvis det er muligt, opfordres til at opdatere din Android-browser til den nyeste version, ud over at installere den nyeste version af Android-operativsystemet. Dette sikrer, at hvis Google frigiver en rettelse til denne fejl længere nede på linjen, er du beskyttet.

Selv om det er værd at bemærke, at der er rumblings, at dette problem potentielt kunne ramme brugere af Android 4.4 KitKat. Der er imidlertid ikke sket noget, der er tilstrækkeligt vigtigt for mig at rådgive læsere til at skifte browsere.

Et stort privatlivsfejl

Gør ikke fejl, dette er et vigtigt smartphone sikkerhedsproblem Hvad du virkelig skal vide om Smartphone Security Hvad du virkelig behøver at vide om Smartphone Security Læs mere. Men ved at skifte til en anden browser bliver du næsten uskadelig. Der er dog stadig en række spørgsmål om den generelle sikkerhed i Android-operativsystemet.

Vil du skifte til noget lidt mere sikker, som super sikker iOS Smartphone Security: Kan iPhones få skadelig software? Smartphone Security: Kan iPhones få skadelig software? Malware, der påvirker "tusinder" af iPhones, kan stjæle App Store-legitimationsoplysninger, men de fleste iOS-brugere er helt sikre - så hvad handler det med iOS og rogue-software? Læs mere eller (min favorit) Blackberry 10 10 grunde til at give BlackBerry 10 en prøve i dag 10 grunde til at give BlackBerry 10 et forsøg i dag BlackBerry 10 har nogle temmelig uimodståelige funktioner. Her er ti grunde til, at du måske vil give det en chance. Læs mere ? Eller måske vil du holde dig loyal overfor Android og installere en sikker ROM som Paranoid Android eller Omirom 5 grunde til, at du skal blinke OmniROM til din Android-enhed 5 grunde til, at du skal blinke OmniROM til din Android-enhed med en masse brugerdefinerede ROM-muligheder der kan det være svært at bosætte sig på kun en - men man bør virkelig overveje OmniROM. Læs mere ? Eller måske er du ikke engang bekymret.

Lad os snakke om det. Kommentarboksen er nedenfor. Jeg kan ikke vente med at høre dine tanker.