Et af mine foretrukne cybersikkerhedsbetingelser er "botnet". Det fremkalder alle slags billeder: sammenkoblede robotter, legioner af netværksarbejdere, der samtidig driver mod et enkelt mål. Funnily nok, det billede, som ordet fremkalder, ligner det, som en botnet er - i det mindste i rundeforhold.

Botnets tegner sig for en stor mængde computerkraft over hele verden. Og den magt er jævnligt (måske endog konsekvent) kilden til malware, ransomware, spam og meget mere. Men hvordan kommer botnets til virkelighed? Hvem styrer dem? Og hvordan kan vi stoppe dem?

Hvad er en Botnet?

SearchSecurity botnet-definitionen siger, at "en botnet er en samling af internetforbundne enheder, som kan omfatte pc'er, servere, mobile enheder og internettet af ting, der er smittet og kontrolleret af en almindelig form for malware. Brugere er ofte uvidende om, at et botnet inficerer deres system. "

Definitionens sidste sætning er nøglen. Enheder inden for en botnet er der normalt ikke med vilje. Enheder inficeret med visse malware varianter styres af fjerntliggende trusselaktører, også cyberkriminelle. Malware skjuler de ondsindede botnetaktiviteter på enheden, hvilket gør ejeren uvidende om deres rolle i netværket. Du kan sende spam, der tilbyder appendage-forstørrelsestabletter af tusindvis - uden en inkling.

Som sådan henviser vi ofte til inficerede botnet-enheder. Er din pc en zombie? Og hvad er en Zombie Computer, alligevel? [MakeUseOf Forklarer] Er din pc en zombie? Og hvad er en Zombie Computer, alligevel? [MakeUseOf Forklarer] Har du nogensinde spekuleret på, hvor alt internetspild kommer fra? Du modtager sandsynligvis hundredvis af spam-filtrerede junk e-mails hver dag. Betyr det, at der er hundreder og tusinder af mennesker derude, sidder ... Læs mere til som "zombier".

Hvad laver en Botnet?

En botnet har flere fælles funktioner afhængigt af botnetoperatørens ønske:

- Spam: Sende store mængder spam rundt om i verden. For eksempel var den gennemsnitlige andel af spam i global e-mail-trafik mellem januar og september 56, 69 procent. Når sikkerhedsforskningsfirma FireEye midlertidigt standsede overgangen til den berygtede Srizbi botnet efter den berygtede McColo hosting gik offline, faldt globalt spam med et stort antal (og faktisk når det endelig gik offline, faldt global spam midlertidigt med omkring 50 procent).

- Malware: Levering af malware og spyware til sårbare maskiner. Botnet ressourcer købes og sælges af malefactors for at fremme deres kriminelle virksomheder.

- Data: Optagelse af adgangskoder og anden privat information. Dette binder ind i ovenstående.

- Klik bedrageri: En inficeret enhed besøger websteder for at generere falske webtrafik og annoncevisninger.

- Bitcoin: Botnet controllers direkte inficerede enheder til min Bitcoin og andre cryptocurrencies for at generere fortjeneste roligt.

- DDoS: Botnet-operatører leder strømmen af inficerede enheder til specifikke mål, idet de tager dem offline i deaktiverede angreb.

Botnet operatører vender normalt deres netværk til en række af disse funktioner for at generere overskud. F.eks. Ejer botnetoperatører, der sender medicinsk spam til amerikanske statsborgere, også de bankeapoteker, der leverer varerne. (Åh ja, der er faktiske produkter i slutningen af e-mailen. Brian Krebs Spam Nation er et glimrende kig på dette.)

Spam Nation: Inside Story of Organized Cybercrime-fra Global Epidemic til din Front Door Spam Nation: Inside Story of Organized Cybercrime-fra Global Epidemic til din hoveddør Køb nu hos Amazon $ 9.31

De store botnets har lidt ændret retning i de sidste par år. Mens medicinske og andre lignende former for spam var meget rentable i lang tid, faldt regeringsnedbrud i flere lande med overskud. Som sådan steg antallet af e-mails, der transporterede en ondsindet vedhæftning, til en ud af hver 359 e-mails, ifølge Symantecs juli-intelligensrapport.

Hvad ser en Botnet ud?

Vi ved, at et botnet er et netværk af inficerede computere. Kernekomponenterne og den faktiske botnetarkitektur er imidlertid interessante at overveje.

Arkitektur

Der er to hoved botnet arkitekturer:

- Client-server model: En klient-server botnet bruger typisk en chat-klient (tidligere IRC, men moderne botnets har brugt Telegram og andre krypterede messaging services), domæne eller website til at kommunikere med netværket. Operatøren sender en besked til serveren, relaying den til klienter, som udfører kommandoen. Selv om botnetinfrastrukturen adskiller sig fra grund til meget kompleks, kan en koncentreret indsats deaktivere en klient-server botnet.

- Peer-to-Peer: En peer-to-peer (P2P) botnet forsøger at stoppe sikkerhedsprogrammer og forskere, der identificerer specifikke C2-servere ved at oprette et decentraliseret netværk. Et P2P-netværk er mere avanceret 10 Netværksvilkår, du sandsynligvis aldrig vidste, og hvad de betyder 10 netværksvilkår, du sandsynligvis aldrig vidste, og hvad de betyder Her vil vi undersøge 10 fælles netværksvilkår, hvad de betyder og hvor du sandsynligvis vil støde på dem. Læs mere på nogle måder end en klient-server model. Desuden adskiller deres arkitektur sig fra, hvordan de fleste forestiller sig. I stedet for et enkelt netværk af indbyrdes forbundne inficerede enheder, der kommunikerer via IP-adresser, foretrækker operatører at bruge zombie-enheder forbundet til knudepunkter, der igen er forbundet med hinanden og hovedkommunikationsserveren. Tanken er, at der simpelthen er for mange sammenkoblede, men adskilte knuder til at tage ned samtidigt.

Kommando og kontrol

Command and Control (nogle gange skrevet C & C eller C2) protokoller kommer i forskellige guises:

- Telnet: Telnet botnets er relativt enkle, ved hjælp af et script til scanning af IP-intervaller for standard telnet og SSH server logins for at tilføje sårbare enheder til at tilføje bots.

- IRC: IRC-netværk tilbyder en ekstremt lav båndbreddekommunikationsmetode til C2-protokollen. Evnen til hurtigt at skifte kanaler giver en ekstra sikkerhed til botnet operatører, men også betyder, at inficerede klienter nemt afskæres fra botnet, hvis de ikke modtager opdateret kanalinformation. IRC-trafik er forholdsvis let at undersøge og isolere, hvilket betyder, at mange operatører har flyttet væk fra denne metode.

- Domæner: Nogle store botnets bruger domæner i stedet for en messaging-klient til kontrol. Inficerede enheder har adgang til et specifikt domæne, der serverer en liste over kontrolkommandoer, der let giver mulighed for ændringer og opdateringer i luften. Ulempen er den store båndbredde krav til store botnets, samt den relative lethed, som mistænkt kontrol domæner er lukket ned. Nogle operatører bruger såkaldt bulletproof hosting til at operere uden for jurisdiktion af lande med streng kriminel internetlovgivning.

- P2P: En P2P-protokol implementerer normalt digital signering ved hjælp af asymmetrisk kryptering (en offentlig og en privat nøgle). Betydning, mens operatøren har den private nøgle, er det ekstremt vanskeligt (i det væsentlige umuligt) for andre at udstede forskellige kommandoer til botnet. Tilsvarende gør manglen på en enkelt defineret C2-server vanskeligere end sine modparter at angribe og ødelægge et P2P-bundnet.

- Andre: Gennem årene har vi set botnet operatører bruge nogle interessante Command and Control kanaler. De, der straks kommer til at tænke på, er sociale medier, såsom Android Twitoor botnet, styret via Twitter eller Mac.Backdoor.iWorm, der udnyttede Minecraft-serverlisten subreddit for at hente IP-adresser til netværket. Instagram er heller ikke sikkert. I 2017 brugte Turla, en cyberspionagegruppe med tætte forbindelser til russisk intelligens, kommentarer til Britney Spears Instagram-fotos til at gemme placeringen af en malwarefordelings C2-server.

Zombies

Det sidste stykke af botnet-puslespillet er de inficerede enheder (dvs. zombierne).

Botnet-operatører søger målrettet og inficerer sårbare enheder for at udvide deres driftskraft. Vi opregnede de vigtigste botnet anvendelser ovenfor. Alle disse funktioner kræver computerkraft. Desuden er botnet operatører ikke altid venlige med hinanden, så de strømmer af deres inficerede maskiner på hinanden.

Langt de fleste zombie-enhedsejere er uvidende om deres rolle i botnet. Til tider virker botnet malware imidlertid som en kanal for andre malware varianter.

Denne ESET-video giver en god forklaring på, hvordan botnets udvides:

Typer af enheder

Netværksenheder kommer online online med en forbløffende sats. Og botnets er ikke kun på jagt efter en pc eller en Mac. Som du vil læse mere af i det følgende afsnit, er ting til internet af ting lige så modtagelige (hvis ikke mere) at botnet malware varianter. Især hvis de er søgt ud på grund af deres rystende sikkerhed.

Hvis jeg fortalte mine forældre at vende tilbage deres helt nye smart-tv, som de fik til salg, fordi IOT er vildt usikkert, gør det mig en god datter eller en dårlig datter?

Jeg spurgte om det kunne lytte til talekommandoer, de sagde ja; Jeg lavede en knitrende lyd. De sagde, vi vil snakke i morgen.- Tanya Janca (@shehackspurple) 28. december 2017

Smartphones og tablets er heller ikke sikre. Android har set flere botnets gennem de sidste par år. Android er et let mål Hvordan kommer malware ind i din smartphone? Hvordan kommer malware ind i din smartphone? Hvorfor vil malware-purveyors inficere din smartphone med en inficeret app, og hvordan kommer malware ind i en mobil-app i første omgang? Læs mere: Det er open source, har flere operativsystemversioner og mange sårbarheder på et og samme tidspunkt. Glæd dig ikke så hurtigt, iOS-brugere. Der har været et par malwarevarianter rettet mod Apples mobilenheder, men normalt begrænset til jailbroken iPhones med sikkerhedsproblemer.

Et andet kerne Botnet Device mål er en sårbar router 10 måder din router er ikke så sikker som du tror 10 måder din router er ikke så sikker som du tror Det er 10 måder, din router kunne udnyttes af hackere og drevne trådløse hijackere . Læs mere . Routere, der kører gammel og usikker firmware, er nemme mål for botnets, og mange ejere kan ikke indse, at deres internetportal bærer en infektion. På samme måde undlader en simpel forbløffende mængde internetbrugere at ændre standardindstillingerne på deres routere. 3 Standardadgangskoder, du skal ændre og hvorfor 3 standardadgangskoder, du skal ændre og hvorfor adgangskoder er ubelejligt, men nødvendige. Mange mennesker har en tendens til at undgå adgangskoder, hvor det er muligt, og er glade for at bruge standardindstillinger eller samme adgangskode til alle deres konti. Denne adfærd kan gøre dine data og ... Læs mere efter installationen. Ligesom IoT-enheder gør dette det muligt for malware at sprede sig i en svimlende hastighed, med lille modstand opfyldt i infektionen af tusindvis af enheder.

Tager en botnet ned

Det er ikke en nem opgave at tage en botnet ned af en række grunde. Nogle gange giver botnetarkitekturen en operatør mulighed for at genopbygge hurtigt. På andre tidspunkter er botnet simpelthen for stort til at falde ned i et fald. Størstedelen af botnet-takedowns kræver koordinering mellem sikkerhedsforskere, offentlige myndigheder og andre hackere, nogle gange afhængig af tip eller uventede bagdøre.

Et stort problem for sikkerhedsforskere er den relative lethed, hvormed copycat-operatører starter operationer med samme malware.

GameOver Zeus

Jeg skal bruge GameOver Zeus (GOZ) botnet som et eksempel. GOZ var en af de største nyere botnets, men troede at have over en million inficerede enheder på højdepunktet. Botnetets primære brug var monetær tyveri (distribuering af CryptoLocker ransomware En historie om Ransomware: Hvor den startede & hvor det går en historie om Ransomware: Hvor den startede og hvor den går Ransomware dateres fra midten af 2000'erne og ligner mange datasikkerhedstrusler, stammer fra Rusland og Østeuropa, før de udvikles til at blive en stadig mere potent trussel. Men hvad betyder fremtiden for ransomware? Læs mere) og spam-mail og ved hjælp af en sofistikeret peer-to-peer-domæne genererende algoritme syntes at være ustoppelig.

En domænegenererende algoritme tillader botnet at præ-generere lange lister over domæner til brug som "rendezvous-punkter" for botnet malware. Flere rendezvous-punkter gør stoppet for spredningen næsten umuligt, da kun operatørerne kender listen over domæner.

I 2014 tvang et team af sikkerhedsforskere, der arbejder sammen med FBI og andre internationale agenturer, GameOver Zeus offline, i Operation Tovar. Det var ikke let. Efter at have noteret domæneregistreringssekvenser, registrerede holdet ca. 150.000 domæner i de seks måneder, der førte til operationens start. Dette var at blokere enhver fremtidig domæneregistrering fra botnetoperatørerne.

Derefter gav flere internetudbydere operationskontrollen af GOZs proxy noder, som benyttes af botnetoperatørerne til at kommunikere mellem kommando- og kontrolservere og den faktiske botnet. Elliot Peterson, den ledende FBI-efterforsker på Operation Tovar, sagde: "Vi kunne overbevise de bots, vi var gode til at tale med, men alle de jævnaldrende og proxier og supernoder kontrolleret af de onde fyre var dårlige at tale med og burde ignoreres. "

Botnet-ejer Evgeniy Bogachev (online-alias Slavik) indså, at overtagelsen var på plads efter en time, og forsøgte at kæmpe tilbage i yderligere fire eller fem timer før "indrømmende" nederlag.

Efterfølgende kunne forskerne knække den berygtede CryptoLocker ransomware-kryptering, hvilket skabte gratis dekrypteringsværktøjer til ofre. CryptoLocker Is Dead: Her er hvordan du kan få dine filer tilbage! CryptoLocker er død: Her kan du få dine filer tilbage! Læs mere .

IoT Botnets er forskellige

Foranstaltningerne til bekæmpelse af GameOver Zeus var omfattende, men nødvendige. Det illustrerer, at den rene kraft i et klogt udformet botnet kræver en global tilgang til begrænsning, der kræver "nyskabende juridisk og teknisk taktik med traditionelle retshåndhævelsesværktøjer" samt "stærke samarbejdsrelationer med eksperter fra private industrier og retshåndhævende kolleger på mere end 10 lande rundt om i verden. "

Men ikke alle botnets er de samme. Som en botnet møder sin ende, lærer en anden operatør fra ødelæggelsen.

I 2016 var den største og dårligste botnet Mirai. Før den delvise takedown ramte Internettet af Things-Based Mirai botnet flere fremtrædende mål. Hvorfor din Crypto Coin ikke er så sikker som du tror, hvorfor din Crypto Coin ikke er så sikker som du tror Bitcoin fortsætter med at ramme nye highs. Cryptocurrency nykomling Ethereum truer med at eksplodere i sin egen boble. Interessen for blockchain, minedrift og cryptocurrency er på et helt tidspunkt højt. Så hvorfor er cryptocurrency entusiaster truet? Læs mere med svimlende DDoS-angreb. Et sådant angreb ramte sikkerhedsforsker Brian Krebs 'blog med 620Gbps, hvilket til sidst tvang Krebs' DDoS-beskyttelse til at slippe ham som kunde. Et andet angreb i de følgende dage ramte fransk cloud-hosting udbyder OVH med 1.2Tbps i det største angreb nogensinde set. Nedenstående billede illustrerer, hvor mange lande Mirai ramte.

Selvom Mirai ikke engang var tæt på at være den største botnet nogensinde set, producerede den de største angreb. Mirai lavede ødelæggende brug af swathes af latterligt usikre IoT-enheder. Er dit smarte hjem i fare fra problemer med internettet af ting? Er dit smarte hjem i fare på grund af sårbarheder i internettet? Er tingene til internettet trygge? Du ville håbe det, men en nylig undersøgelse har fremhævet, at sikkerhedsproblemerne for flere år siden endnu ikke er taget op. Du smart hjem kunne være i fare. Læs mere ved at bruge en liste med 62 usikre standardadgangskoder til at samle enheder (admin / admin var øverst på listen, gå figur).

Sikkerhedsforsker Marcus Hutchins (aka MalwareTech) forklarer, at en del af årsagen til Mirais massive magt er, at flertallet af IoT-enheder sidder der og ikke gør noget, før de bliver bedt om det. Det betyder, at de næsten altid er online, og næsten altid har netværksressourcer at dele. En traditionel botnetoperatør ville analysere deres maksimale effektperioder og tidsangreb i overensstemmelse hermed. IoT botnets, ikke så meget.

Så som mere dårligt konfigurerede IoT-enheder kommer online, øges chancen for udnyttelse.

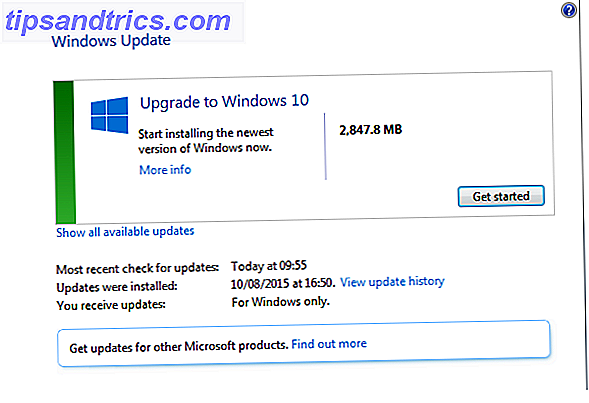

Staying Safe

Vi har lært om, hvad en botnet gør, hvordan de vokser og mere. Men hvordan stopper du din enhed bliver en del af en? Nå er det første svar simpelt: Opdatér dit system Sådan løses Windows 10: En nybegynders FAQ Sådan repareres Windows 10: En nybegynders FAQ Har du brug for hjælp til Windows 10? Vi besvarer de oftest stillede spørgsmål om brug og konfiguration af Windows 10. Læs mere. Regelmæssige opdateringer patch sårbare huller i dit operativsystem, der igen skærer veje til udnyttelse.

Det andet er at downloade og opdatere et antivirusprogram og et antimalwareprogram. Der er mange gratis antivirus suiter derude, der tilbyder fremragende, lav effekt beskyttelse. Invester i et antimalware-program, som Malwarebytes Den komplette Malware Removal Guide Den komplette Malware Removal Guide Malware er overalt i disse dage, og udryddelse af malware fra dit system er en lang proces, der kræver vejledning. Hvis du mener, at din computer er inficeret, er det den vejledning, du har brug for. Læs mere . Et Malwarebytes Premium-abonnement sætter dig tilbage til $ 24.95 for året, hvilket giver dig beskyttelse mod real-time malware. Det er værd at investeringen, efter min mening.

Endelig tag en ekstra browser sikkerhed. Drive-by-udnyttelsessæt er en gener, men de kan nemt undgås, når du bruger en scriptblokerende udvidelse som uBlock Origin Hvad er Cryptojacking, og hvordan kan du undgå det? Hvad er Cryptojacking og hvordan kan du undgå det? En ny sikkerhedstrussel er i byen: cryptojacking, hvor din computer er kapret til at generere Bitcoins. Men hvor udbredt er det, og hvordan kan du stoppe dit system undertrykt på denne måde? Læs mere .

Var din computer del af en botnet? Hvordan blev du klar over det? Har du fundet ud af, hvilken infektion der brugte din enhed? Lad os vide dine oplevelser nedenfor!