Når du bruger din mobiltelefon, går du ud fra, at den forbinder til et sikkert, betroet tårn, og at ingen opfanger dine telefonopkald. Nå, med undtagelse af NSA og GCHQ Hvad er PRISM? Alt hvad du behøver at vide Hvad er PRISM? Alt du behøver at vide Det nationale sikkerhedsagentur i USA har adgang til de data, du opbevarer med amerikanske tjenesteudbydere som Google Microsoft, Yahoo og Facebook. De overvåger også det meste af trafikken, der flyder over hele ... Læs mere, selvfølgelig.

Men hvad hvis det ikke var tilfældet? Hvad nu hvis din telefon havde forbindelse til et celtårn, der drives af en rogue person, og den person opsnappede hver sms. Nogensinde ringe. Hver kilobyte data sendes?

Det er mere sandsynligt end du tror. Velkommen til den underlige og skræmmende verden af rogue mobiltelefon tårne.

Hvor mange af dem er der?

Det mobile marked i USA er et vidunder at se. Der er godt over 190.000 mobiltelefon tårne alene i det kontinentale USA, som samlet giver dækning til over 330.000 mobiltelefoner. Der er også snesevis af konkurrerende operatører, der hver især driver deres egen hardware. Dette er i tillæg til utallige MVNO'er Hvad er en MVNO, og hvordan sparer det penge på din mobilregning? [MakeUseOf Forklarer] Hvad er en MVNO, og hvordan sparer det penge på din mobilregning? [MakeUseOf Forklarer] I USA og Canada læres vi, at vi skal underskrive kontrakter, fordi mobiltelefoner og mobiltjenester er så dyre. Det er en skaldet ansigt løgn. Læs mere hvem piggyback på andre operatørers hardwareinfrastruktur.

Men hvor mange af dem er rogue tårne? Ifølge en artikel i august 2014 i Popular Science er der 17 tårne, der er endeligt kendt for at operere i USA. Disse spredes gennem flere stater, selv om de største koncentrationer findes i Texas, Californien, Arizona og Florida. De er også koncentreret hovedsagelig i større byer, såsom LA, Miami, New York og Chicago.

Opdagelsen fandt sted efter undersøgelser foretaget af ESD America - En producent af krypterede smartphones, der kører en tilpasset, hærdet version af Android - viste dybden af det onde base-station problem. Disse tårne er relativt produktive. De findes i store befolknings- og industricentre, såvel som i nærheden af militære og offentlige bygninger.

Der er et reelt potentiale for alvorlig skade her. Men hvordan fungerer de?

Anatomien af en Rogue Base Station

Rogue basestationer - herefter kaldet interceptors - ligner en standard base station til en mobiltelefon. De enkleste er utroligt nemt at skabe, med nogle lige byggepriptere omkring det populære (og billige) Raspberry Pi-system (det er alsidigt nok 8 Alvorligt nyttige computervalg, du kan gøre med en hindbær Pi 8 Alvorligt nyttige computervalg, du kan gøre med en Hindbær Pi Mængden af computeropgaver, du kan udføre med denne lille 3.37 x 2.21-tommer computer, er kæbefaldende. Læs mere) og den gratis openBTS GSM-adgangspunktsoftware. Dette muliggør implementeringen af GSM-protokollen, som bruges af telefoner i oder til at kommunikere med basisstationer.

Men for virkelig at overbevise en telefon om, at du er en ægte basestation, har du brug for et udlæg af tusinder. Dette begrænser denne type angreb til et udvalgte få; nemlig regeringer og store kriminelle organisationer. Nogle politistationer i USA har også brugt tusinder på interceptors, der tvinger telefoner til at bruge 2G og GPRS i et forsøg på let at aflytte og dekryptere trafik i realtid.

Hvordan angrebet fungerer

Uanset hvilken telefon du bruger, kører den to operativsystemer. Den første er, hvad du bruger til at interagere med det, være det Android, iOS eller Blackberry OS. At arbejde sammen med det er et andet operativsystem, der håndterer telefontrafik. Dette virker på noget, der hedder Baseband-chip. og bruges til at oprette forbindelse til basestationen og til at betjene tal, sms og datatrafik.

Telefoner forbinder automatisk til det nærmeste stærkeste telefonsvaresignal, og når de opretter en ny forbindelse, sender de det, der er kendt som et IMSI-identifikationsnummer. Dette nummer identificerer abonnenter unikt og sendes til en basisstation, når en forbindelse er lavet. Dette sendes uanset tårnets ægthed.

Tårnet kan derefter reagere med en datapakke, der fastlægger krypteringsstandarden, der bruges af telefonen, når den kommunikerer med tårnet. Dette afhænger af den anvendte telefonprotokol. Standardkodkryptering i 3G-kommunikation (for det meste den mest anvendte telefonprotokol) er f.eks. En proprietær standard kaldet 'KASUMI', som har en række bemærkede sikkerhedsfejl. Enhver kryptering er dog bedre end ingen kryptering, og en falsk basestation kan slå al kryptering fra. Dette kan så resultere i et menneske-i-midterangreb.

I mellemtiden passerer det rogue tårn på al trafik til et legitimt tårn, hvilket resulterer i fortsat tale- og datatjenester, mens brugeren surrealistisk overvåges. Det er grimt.

Hvad kan der gøres?

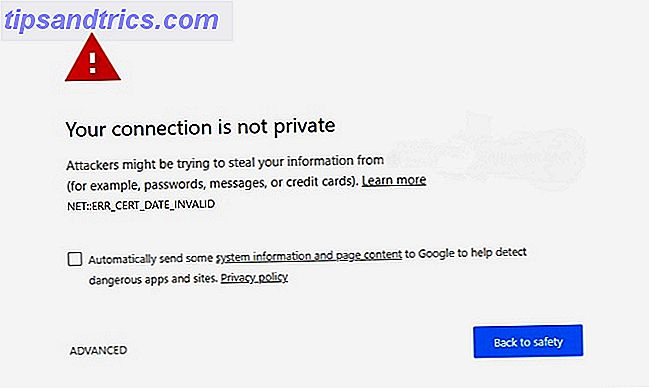

Uheldigvis er eksistensen af interceptor tårne i høj grad på grund af en række idiosyncrasies af, hvordan mobiltelefoner arbejder. Telefoner stoler stort set på basestationer implicit, og basestationer er i stand til at bestemme sikkerhedsindstillinger, der gør det muligt at aflytte tal, SMS og datatrafik i transit.

Hvis du har dybe lommer, kan du altid købe en kryptofon produceret af ESD America. Disse kommer med noget, der hedder Baseband Firewalls, som etablerer og håndhæver et ekstra sikkerhedsniveau på basebandniveauet på din telefon, hvilket sikrer, at interceptortårne er lette at identificere og lette at modvirke.

Desværre er disse ikke billige. GSMK CryptoPhone 500 - som kan prale med specs, der er næsten identiske med Samsung Galaxy S3 - kan koste op til € 6.300. For offentligheden er der meget at bruge. Især når det kommer til at håndtere et problem, er dybde og sværhedsgrad endnu ikke fuldt ud forstået.

Indtil da er forbrugerne sårbare. Et fornuftigt første skridt ville være for telefonproducenterne grundlæggende at ændre, hvordan baseband operativsystemet kører på hver telefon fungerer, så det kontrollerer ægtheden af hvert tårn, det kommer i kontakt med. Det ville imidlertid tage tid og et enormt samarbejde mellem telefonproducenter, offentlige myndigheder og netoperatører.

Er du bekymret over interceptors?

Interceptors er skræmmende, men det er vigtigt at huske, at antallet af verificerede rogue basestationer i naturen stadig er meget lille. På trods af det har de identificeret en række meget vigtige problemer med, hvordan mobiltelefoner virker som udgør en trussel for alle, der bruger disse enheder.

Jeg er nysgerrig efter at høre, hvad du synes. Bekymret over interceptors? Send mig en kommentar i boksen nedenfor.