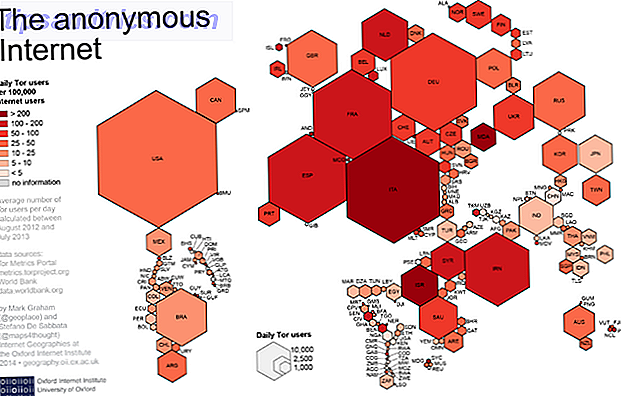

Tor er et af de mest kraftfulde værktøjer til beskyttelse af dit privatliv. Virkelig privat browsing: En uofficiel brugervejledning til Tor Really Private Browsing: En uofficiel brugervejledning til Tor Tor giver virkelig anonym og untraceable browsing og messaging samt adgang til den såkaldte "Deep Web". Tor kan ikke plausibelt blive brudt af nogen organisation på planeten. Læs mere på internettet. Men som et nyligt forsøg viste sig, kommer dets magt med alvorlige begrænsninger. I dag skal vi snakke lidt om, hvordan Tor arbejder, hvad det gør og ikke gør, og hvordan man holder sig tryg ved at bruge det.

Tor i et nøddeskal

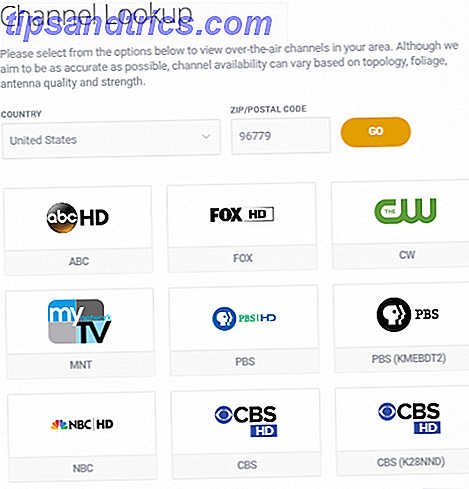

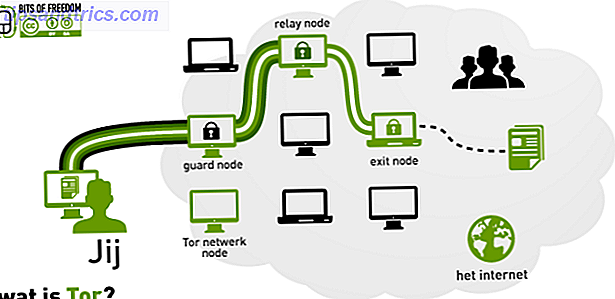

Tor virker som dette: Når du sender en besked via Tor, sendes den på et tilfældigt genereret kursus i hele netværket ved hjælp af en kryptografisk teknologi kendt som "løgeduktion." Anonym Internet Surfing med Tor Anonym Internet Surfing med Tor Tor er frit tilgængeligt netværk, der gør det muligt for internettet at flyde sikkert og anonymt. Læs mere Det er lidt som at sende en besked forseglet inde i en række konvolutter. Hver knude i netværket dekrypterer meddelelsen (åbner den yderste konvolut) og sender det stadig krypterede resultat (indvendig forseglet konvolut) til sin næste adresse. Som følge heraf kan ingen individuelle node se mere end et enkelt led i kæden, og meddelelsens vej bliver ekstremt vanskelig at spore.

Til sidst må meddelelsen lukke et sted. Hvis det går til en "Tor skjult tjeneste", som er en server, der er tilsluttet direkte til Tor-netværket, er der ikke noget problem. Hvis du dog kun bruger Tor som proxy for at få adgang til det almindelige internet, bliver det lidt mere kompliceret. På et tidspunkt skal din trafik gå igennem, hvad der hedder en 'exit node' - en Tor-knude, der overfører dine pakker til det almindelige internet.

Din trafik er sårbar over for snooping fra disse exit noder. Hvor slemt er problemet? Heldigvis har nogle uforskammet forskere lavet nogle undersøgelser om emnet.

Fange dårlige noder

Mononym svensk sikkerhedsforsker "Chloe" udviklede en smart teknik til at narre korrupte noder til at udøve sig selv. Grundlæggende fungerer det sådan: Chloe opretter en hjemmeside, der bruger et legitimt udseende domænenavne og webdesign, til at fungere som en honeypot. Til denne specifikke test oprettede hun et domæne beregnet til at ligne en Bitcoin-købmand. Hun downloadede derefter en liste over hver udgangsknude, logget på Tor, og brugte hver udgangsknude til at logge ind på webstedet ved hjælp af en unik konto, der var specifik for udgangskoden.

Så sad hun tilbage og ventede i en måned. Eventuelle noder, der forsøgte at stjæle loginoplysninger, ville se hendes login, stjæle sit brugernavn og adgangskode og forsøge at bruge det. Hendes honeypot-websites vil bemærke de mange loginforsøg, og lave en notat. Fordi adgangskoderne er unikke for hver knude, kan Chloe nippe præcis, hvilken knude tog agn.

Resultaterne af eksperimentet er interessante. Af omkring 1400 udgangsnotater forsøgte 16 at stjæle adgangskoden og logge ind. Dette nummer er ikke for alarmerende på forsiden af det, men der er et par fakta, det er værd at huske.

For det første optager dette kun de noder, der var interesserede i hurtigt at stjæle nogle hurtige Bitcoins - med andre ord det omgivende skrupelløse. Mere ambitiøse kriminelle ville derimod sandsynligvis ikke komme op i en så simpel honeypot.

For det andet er skaden, der kan udføres med en enkelt skrupelløs udgangsknude, betydelig, som en uafhængig svensk forskning lært i 2007. Sikkerhedskonsulent Dan Egerstad kørte fem kompromitterede Tor exit nodes som et forsøg og fandt hurtigt sig i besiddelse af login credentials til tusindvis af servere over hele verden - herunder dem, der tilhører australske, indiske, iranske, japanske og russiske ambassader. Dette kom sammen med en enorm mængde følsomme oplysninger.

Egerstad anslog, at 95% af trafikken, der løber gennem hans knudepunkter, blev ukrypteret, hvilket gav ham fuldstændig adgang til deres indhold. Efter at have offentliggjort nogle af disse oplysninger online, blev Egerstad raidet af det svenske politi og taget i forvaring. Han hævder, at en af embedsmændene fortalte ham, at anholdelsen skyldtes international pres over lækagen.

Dette var kun fem korrupte noder! Det er klart, at selv en spredning af korrupte Tor exit-nodes udgør et reelt problem. Og som Chloe har rapporteret, har Tors semi-centraliserede system til rensning af dårlige noder helt undladt at gribe ind mod de dårlige noder, hun identificerede - de arbejder stadig og formentlig stadig snooping.

Sådan bruges Tor sikkert

Heldigvis var de udenlandske kræfter, hvis oplysninger blev kompromitteret på denne måde, alle en grundlæggende fejltagelse: de misforstod, hvad Tor er, og hvad det er til. Mange mennesker har en tendens til at antage, at Tor er et end-to-end krypteringsværktøj, og det er det ikke. Tor er designet til at anonymisere oprindelsen af din browsing og beskeder - ikke deres indhold. Hvis du bruger Tor til at surfe på internettet, er alle meddelelser, du sender, nemme for din udgangsknude til at snoop på. Det giver et stærkt incitament til skrupelløse mennesker til at oprette exit noder udelukkende til spionage, tyveri eller udpressning.

Den gode nyhed er, at der er nogle enkle tricks, du kan bruge til at beskytte dit privatliv, mens du bruger Tor.

Bliv på Dark Net

Den nemmeste måde at være sikker på fra dårlige afgangsnødder er ikke at bruge dem: ved at holde sig til at bruge skjulte tjenester i Tor selv, kan du holde al kommunikation krypteret, uden at den nogensinde bliver nødt til at krydse over til det bredere internet. Dette fungerer godt, når det er muligt - men det er ikke altid praktisk. Det mørke net indeholder hvordan man finder aktive løgsteder og hvorfor du måske vil finde ud af, hvordan du finder aktive løgssteder, og hvorfor du måske vil have løgsteder, så navngivet fordi de slutter med ".onion", er vært som Tor-skjulte tjenester - en fuldstændig anonym måde at hoste hjemmesider på. Læs mere en lille smule af de websteder, der er tilgængelige på det bredere internet, og hvad du vil have, er ikke tilgængelig uden at forlade netværket.

Brug HTTPS

En anden måde at gøre Tor mere sikker på er at udvide den med en end-to-end krypteringsprotokol. Den mest nyttige er sandsynligvis HTTPS, som giver dig mulighed for at kommunikere med websteder i krypteret tilstand. HTTPS er som standard aktiveret i Tor for websteder, der understøtter det. Kontrollér, at HTTPS-knappen er grøn, inden der sendes potentielt følsomme oplysninger.

Brug anonyme tjenester

Du kan også forbedre din sikkerhed ved at bruge hjemmesider og tjenester, der ikke rapporterer om dine aktiviteter som en selvfølge. For eksempel korrelerer Google din søgeaktivitet for at finde ud af, hvem du er. Ikke til noget ondsindet formål - blot som en del af deres forretningsmodel. Som følge heraf kan du bruge en tjeneste som Duck Duck Go, som ikke bevarer nogen information om dig, når du bruger den. Du kan også kombinere Tor med tjenester som Cryptocat for at have (meget) private samtaler.

Undgå personlige oplysninger

Går lidt længere væk, er den sikreste måde at undgå at have personlige oplysninger spioneret på, for at undgå at sende nogen til at begynde med. Brug af Tor til forskning er fint, men undgå at uploade oplysninger i størst muligt omfang. Undgå chat, email og forum, når det er muligt.

Undgå Logins

Endelig skal du som regel undgå websteder, der kræver, at du logger ind. Brug af Reddit via Tor er et potentielt risikabelt forslag, fordi det binder mange forskellige adfærd (browsing, bogføring og kommentering) sammen, hvilket giver en potentiel angriber en rig mængde information, der kan bruges til at identificere dig. Du bør også være forsigtig med at undgå tjenester som Facebook, der allerede kender din identitet, og give det til annoncører som en selvfølge. Komplet Facebook Privacy Guide Den komplette Facebook Privacy Guide Privacy på Facebook er et komplekst dyr. Mange vigtige indstillinger er skjult uden for syne. Her er et komplet kig på alle Facebook-privatlivsindstillinger, du skal vide om. Læs mere . Tor er ikke magisk og kan ikke beskytte dig, hvis du vælger at give identificerende oplysninger til en modpart uden interesse for at beskytte dit privatliv.

Sådan hjælper du

Dette er alt godt og godt for dem, der er velinformerede nok til at bruge disse tricks, men desværre er mange af de mest behov for Tor (for eksempel borgere af undertrykkende regimer) mindst tilbøjelige til at være velinformerede om hvordan at bruge det ordentligt Heldigvis har Chloe, den forsker, der har oprettet det oprindelige stik, skabt en oversigt over projektet (kaldet "BADONIONS") sammen med nogle af de anvendte ressourcer. Hvis du har ekspertisen, kan du selv oprette honeypots og hjælpe med at identificere dårlige noder og holde Tor sikkert.

Har du spørgsmål? Brug kommentarerne til at starte din diskussion.

Billedkreditter: rødløg via Shutterstock, Wat er Tor, Surveillance Camera, Tor, Privacy