Things of Things har et stort løfte. Enhver enhed, vi interagerer med i netværk, giver mulighed for billig smart home-teknologi til alle. Dette er kun en af mulighederne. Nå, så spændende som en fuldt netværksklima lyder, er Tingets Internet konsekvent og voldsomt usikkert.

En gruppe af sikkerhedsforskere fra Princeton University hævder, at internettet af ting er så voldsomt usikkert, at endda krypteret netværkstrafik er let genkendelig. Hvordan virker kryptering, og er det virkelig sikkert? Hvordan virker kryptering, og er det virkelig sikkert? Læs mere .

Er der stof til deres krav, eller er det et andet "standard" IoT hit-piece? Lad os se.

Bagt i

Problemet er, at enkelte enheder har individuelle sikkerhedsprofiler. Og nogle sikkerhedsindstillinger kommer bagt ind i enheden. Det betyder, at slutbrugerne ikke kan ændre sikkerhedsindstillingerne.

Indstillinger, der er ens for tusind af matchende produkter.

Du kan se det massive sikkerhedsspørgsmål, det er, hvorfor ting af internettet er det største sikkerhedsmardrarmat Hvorfor tingets internet er det største sikkerhedsmardrøm En dag kommer du hjem fra arbejde for at opdage, at dit cloud-aktiverede hjemssikkerhedssystem er blevet brudt . Hvordan kunne det ske? Med Internet af Ting (IoT), kan du finde ud af den hårde vej. Læs mere .

Kombineret med en generel misforståelse (eller er det helt uvidende?) Om, hvor nemt det er at rette en IoT-enhed til nære aktiviteter, og der er et ægte globalt problem ved hånden.

En sikkerhedsforsker fortalte f.eks., Når han snakkede med Brian Krebs, at de havde været vidne til dårligt sikrede internet-routere, der blev brugt som SOCKS-proxyer, annonceret åbent. De spekulerede på, at det ville være nemt at bruge internetbaserede webkameraer og andre IoT-enheder til det samme og utallige andre formål.

Og de havde ret.

I slutningen af 2016 oplevedes et massivt DDoS-angreb. "Massiv", siger du? Ja: 650 Gbps (det er omkring 81 GB / s). Sikkerhedsforskerne fra Imperva, der opdagede angrebet, bemærkede gennem nyttelastanalyse, at størstedelen af magten kom fra kompromitterede IoT-enheder. Doblet "Leet" efter en tegnstreng i nyttelastet Sådan fungerer softwareinstallatører på Windows, MacOS og Linux Sådan fungerer softwareinstallatører på Windows, MacOS og Linux Moderne operativsystemer giver dig nemme metoder til at oprette nye applikationer . Men hvad sker der faktisk, når du kører installationsprogrammet eller udsteder den kommando? Læs mere, det er den første IoT botnet til rivaliserende Mirai (den enorme botnet der målrettede den berømte sikkerhedsforsker og journalist, Brian Krebs).

IoT Sniffing

Princeton-forskningsdokumentet, der hedder A Smart Home, er No Castle [PDF], udforsker ideen om, at "passive netværksobservatører, som f.eks. Internetudbydere, potentielt kan analysere IoT-netværkstrafik for at udlede følsomme detaljer om brugere." Forskere Noah Apthorpe, Dillon Reisman og Nick Feamster kigger på "En Sense Sleep Monitor" 6 Smart Gadgets til at hjælpe dig med at sove bedre 6 Smart Gadgets til at hjælpe dig med at sove bedre Ikke at få en god nats søvn er aldrig en god måde at starte en dag på. Heldigvis er der masser af hjem gadgets, der kan hjælpe dig med at få en god nat søvn. Læs mere, et Nest Cam Indoor-sikkerhedskamera, en WeMo-switch og et Amazon Echo. "

Deres konklusion? Trafik fingeraftryk fra hver af enhederne er genkendelige, selv når krypteret.

- Nest Cam - Observer kan udlede, når en bruger aktivt overvåger et feed, eller når et kamera registrerer bevægelse i sit synsfelt.

- Sense - Observer kan udlede brugerens sovemønstre.

- WeMo - Observer kan opdage, når et fysisk apparat i et smart hjem tændes eller slukkes.

- Echo - Observer kan opdage, når en bruger interagerer med en intelligent personlig assistent.

Få adgang til pakkerne

Princeton-papiret antager en angriber, der sniffer (aflyser) pakker (data) direkte fra en internetudbyder. Deres analyse kommer direkte fra pakke metadata: IP pakke overskrifter, TCP pakke overskrifter, og send / modtage satser. Uanset aflytningspunktet, hvis du kan få adgang til pakker i overgang, kan du forsøge at fortolke data.

Forskerne brugte en tre-trins strategi til at identificere IoT-enheder, der er forbundet med deres provisoriske netværk:

- Separat trafik i pakkestrømme.

- Etiketstrømme efter type enhed.

- Undersøg trafikken.

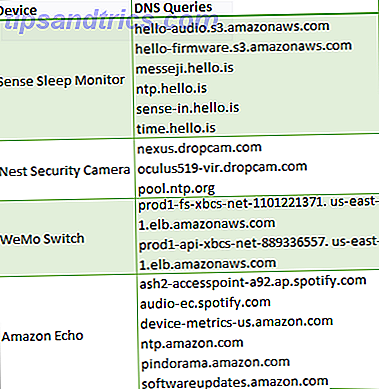

Denne strategi afslørede, at selvom en enhed kommunikerer med flere tjenester, skal en potentiel angriber typisk "kun identificere en enkelt strøm, der koder for enhedstilstanden." For eksempel viser nedenstående tabel DNS-forespørgsler tilknyttet hver strøm, kortlagt til en bestemt enhed .

Forskningsresultaterne er afhængige af flere antagelser, nogle enhedsspecifikke. Data for Sense-søvnmonitoren forudsætter, at brugerne "kun holder op med at bruge deres enheder umiddelbart inden sengetid, at alle i hjemmet sover samtidig og ikke deler deres enheder, og at brugere ikke forlader deres andre enheder, der kører for at udføre netværk -intensive opgaver eller opdateringer, mens de sover. "

Kryptering og konklusioner

BII estimerer, at der i 2020 vil være 24 milliarder IoT-enheder online. Open Web Application Security Projects (OWASP) liste over Top IoT Vulnerabilites er som følger:

- Usikker webgrænseflade.

- Utilstrækkelig godkendelse / godkendelse.

- Usikre netværkstjenester.

- Manglende transportkryptering.

- Beskyttelse af personlige oplysninger.

- Usikker cloud interface.

- Usikker mobil grænseflade.

- Utilstrækkelig sikkerhedskonfiguration.

- Usikker software / firmware.

- Dårlig fysisk sikkerhed.

OWASP udstedte denne liste i 2014 - og den har ikke set en opdatering siden fordi sårbarhederne forbliver de samme . Og som Princeton-forskerne rapporterer, er det overraskende, hvor let en passiv netværksobservatør kunne udlede krypteret smart hjemmehandel. Tro ikke disse 5 myter om kryptering! Tro ikke disse 5 myter om kryptering! Kryptering lyder kompleks, men er langt mere ligetil end de fleste tænker. Ikke desto mindre kan du måske føle sig lidt for mørk for at gøre brug af kryptering, så lad os buste nogle krypteringsmyter! Læs mere .

Udfordringen er at implementere integrerede IoT VPN-løsninger eller endog overbevise IoT-enhedsproducenter om, at mere sikkerhed er umagen værd (i modsætning til en nødvendighed).

Et vigtigt skridt vil være at skelne mellem enhedstyper. Nogle IoT-enheder er iboende mere beskyttelsesfølsomme, såsom en integreret medicinsk enhed versus et Amazon Echo. Den anvendte analyse sender / modtager kun krypteret trafik for at identificere brugeradfærd - ingen dyb pakkeinspektion er nødvendig. Og mens yderligere integrerede sikkerhedsfunktioner kan påvirke IoT-enhedens ydeevne negativt, ligger ansvaret hos producenterne for at give sikkerhed for slutbrugerne.

IoT-enheder bliver mere og mere gennemsigtige. Svar på spørgsmål vedrørende privatlivets fred er ikke umiddelbart kommende, og forskning som denne illustrerer perfekt disse bekymringer.

Har du taget imod smart home og IoT-enheder i dit liv? Har du bekymringer om dit privatliv, da du har set denne forskning? Hvilken sikkerhed mener du, at producenterne skal installere i hver enhed? Lad os kende dine tanker nedenfor!

![Hvordan Twitter var født [Geek History Lessons]](https://www.tipsandtrics.com/img/internet/819/how-twitter-was-born.png)