Når du hører "sikkerhedsbrud", hvad er der i tankerne? En ondsindet hacker sidder foran skærme med Matrix digital tekst streaming ned? Eller en kælderboende teenager, der ikke har set dagslys om tre uger? Hvad med en kraftig supercomputer der forsøger at hacke hele verden?

Virkeligheden er, at alle disse situationer kan komme ned til en simpel facet: den ydmyge - men vigtige - adgangskode. Hvis nogen har din adgangskode, er det i det væsentlige spillet over. Hvis din adgangskode er for kort eller let gættet, er det spillet over. Og når der er en sikkerhedsbrud, kan du gætte hvad narkomaner søger efter på det mørke net. Det er rigtigt. Dit kodeord.

Der er syv fælles taktikker, der bruges til at hacke adgangskoder. Lad os se.

1. Ordbog

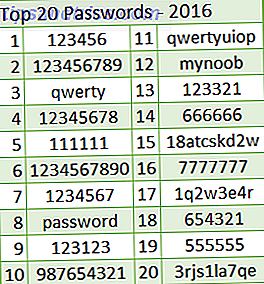

Først op i den fælles adgangskode hacking taktik guide er ordbogen angreb. Hvorfor hedder det et ordbordsangreb? Fordi det automatisk forsøger hvert ord i en defineret "ordbog" mod adgangskoden. Ordbogen er ikke strengt den, du brugte i skolen.

Nej. Denne ordbog er faktisk en lille fil, der også indeholder de mest almindeligt anvendte adgangskombinationer. Det omfatter 123456, qwerty, kodeord, mynoob, prinsesse, baseball og all-time classic, hunter2.

Fordele: Hurtigt, vil normalt låse op nogle sørgeligt beskyttede konti.

Ulemper: Endnu lidt stærkere adgangskoder forbliver sikre.

Hold dig tryg ved: Brug en stærk engangsadgangskode til hver konto i forbindelse med en adgangskodeadministrationsapp. Løsningsadministratoren giver dig mulighed for at gemme dine andre adgangskoder. Hvordan Password Managers Bevar dine adgangskoder Sikker Hvordan Password Managers Bevar dine adgangskoder. Sikre adgangskoder, der er svære at revne, er også svært at huske. Vil du være sikker? Du har brug for en adgangskodeadministrator. Sådan fungerer de, og hvordan de holder dig trygge. Læs mere i et lager. Derefter kan du bruge et enkelt, latterligt stærkt kodeord til hvert websted. Her er vores adgangskodeadministrationsprogram valg Er din Password Manager sikker? 5 Services Compared Er din adgangskodeadministrator sikker? 5 Sammenligne tjenester Medmindre du har en utrolig hukommelse, er der ingen måde, du muligvis kan håbe at huske alle dine brugernavne og adgangskoder. Den fornuftige mulighed er at bruge en adgangskode manager - men hvilken er bedst? Læs mere .

2. Brute Force

Dernæst betragter vi et brutalt kraftangreb, hvor en angriber forsøger enhver mulig tegnkombination. Forsøgte adgangskoder vil svare til specifikationerne for kompleksitetsreglerne, fx med en storcase, en lille bogstav, decimaler af Pi, din pizzaordre og så videre.

Et brutalt kraftangreb vil også først prøve de mest almindeligt anvendte alfanumeriske tegnkombinationer først. Disse omfatter de tidligere angivne adgangskoder, samt 1q2w3e4r5t, zxcvbnm og qwertyuiop.

Fordele: Teoretisk vil knække adgangskoden ved at prøve enhver kombination.

Ulemper: Afhængigt af adgangskode længde og vanskeligheder kan det tage en meget lang tid. Kast nogle få variabler som $, &, {, or], og opgaven bliver ekstremt vanskelig.

Hold dig tryg ved: Brug altid en variabel kombination af tegn, og indfør eventuelt, hvor ekstraordinære symboler kan øge kompleksiteten. 6 Tips til oprettelse af et ubrydeligt kodeord, som du kan huske 6 Tips til oprettelse af et ubrydeligt kodeord, som du kan huske Hvis dine adgangskoder ikke er unikke og ubrydelig, du kan lige så godt åbne hoveddøren og invitere røverne til frokost. Læs mere .

3. Phishing

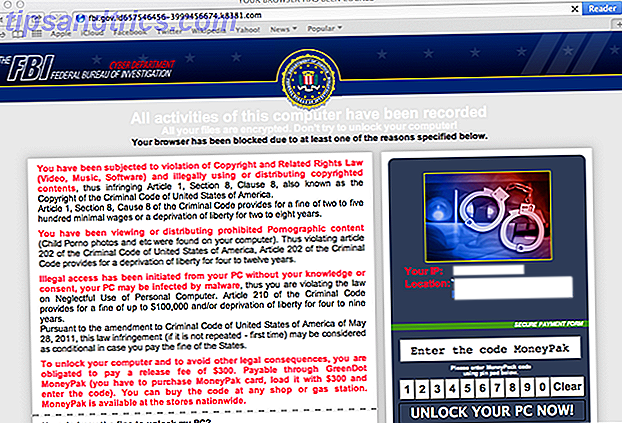

Dette er ikke strengt et "hack", men at falde i bytte til et phishing- eller spear phishing-forsøg, ophører normalt dårligt. Generelle phishing-e-mails sendes med milliarder til alle former for internetbrugere over hele kloden.

En phishing-e-mail fungerer generelt som sådan:

- Målbrugeren modtager en forfalsket e-mail, der hævder at være fra en større organisation eller virksomhed

- Spoofed email kræver øjeblikkelig opmærksomhed med et link til en hjemmeside

- Link til hjemmesiden linker faktisk til en falsk loginportal, der ligner op for at blive nøjagtig den samme som det legitime websted

- Den intetanende målbruger indtaster deres loginoplysninger, og omdirigeres enten eller fortalte at prøve igen

- Brugeroplysninger er stjålet, solgt eller brugt på en måde (eller begge!).

På trods af at nogle ekstremt store botnets gik offline i 2016, var spredningsdistributionen ved udgangen af året steget fire gange [IBM X-Force PDF, Registration]. Desuden steg ondsindede vedhæftninger til en enestående pris, som i billedet nedenfor.

Og ifølge Symantec 2017 Internet Threat Report er falske fakturaer phishing lokket # 1.

Fordele: brugeren bogstaveligt overleverer deres loginoplysninger, herunder adgangskode. Relativ høj hitrate, der er let tilpasset bestemte tjenester (Apple ID'er er mål nr. 1).

Ulemper: spam e-mails bliver let filtreret, og spam domæner sortlistet.

Hold dig tryg ved: Vi har afdækket, hvordan du får øje på en phishing-email Sådan sporer du en phishing-email Sådan sporer du en phishing-e-mail Det er svært at få fat i en phishing-email! Svindlere udgør som PayPal eller Amazon, forsøger at stjæle dit kodeord og kreditkortoplysninger, deres bedrageri er næsten perfekt. Vi viser dig, hvordan du finder bedrageri. Læs mere (samt vishing og smishing Nye phishing-teknikker for at være opmærksom på: Vishing og Smishing Nye phishing-teknikker for at være opmærksom på: Vishing og Smishing Vishing og smishing er farlige nye phishing-varianter. Hvad skal du se efter? Du kender et vishing eller smishing forsøg, når det kommer? Og vil du sandsynligvis være et mål? Læs mere). Desuden skal du øge dit spamfilter til sin højeste indstilling eller endnu bedre bruge en proaktiv hvidliste. Brug en link checker til at fastslå 5 hurtige websteder, som du kan kontrollere, om links er sikre 5 Hurtige websteder, der lader dig kontrollere om links er sikre Når du modtager et link, skal du kontrollere, at det ikke er en kilde til malware eller en front til phishing-og disse links checkers kan hjælpe. Læs mere, hvis et email link er legitimt før du klikker.

4. Socialteknik

Social engineering er noget beslægtet med phishing i den virkelige verden, væk fra skærmen. Læs mit korte, grundlæggende eksempel nedenfor (og her er nogle mere at passe på, hvordan du beskytter dig selv mod disse 8 sociale anlægsangreb. Sådan beskytter du dig selv mod disse 8 sociale anlægsangreb Hvilke sociale tekniksteknikker ville hackere bruge, og hvordan ville du beskytte selv fra dem? Lad os tage et kig på nogle af de mest almindelige metoder til angreb. Læs mere!).

En central del af enhver sikkerhedsrevision er at måle, hvad hele arbejdsstyrken forstår. I dette tilfælde vil et sikkerhedsselskab ringe til den virksomhed, de reviderer. "Attacker" fortæller personen på telefonen, at de er det nye kontor tech support team, og de har brug for den nyeste adgangskode til noget specifikt. Et intetanende individ kan overlade nøglerne til kongeriget uden en pause for tanken.

Den skræmmende ting er, hvor ofte dette rent faktisk virker. Social engineering har eksisteret i århundreder. At være dobbelt for at få adgang til et sikkert område er en fælles metode til angreb, og en, der kun er beskyttet mod uddannelse. Dette skyldes, at angrebet ikke altid spørger direkte om et kodeord. Det kan være en falsk blikkenslager eller elektriker, der beder om adgang til en sikker bygning og så videre.

Fordele: Dygtige sociale ingeniører kan udtrække høj værdi information fra en række mål. Kan indsættes mod næsten alle, hvor som helst. Yderst stupende.

Ulemper: En fejl kan give anledning til mistanke om et forestående angreb, usikkerhed om, om de korrekte oplysninger er anskaffet.

Hold dig tryg ved : dette er en vanskelig. Et vellykket samfundsteknisk angreb vil være komplet, når du indser, at noget er forkert. Uddannelse og sikkerhed bevidsthed er en kerne begrænsende taktik. Undgå at udstationere personlige oplysninger, der senere kunne bruges mod dig.

5. Rainbow tabel

Et regnbuebord er normalt en offline adgangskode angreb. For eksempel har en angriber erhvervet en liste over brugernavne og adgangskoder, men de er krypterede. Den krypterede adgangskode er hashed Hvert sikkert websted gør dette med dit kodeord. Hver sikker hjemmeside gør dette med dit kodeord Har du nogensinde spekuleret på, hvordan websteder holder din adgangskode sikker mod data brud? Læs mere . Det betyder, at det ser helt anderledes ud end det oprindelige kodeord. For eksempel er dit kodeord (forhåbentlig ikke!) Logmein. Den kendte MD5 hash for denne adgangskode er "8f4047e3233b39e4444e1aef240e80aa."

Gibberish til dig og I. Men i visse tilfælde vil angriberen køre en liste over plaintext-adgangskoder via en hashing-algoritme, hvor resultaterne sammenlignes med en krypteret adgangskodefil. I andre tilfælde er krypteringsalgoritmen sårbar, og et flertal af adgangskoder er allerede sprækket som MD5 (derfor hvorfor vi kender den specifikke hash for "logmein".

Dette hvor regnbuebordet virkelig kommer i sig selv. I stedet for at skulle behandle hundredtusindvis af potentielle adgangskoder og matche deres resulterende hash, er et regnbuebord et stort sæt af precomputerede algoritme-specifikke hashværdier. Brug af en regnbuebord reducerer drastisk den tid det tager at knække et hashed-kodeord - men det er ikke perfekt. Hackere kan købe forfyldte regnbueborde fyldt med millioner af mulige kombinationer.

Fordele: kan knække en lang række vanskelige adgangskoder i løbet af kort tid, giver hacker meget magt over bestemte sikkerhedsscenarier.

Ulemper: kræver en stor mængde plads til at gemme det enorme (undertiden terabytes) regnbuebord. Også angriberne er begrænset til værdierne i tabellen (ellers skal de tilføje et andet hele bord).

Hold dig tryg ved: dette er en vanskelig. Regnbordsborde tilbyder en bred vifte af angrebspotentiale. Undgå steder, der bruger SHA1 eller MD5 som deres kodeordshastighedsalgoritme. Undgå ethvert websted, der begrænser dig til korte adgangskoder, eller begrænser de tegn, du kan bruge. Brug altid en kompleks adgangskode.

6. Malware / Keylogger

En anden sikker måde at miste din login credentials er at falde i stykker af malware. Malware er overalt, med potentiale til at gøre massiv skade. Hvis malware-varianten indeholder en keylogger Din HP-bærbar computer kan logge dig på hvert tastetryk Din HP-bærbar computer kan logge på din hver tastetryk Hvis du ejer en HP-bærbar pc eller tablet, kan du have haft hver eneste ting, du har skrevet på den, logget og gemt på din harddisk. Hvilket er dejligt. Læs mere, du kunne finde alle dine konti kompromitteret.

Alternativt kan malware specifikt målrette private data, eller indføre en fjernadgang trojan for at stjæle dine legitimationsoplysninger.

Fordele: tusindvis af malware varianter, nogle kan tilpasses, med flere nemme leveringsmetoder. God chance for, at et stort antal mål kommer til at falde for mindst en variant. Kan blive uopdaget, hvilket muliggør yderligere høst af private data og loginoplysninger.

Ulemper: chance for, at malware ikke fungerer, eller er karantæne før adgang til data, ingen garanti for, at data er nyttige

Bliv sikker ved at installere og jævnligt opdatere din antivirus- og antimalware-software. Overvej omhyggeligt downloadkilder. Ikke at klikke igennem installationspakker med bundleware og meget mere. Ryd dig af falske steder (jeg ved det lettere sagt end gjort). Brug scriptblokerende værktøjer til at stoppe ondsindede scripts.

7. Spidering

Spidering binder til ordbog angreb vi dækkede tidligere. Hvis en hacker er rettet mod en bestemt institution eller virksomhed, kan de prøve en række adgangskoder, der vedrører virksomheden selv. Hackeren kunne læse og samle en række relaterede udtryk - eller brug en søgepindel til at gøre arbejdet for dem.

Du har måske hørt ordet "edderkop" før. Disse søgning edderkopper er ekstremt ligner dem, der kryber gennem internettet, indeksering indhold til søgemaskiner. Den brugerdefinerede ordliste bruges herefter mod brugerkonti i håb om at finde en kamp.

Fordele: kan potentielt låse op for højtstående personer inden for en organisation. Relativt nemt at sammensætte, og tilføjer en ekstra dimension til et ordbordsangreb.

Ulemper: kan meget vel ende med at være ubesværet, hvis organisatorisk netværkssikkerhed er godt konfigureret.

Hold dig tryg ved: igen, brug kun stærke, enkeltbrugende adgangskoder bestående af tilfældige strenge - intet forbinder til din persona, virksomhed, organisation og så videre.

Stærk, unik, enkelt brug

Så, hvordan stopper du en hacker, der stjæler dit kodeord? Det rigtig korte svar er, at du virkelig ikke kan være 100% sikker . Men du kan mildne din eksponering for sårbarhed.

Én ting er sikkert: Brug stærke, unikke engangsadgangskoder gør aldrig nogen skade - og de har helt sikkert sparet hjulpet ved mere end én lejlighed.

Hvad er din adgangskodebeskyttelsesrutine? Bruger du altid stærke engangsadgangskoder? Hvad vælger din adgangskode manager? Lad os kende dine tanker nedenfor!

Billedkredit: SergeyNivens / Depositobilleder