Har du nogensinde spekuleret på, hvem din Android kommunikerer med i baggrunden? Måske er du ikke så nysgerrig (eller paranoid) som jeg er, men du bør alligevel give denne app en prøve. Hvad din Android-enhed fortæller andre, og hvem de andre er, kan bare overraske eller chokere dig!

Det primære mål for viaProtect app, udviklet af de fine folk på viaForensics, er at fjerne eventuelle chok.

Husk, at denne app i det væsentlige er et beta-program. På Google Play-webstedet er det mærket som et 'offentligt eksempel'. Hvad det betyder er, at dette er en udgivelse for dig at prøve, se hvad du kan lide og ikke kan lide, og forhåbentlig vil du give nogle hensynsfuld konstruktiv kritik til viaForensics, så de kan gøre det bedre. Som jeg sagde - beta . Nu hvor du ved det, ved du også, at du ikke betaler for meget opmærksomhed på de få lave bedømmelser for appen. Et par personer glossede over den del om at være en preview og forventede at den var fuldt udviklet og fejlfri.

Første indtryk

Så snart jeg startede via Protect, spurgte det mig, om jeg ønskede at registrere eller bruge det som gæst. Registrering er gratis og giver dig mange ekstra funktioner og informationer via webgrænsefladen. Jeg anbefaler at registrere.

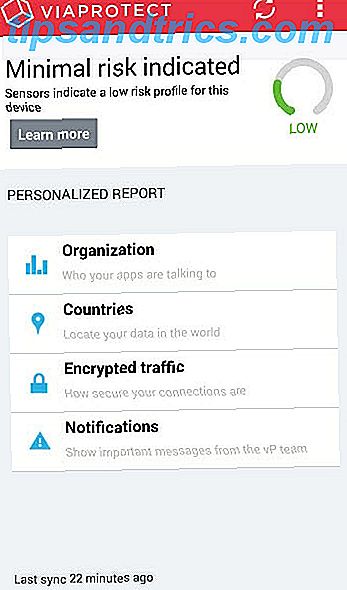

Det flade design, let at læse og forstå navigationen og den umiddelbare risikovurdering gjorde mig til at tro, at dette var en velovervejet applikation. Meget godt første indtryk, især for en beta.

Indledende risikovurderingskærm

Den første fulde skærm, du møder, er risikoreduktionen . Designet er fladt, let at læse og kræver ikke at finde ud af sikkerhedsjargon. Det er et stort plus. På min enhed sagde det, at min Android var i minimal risiko. Lige under bedømmelsen er der en knap mærket Lær mere (sic) .

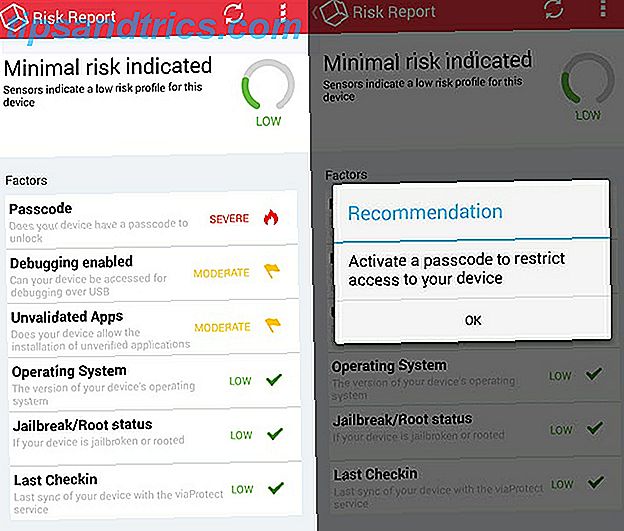

Når jeg klikede på det, fik jeg en mere detaljeret oversigt over de faktorer, der udgør risikovurderingen: Adgangskode, Debugging enabled (sic), Uvalideret Apps, Operativsystem, Jailbreak / Root status (sic) og Last Checkin (sic) . Alle dem, du lige læser, betyder, at det er præcis, hvad appen læser, selvom den er grammatisk eller stilistisk, forkert.

Jeg har ikke adgangskode på min Android, og det har tjent mig en svær vurdering. Hvis du har debugging aktiveret og at kunne installere uvaliderede apps, har jeg opnået en moderat rating på hver af disse faktorer. Har operativsystemet opdateret, har ikke fået rodfæstet min Android, og har for nylig kontrolleret med viaProtect tjent mig lave vurderinger i disse faktorer. Alle de gennemsnitlige ud til Low Risk rating. Ved at trykke på de faktorer, der blev vurderet som svære eller moderate, fik jeg forslag til, hvordan man afhjælper problemerne.

Selvfølgelig vil tilføjelse af en adgangskode og deaktivering af fejlfinding og evnen til at installere ubekræftede apps tage sig af mine risici. Hvis du befinder dig i samme situation, bør du højst sandsynligt følge vejledningen. For app-testen, som jeg gør, skal jeg have debugging aktiveret og evnen til at installere ubekræftede apps. Det er en risiko, jeg kan leve med.

Jeg anbefaler ikke at rote din Android-enhed, selvom det kan være praktisk at gøre det. Husk, bekvemmelighed kommer altid til en pris. I dette tilfælde sænkes prisen for Android-sikkerhed.

Personlige rapportoplysninger

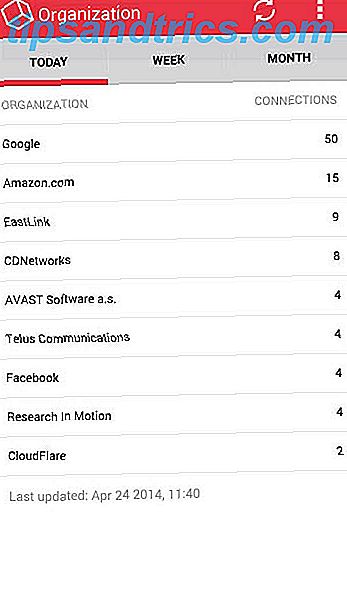

Organisation

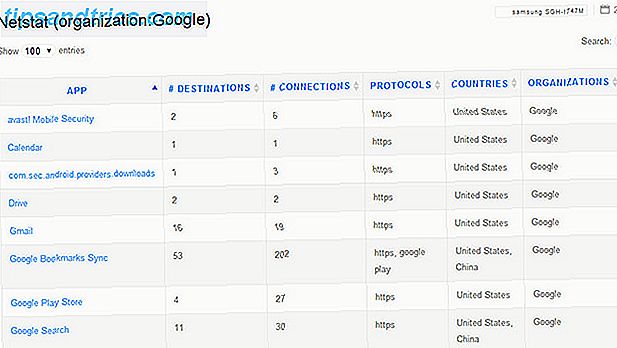

Ved at trykke på denne knap blev jeg præsenteret med en skærm, der viser de top 10 organisationer, som min Android kommunikerede med i dag. Eventuelt kunne jeg se roundup for den sidste uge eller endda måned. Listen over organisationer overraskede mig ikke - Google, Amazon og Facebook var alle i mixen. De andre organisationer er specifikke for apps, jeg ved, at jeg kører, og min tjenesteudbyder. Det, jeg gerne vil se her, er evnen til at klikke på et organisationsnavn for at se præcis, hvilke apps der laver disse forbindelser.

Du kan finde disse oplysninger på hjemmesiden via. Webstedet tillod mig at bore ned og se, hvilke apps der talte til hvilke organisationer. Jeg kunne også bore ned til den enkelte app og se meget specifikke oplysninger, herunder andre destinationslande og de forskellige IP-adresser, som den har tilsluttet, og når den sidst er forbundet med den IP-adresse. Du kan ikke engang være opmærksom på, at en app taler til en anden server eller er klar over, hvilken slags oplysninger den sender. Derfor er det altid vigtigt at forstå, hvilke tilladelser en Android-app ønsker, hvordan Android App Tilladelser fungerer, og hvorfor du bør bekymre sig. Hvordan Android App Tilladelser Arbejde, og hvorfor du bør passe Android styrker apps til at erklære de tilladelser, de har brug for, når de installerer dem. Du kan beskytte dit privatliv, sikkerhed og mobiltelefonregning ved at være opmærksom på tilladelser, når du installerer apps - selvom mange brugere ... Læs mere.

Lande

På Lande-siden så jeg, hvilke lande min Android kommunikerede med. Jeg kunne se disse resuméer baseret på dagens trafik eller trafik fra de sidste 7 dage eller over 30 dage. Ikke overraskende var USA og Canada de to øverste, men jeg var overrasket over, at Irland og Kina var på listen. Da min telefon taler til Kina altid, gør jeg mig lidt nervøs for sikkerheden. Ligesom organisationssiden vil jeg gerne kunne klikke på de lande, der er angivet for at se, hvilke apps der specifikt talte til disse lande.

Ligesom med Organisationen kan du bore dybere ind i landets informationer på hjemmesiden. Da jeg borede i Kina, så jeg, at nogle Google-apps, Knox, MightyText Gør og overvåger dine telefonsvarbeskeder med MightyText til Chrome. Gør og overvåger dine telefonsvarbeskeder med MightyText til Chrome. Det er lidt mere "instant" end e-mail, men Ikke så påtrængende som et telefonopkald. Det er praktisk, men det er ikke irriterende, hvis det lykkes rigtigt. Og mest af alt er det et af de mest vanedannende ... Læs mere, root og viaProtect har fået adgang til IP'er, som viaProtect viste sig som værende i Kina. Jeg gravede lidt dybere og fandt ud af, at alle de IP'er, som disse apps adgang til, der angiveligt var i Kina, faktisk ejes af Google og fungerer ud af Californien. Så der er et lille rum til forbedring af viaProtect på denne funktion.

Krypteret trafik

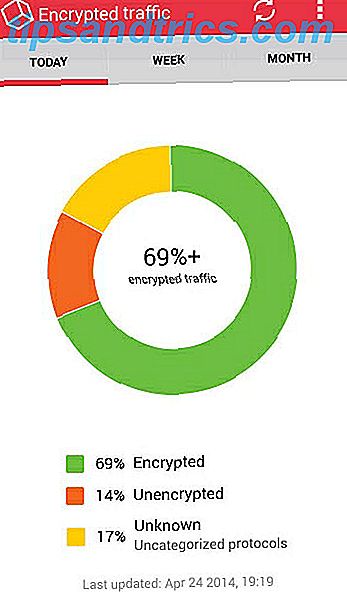

Krypteret trafik siden var lidt mere interessant for mig end de andre sider. Endnu en gang kunne jeg ligesom de andre sider se statistik for i dag, de sidste 7 dage eller de sidste 30 dage.

Jeg blev glædeligt overrasket over, hvor meget af min trafik der blev krypteret. Sixtien ni procent af trafikken blev krypteret, fjorten procent ukrypteret og sytten procent ukendt. Du kan tænke dig, hvordan appen ikke kunne vide, om trafikken var krypteret eller ej. Appene, der opretter trafikken, kan bruge en proprietær kommunikationsprotokol eller en type, der netop ikke genkendes af programmet viaProtect. Endnu en gang vil jeg gerne kunne klikke på de forskellige kategorier og se, hvilke apps der var ansvarlige for de forskellige typer trafik. Jeg vil også gerne se, hvilken type kryptering hver app bruges. Som en sidenote bør du kryptere alle dataene på din Android Sådan krypteres data på din smartphone Sådan krypteres data på din smartphone Med prism-Verizon-skandalen er det angiveligt sket, at USA's National Security Agency ( NSA) har været data mining. Det vil sige, de har gået igennem opkaldslisterne om ... Læs alligevel enheden.

Selvfølgelig, ligesom de andre kategorier, giver viaProtect hjemmesiden dig mulighed for at bore ned gennem disse oplysninger for detaljerne. Jeg vil gerne se alt dette boring ned være tilgængeligt lige i appen. Det ville gøre tingene meget enklere, når jeg ikke er tæt på en bærbar computer. Gennem webapplikationen fandt jeg ud af, at nogle af de protokoller, der var ukendte til Android-appen, var protokoller som Apple Push og Google Play. Da jeg borede ned i det ukendte protokolsegment, var der ikke nogen oplysninger om, hvilke applikationer der brugte ukendte protokoller. Måske er det bare en anden ting at markere, indtil det er en beta. Billedet nedenfor viser et par af de programmer, der bruger http- protokollen.

Andre funktioner

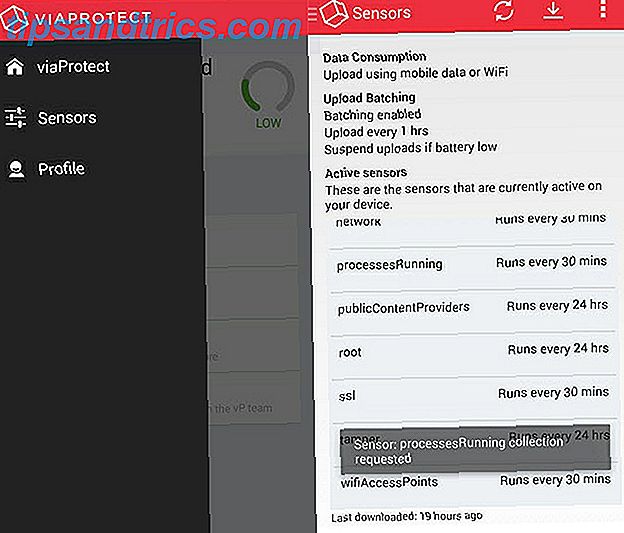

Sensorer

Jeg kom til skærmen Sensorer ved at trykke på ikonet viaProtect øverst til venstre på skærmen og derefter trykke på sensorens ikon. Her kunne jeg se, hvilke sensorer på min enhed viaProtect var at indsamle data fra, og hvor ofte.

Hvis du vil tvinge en opdatering af informationen fra nogen af sensorerne, skal du bare give den et langt tryk. Du får se en lille pop-up, der fortæller dig, at opgaven er gennemført.

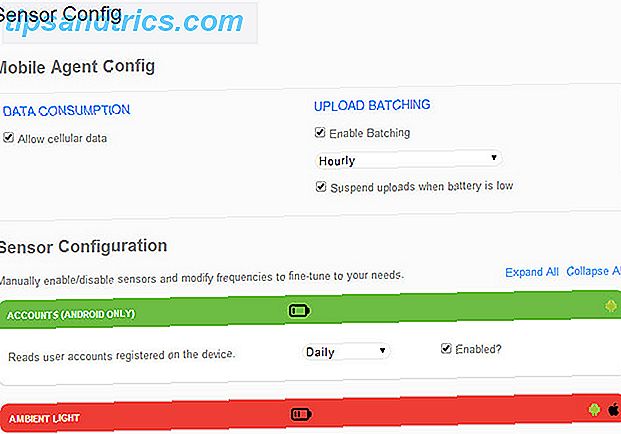

Meget af dette kan ikke være noget for dig, men hvis du er en avanceret Android-bruger, kan du gå på dinProtect-websted og justere, hvilke sensorer der bruges, og hvordan de bruges. For det meste er tweaking disse gjort for at spare batteri og dataforbrug. Sensorer i grønt er de, der aktuelt er aktiveret, og sensorer i rød er for øjeblikket deaktiveret. I slutningen af sensorlinjen kan du se, at der er et Android-logo, et Apple-logo og nogle gange begge. Det er der for at fortælle dig, hvilke sensorer der er tilgængelige for hver platform. Ja, viaProtect er også tilgængelig på iOS-platformen.

Online hjælp

ViaForensics har gjort et godt stykke arbejde med at sammensætte temmelig omfattende hjælp til viaProtect på hjemmesiden. Jeg kunne starte med Quick Start guide og gå derfra for at lære stort set alt, hvad jeg gerne vil vide om viaProtect.

Hvis du ikke kan finde svaret du leder efter, kan du også stille et offentligt spørgsmål eller foretage en søgning i Support Portal. Selvfølgelig har de også en tilstedeværelse på Twitter, Google+, Facebook og LinkedIn. Rigtig imponerende for en app, der i øjeblikket er i beta og gratis.

Afslutningsvis

Denne app har en stor fremtid foran den. Enhver hype du måske har læst på andre hjemmesider er ret præcis. Hvis du har nogen bekymringer med hensyn til sikkerhed og kommunikation med din Android-enhed, anbefaler jeg at komme på denne båndvogn hurtigere end senere.

Har du installeret viaProtect? Hvad synes du om det? Kender du til andre Android-apps, der hjælper dig med at finde ud af, hvem din enhed kommunikerer med? Svar på disse spørgsmål og mere er altid velkomne i vores kommentarer sektion.

Billedkreditter: viaProtect Welcome Screen, via viaForensics, Data File Sharing Background, Green Robot via Shutterstock.