For mange opryser ordet "kryptering" sandsynligvis James Bond-esque billeder af en skurk med en dokumentmappe med håndjern til håndleddet med nukleare lanceringskoder eller en anden actionfilmklammer. I virkeligheden bruger vi alle dagligt krypteringsteknologi, og selvom de fleste af os sandsynligvis ikke forstår "hvordan" eller "hvorfor", er vi sikre på, at datasikkerhed er vigtig, og hvis kryptering hjælper os med at opnå det, så er vi helt sikkert ombord.

Næsten alle computere, vi interagerer med dagligt, anvender en form for krypteringsteknologi. Fra smartphones (som ofte kan kryptere deres data Sådan krypteres data på din smartphone Sådan krypteres data på din smartphone Med prism-Verizon-skandalen er det angiveligt sket, at USAs National Security Agency (NSA) har været data mining. Det vil sige, de har gennemgået opkaldsposter af ... Læs mere), til tabletter, stationære pc'er, bærbare computere eller endda din trofaste Kindle, kryptering er overalt.

Men hvordan virker det?

Hvad er kryptering?

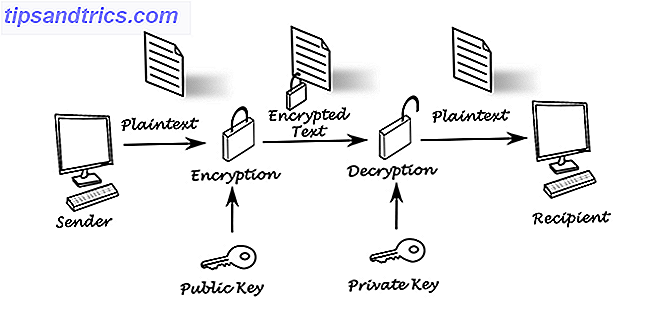

Kryptering er en moderne form for kryptografi, der gør det muligt for brugeren at skjule oplysninger, ikke bare for paranoider: 4 grunde til at kryptere dit digitale liv ikke kun for paranoider: 4 grunde til at kryptere dit digitale liv Kryptering er ikke kun for paranoide konspirationsteoretikere, og det er heller ikke det er bare for teknikker. Kryptering er noget, enhver computerbruger kan drage fordel af. Tech websites skriver om, hvordan du kan kryptere dit digitale liv, men ... Læs mere fra andre. Kryptering anvender en kompleks algoritme kaldet en kryptering for at slå normaliseret data (ren tekst) til en række tilsyneladende tilfældige tegn (krypteringstekst), der er ulæselig af dem uden en særlig nøgle til at dekryptere det. De, der besidder nøglen, kan dekryptere dataene for at få vist plaintext igen snarere end den tilfældige tegnstreng af ciphertext.

To af de mest anvendte krypteringsmetoder er offentlig nøgle (asymmetrisk) kryptering og privat nøgle (symmetrisk) kryptering. De to er ens i den forstand, at de begge giver en bruger mulighed for at kryptere data for at skjule det fra andre og derefter dekryptere det for at få adgang til den oprindelige tekst. De adskiller sig imidlertid i, hvordan de håndterer trinene mellem kryptering og dekryptering.

Public Key Encryption

Offentlig nøgle - eller asymmetrisk - kryptering bruger modtagerens offentlige nøgle såvel som en (matematisk) matchende privat nøgle.

For eksempel, hvis Joe og Karen begge havde nøgler til en kasse, da Joe havde den offentlige nøgle og Karen havde en matchende privat nøgle, kunne Joe bruge sin nøgle til at låse op i kassen og sætte ting i den, men han ville ikke kunne at se varer der allerede er der, og heller ikke kunne han hente noget. Karen, derimod, kunne åbne kassen og se alle elementer indenfor såvel som at fjerne dem, som hun så passende ved at bruge sin matchende private nøgle. Hun kunne dog ikke tilføje ting til boksen uden at have en ekstra offentlig nøgle.

I en digital forstand kan Joe kryptere ren tekst (med sin offentlige nøgle) og sende den til Karen, men kun Karen (og hendes matchende private nøgle) kan dekryptere chifferteksten tilbage i ren tekst. Den offentlige nøgle (i dette scenario) bruges til at kryptere chiffertekst, mens den private nøgle bruges til at dekryptere den tilbage i ren tekst. Karen ville kun have brug for den private nøgle til at dekryptere Joe's besked, men hun ville have brug for adgang til en ekstra offentlig nøgle for at kryptere en besked og sende den tilbage til Joe. Joe kunne derimod ikke dekryptere dataene med sin offentlige nøgle, men han kunne bruge den til at sende Karen en krypteret meddelelse.

Privat nøglekryptering

Hvor private nøgle - eller symmetrisk - kryptering adskiller sig fra den offentlige nøgle, er kryptering i form af nøglerne selv. Der er stadig to nøgler, der er nødvendige for at kommunikere, men hver af disse nøgler er nu stort set den samme.

For eksempel har både Joe og Karen nøgler til den ovennævnte boks, men i dette scenario gør nøglerne det samme. Begge er nu i stand til at tilføje eller fjerne ting fra boksen.

Spejl digitalt kan Joe nu kryptere en besked samt dekryptere den med sin nøgle. Karen kan gøre det samme med hende.

En (kort) historie om kryptering

Når man taler om kryptering, er det vigtigt at skelne, at al moderne krypteringsteknologi er afledt af kryptografi Quantum Computers: End of Cryptography? Quantum Computers: Enden af kryptografi? Quantum computing som en ide har eksisteret i et stykke tid - den teoretiske mulighed blev oprindeligt introduceret i 1982. I løbet af de sidste par år har feltet været tættere på praktisk. Læs mere . Kryptografi er - i centrum - handlingen om at skabe og (forsøge at) dechifrere en kode. Mens elektronisk kryptering er forholdsvis ny i det større planlægning af ting, er kryptografi en videnskab, der går tilbage til det antikke Grækenland.

Grækerne var det første samfund, der blev krediteret med at bruge kryptografi for at skjule følsomme data i form af skriftligt ord, fra deres fjenders øjne og til offentligheden. De anvendte en meget primitiv kryptografimetode, der påberåbte sig brug af scytalen som et værktøj til at oprette en transpositionskipher (svarnøgle) for at afkode krypterede meddelelser. Scytale er en cylinder, der bruges til at pakke pergament rundt for at dechiffrere koden. Når de to sider kommunikerede brugte en cylinder med samme tykkelse, ville pergamentet vise meddelelsen, når de blev læst fra venstre til højre. Når pergamentet blev rullet ud, ville det virke som et langt, tyndt stykke pergament med tilsyneladende tilfældige tal og bogstaver. Så, mens det rulles op, kan det synes at være konkurrencedygtig, når det rulles videre til scytale, ser det mere ud som dette:

Grækerne var ikke alene i at udvikle primitive kryptografimetoder. Romerne fulgte efter med at introducere, hvad der blev kendt som "Caesar's chiffer", en substitutionschiffer, der involverede at erstatte et brev til et andet brev skiftet længere nede i alfabetet. For eksempel, hvis nøglen involverede et rigtigt skift på tre, ville bogstavet A blive D, bogstavet B ville være E og så videre.

Andre eksempler, der blev betragtet som gennembrud af deres tid var:

- Polybius-firkanten: Et andet kryptografisk gennembrud fra det antikke Grækenland er baseret på et 5 x 5 gitter, der starter med bogstavet "A" øverst til venstre og "Z" nederst til højre ("I" og "J" deler en firkant). Tallene 1 til og med 5 vises både vandret og vertikalt oven på den øverste række af bogstaver og helt til venstre. Koden er afhængig af at give et nummer og derefter lokalisere det på nettet. For eksempel vil "Ball" være 12, 11, 31, 31.

- Enigma-maskine: Enigma-maskine er en anden verdenskrigs teknologi kendt som en elektro-mekanisk rotorkrypteremaskine. Denne enhed lignede en overdreven skrivemaskine og tillod operatører at skrive i ren tekst, mens maskinen krypterede meddelelsen og sendte den til en anden enhed. Modtageren skriver ned den tilfældige streng af krypterede bogstaver, efter at de har tændt på modtageren og brød koden efter at have oprettet det originale mønster fra afsenderen på sin maskine.

- Datakryptering Standard: Datakrypteringsstandarden (DES) var den første moderne symmetriske nøglealgoritme, der blev brugt til kryptering af digitale data. DES blev udviklet i 1970'erne ved IBM, og blev i 1977 blevet Federal Information Processing Standard for USA og blev grundlaget for, at moderne krypteringsteknologier blev bygget.

Modern Encryption Technology

Den moderne krypteringsteknologi bruger mere sofistikerede algoritmer såvel som større nøgleformater for bedre at skjule krypterede data. Din interesse for privatlivets fred sikrer, at du er målrettet af NSA. Din interesse for privatlivets fred sikrer, at du er målrettet af NSA. Ja, det er rigtigt . Hvis du bekymrer dig om privatlivets fred, kan du blive tilføjet til en liste. Læs mere . Jo større nøgleformat, desto flere mulige kombinationer, som et brutalt kraftangreb måtte løbe for at kunne finde dekryptere chifferteksten.

Som nøgleformat fortsætter med at forbedre, hvor lang tid det tager at knække en kryptering ved hjælp af en brute force attack skyrockets. Selv om en 56-bit nøgle og en 64-bit nøgle ser ud til at være relativt tæt på værdi, er 64-bit nøglen faktisk 256 gange sværere at knække end 56-bit nøglen. De fleste moderne krypteringer bruger mindst en 128-bit nøgle, hvor nogle bruger 256-bit nøgler eller større. For at sætte det i perspektiv ville krakning af en 128-bit nøgle kræve et brutalt kraftangreb til at teste over 339.000.000.000.000.000.000.000.000.000.000.000.000 mulige nøglekombinationer. Hvis du er nysgerrig, ville det faktisk tage over en million år at gætte den rigtige nøgle ved hjælp af brute force angreb, og det bruger de mest kraftfulde supercomputere, der eksisterer. Kort sagt er det teoretisk usandsynligt, at nogen endda ville forsøge at bryde din kryptering ved hjælp af 128-bit eller højere teknologi.

3DES

Krypteringsstandarder er kommet langt siden DES blev først vedtaget i 1977. Faktisk er en ny DES-teknologi, kendt som Triple DES (3DES), meget populær, og den er baseret på en moderniseret version af den oprindelige DES-algoritme. Mens den oprindelige DES-teknologi var ret begrænset med en nøgleformat på kun 56 bit, gør den nuværende 3DES-nøgleformat på 168 bit det betydeligt vanskeligere og tidskrævende at knække.

AES

Advanced Encryption Standard er en symmetrisk kryptering baseret på Rijandael-blok-krypteringen, som i øjeblikket er USAs føderale regering standard. AES blev vedtaget over hele verden som arving til den nu udskrevne DES-standard i 1977, og selv om der er offentliggjort eksempler på angreb, der er hurtigere end brutal kraft, anses den magtfulde AES-teknologi stadig for at være beregningsmæssigt uudviklet med hensyn til krakning. Derudover tilbyder AES solid ydeevne på en bred vifte af hardware og tilbyder både høj hastighed og lav RAM krav, hvilket gør det til et top-notch valg til de fleste applikationer. Hvis du bruger en Mac, er det populære krypteringsværktøj FileVault Hvad er Mac OS X FileVault, og hvordan bruger jeg det? Hvad er Mac OS X FileVault, og hvordan bruger jeg det? Kun ved manuelt at kryptere filerne på harddisken kan du virkelig holde dine filer sikre. Det er her, Mac OS X FileVault kommer ind. Læs mere er et af mange applikationer, der bruger AES.

RSA

RSA er et af de første udbredte asymmetriske kryptosystemer til dataoverførsel. Algoritmen blev først beskrevet i 1977 og bygger på en offentlig nøgle baseret på to store primtal og en hjælpeværdi for at kryptere en meddelelse. Enhver kan bruge den offentlige nøgle for at kryptere en besked, men kun en person med kendskab til de primære tal kan forsøge at afkode beskeden. RSA åbnede dørene til flere kryptografiske protokoller, såsom digitale signaturer og kryptografiske afstemningsmetoder. Det er også algoritmen bag flere open source-teknologier, som f.eks. PGP PGP Me: Pretty Good Privacy Forklaret PGP Me: Præcis God Privacy Forklaret Pretty Good Privacy er en metode til kryptering af meddelelser mellem to personer. Sådan fungerer det, og om det står op til kontrol. Læs mere, som giver dig mulighed for at kryptere digital korrespondance.

ECC

Elliptisk kurve kryptografi er blandt de mest kraftfulde og mindst forstås former for kryptering, der anvendes i dag. Proponenter for ECC-tilgangen citerer samme sikkerhedsniveau med hurtigere driftstider i høj grad på grund af de samme sikkerhedsniveauer, mens de udnytter mindre nøgleformater. Højprestandestandarderne skyldes den samlede effektivitet af den elliptiske kurve, hvilket gør dem ideelle til små indlejrede systemer som smartkort. NSA er den største tilhænger af teknologien, og den er allerede faktureret som efterfølger til den førnævnte RSA-tilgang.

Så er kryptering sikkert?

Udvivlsomt er svaret ja. Mængden af tid, energiforbrug og beregningsomkostninger til at knække de mest moderne kryptografiske teknologier gør det muligt at forsøge at bryde en kryptering (uden nøglen) en dyr øvelse, der relativt set er forgæves. Når det er sagt, har kryptering sårbarheder, der hviler stort set uden for teknologien.

For eksempel:

bagdøre

Uanset hvordan sikre kryptering kan en bagdør muligvis give adgang til den private nøgle Hvorfor e-mail ikke kan beskyttes mod regeringsovervågning Hvorfor e-mail ikke kan beskyttes mod regeringsovervågning "Hvis du vidste hvad jeg ved om e-mail, kan du ikke brug det heller, "sagde ejeren af sikker e-mail service Lavabit som han for nylig lukkede den ned. "Der er ingen måde at gøre krypteret ... Læs mere. Denne adgang giver de nødvendige midler til at dekryptere meddelelsen uden at bryde krypteringen.

Privat nøglehåndtering

Mens moderne krypteringsteknologi er ekstremt sikker, er mennesker ikke så lette at regne med. En fejl i håndtering af nøglen KeePass Password Safe - Det ultimative krypterede adgangskode System [Windows, Portable] KeePass Password Safe - Det ultimative krypterede adgangskode system [Windows, Portable] Gem dine adgangskoder sikkert. Komplet med kryptering og en anstændig adgangskode generator - for ikke at nævne plugins til Chrome og Firefox - KeePass kan bare være det bedste adgangskodehåndteringssystem derude. Hvis du ... Læs mere som eksponering for eksterne parter på grund af en tabt eller stjålet nøgle eller en menneskelig fejl ved opbevaring af nøglen på usikre steder kan give andre adgang til krypterede data.

Øget Computational Power

Ved hjælp af aktuelle estimater er moderne krypteringsnøgler beregneligt uudviklet til at revne. Når det er sagt at processorkraften øges, behøver krypteringsteknologien at holde tempoet for at forblive foran kurven.

Regeringstryk

Lovligheden af dette afhænger af dit hjemland. Smartphone og Laptop Søgninger: Kend dine rettigheder Smartphone og Laptop Søgninger: Kend dine rettigheder Ved du, hvad dine rettigheder er, når du rejser i udlandet med en bærbar computer, smartphone eller harddisk? Læs mere, men i almindelighed tvinger obligatoriske dekrypteringslove ejeren af krypterede data til at overgive nøglen til retshåndhævende personale (med kendelse / domstolsbeslutning) for at undgå yderligere retsforfølgning. I nogle lande, som Belgien, er ejere af krypterede data, der vedrører selvindkrænkning, ikke forpligtet til at overholde, og politiet må kun anmode om overholdelse snarere end kræve det. Lad os ikke glemme, at der også er præcedens hos webstedsejere med forsætligt overdragelse af krypteringsnøgler, der lagrede kundedata eller kommunikation til politimyndigheder i et forsøg på at forblive kooperative.

Kryptering er ikke skudtæt, men det beskytter hver og en af os i stort set alle aspekter af vores digitale liv. Selvom der stadig er en (relativt) lille demografisk, der ikke stoler på online banking eller køber hos Amazon eller andre online-forhandlere, er resten af os ret sikrere shopping online (fra betroede kilder), end vi ville have fra at tage det samme shoppingtur på vores lokale indkøbscenter.

Mens din gennemsnitlige person vil forblive blissende uvidende om teknologierne, der beskytter dem, mens de køber kaffe hos Starbucks med deres kreditkort eller logger på Facebook, taler det kun for kraften i teknologien. Du ser, mens den teknologi, vi bliver spændte om, er bestemt mere sexet, er det dem, der forbliver relativt usete, der gør det bedste. Kryptering falder fast i denne lejr.

Har du nogen tanker eller spørgsmål om kryptering? Brug kommentarfeltet nedenfor.

Billedkredit: Systemlås af Yuri Samoilov via Flickr, Offentlig nøglekryptering via Shutterstock, Offentlig nøglekryptering (Modificeret) via Shutterstock, Scytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, Hængelås, nøgle og personlig information via Shutterstock