Det siges at vejen til helvede er brolagt med gode hensigter. Du kan gøre noget med de mest storslåede ender, men hvis du ikke er forsigtig, kan det hele gå forfærdeligt forkert, utrolig hurtigt.

En sikkerhedssårbarhed i Android's Accessibility Services - opdaget af SkyCure Security Researcher Yair Amit - er et godt eksempel på dette. Ved at udnytte en fejl i værktøjet, der gør det muligt for blinde og synshandicappede personer at bruge Android-enheder, kan en angriber få kontrol over enheden, i processen ved at erhverve forhøjede rettigheder og få adgang til de filer, der er gemt på den.

Lad os tage et kig, og find ud af, hvordan du kan stoppe dette.

Forstå fejlen

Udnyttelsen bygger på tidligere forskning fra SkyCure, der blev offentliggjort på dette års RSA-konference. Undersøgelsen undersøgte, hvordan man ved at skabe applikationer, der kan tegne sig over andre, og igen lancere de indbyggede tilgængelighedstjenester (brugergrænseforbedringer, der er udviklet til at hjælpe handicappede), kan du introducere forskellige former for ondskabsadfærd som det fremgår af video nedenfor.

Som et bevis på koncept har SkyCure skabt et spil baseret på den populære Rick and Morty tv-serie, der faktisk lancerer en ondsindet tilgængelighedstjeneste, alt uden at brugeren bemærker.

I beskrivelsen af den oprindelige trussel siger SkyCure, at det kunne være vant til at "give en ondsindet hacker næsten ubegrænset tilladelse til deres malware". En potentiel ansøgning til angrebet, siger SkyCure, er at implementere ransomware. Det kan også bruges til at komponere corporate e-mails og dokumenter via brugerens enhed, samt vedvarende overvågning af enhedens aktivitet.

Denne type angreb har et navn - clickjacking, eller mindre almindeligt et "UI redress attack". OWASP (Open Web Application Security Project) definerer clickjacking, som når "en angriber bruger flere gennemsigtige eller uigennemsigtige lag til at narre en bruger til at klikke på en knap eller et link på en anden side, når de havde til hensigt at klikke på øverste niveau".

Starter i Android Lollipop (5.x), Google tilføjede en løsning, der i teorien ville have gjort denne form for angreb umulig. Ændringen introduceret af Google betød, at hvis en bruger ønskede at aktivere tilgængelighedstjenester, kunne OK-knappen ikke være dækket af et overlæg, hvilket forhindrer en angriber i at lancere dem ved hjælp af stealth.

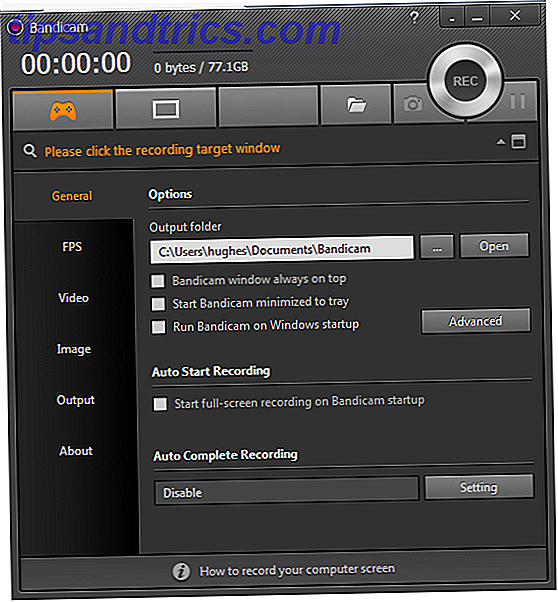

Til reference er det sådan, det ser ud, når du starter en tilgængelighedstjeneste manuelt. Som du kan se, er Google meget eksplicit om, hvilke Android-tilladelser der kræves. Hvordan Android App Tilladelser virker, og hvorfor du bør bekymre. Hvordan Android App Tilladelser Arbejde, og hvorfor du bør passe Android styrker apps til at erklære de tilladelser, de har brug for, når de installerer dem. Du kan beskytte dit privatliv, sikkerhed og mobiltelefonregning ved at være opmærksom på tilladelser, når du installerer apps - selvom mange brugere ... Læs mere. Dette vil forhindre mange brugere i at installere tilgængelighedstjenester i første omgang.

Sådan besejrer du Googles beskyttelse

Yair Amit var imidlertid i stand til at finde en fejl i Googles tilgang.

"Jeg var på et hotel, da det skete for mig, at selvom hoteldøren stort set spærrede mit syn på gangen udenfor, var der et kiglehul, der ikke spærrede visningen. Dette var min epiphany, der førte mig til at tro, at hvis der var et hul i overlejringen, kunne OK-knappen være 'mest dækket' og stadig acceptere et strejf i det potentielt meget lille område, der ikke var dækket og dermed omgå den nye beskyttelse og stadig gemmer den sande hensigt fra brugeren. "

For at teste denne ide ud ændrede SkyCure-softwareudvikleren Elisha Eshed Rick and Morty-spillet, som blev brugt i det originale test-of-concept. Eshed skabte et lille hul i overlejringen, som var forklædt som et spilobjekt, men var faktisk bekræftelsesknappen på tilgængelighedstjenesten. Når brugeren klikte på spilobjektet, blev tjenesten lanceret, og med den alle uønskede adfærd.

Mens den oprindelige udnyttelse fungerede mod stort set alle Android-enheder, der kører Android KitKat, er det officielt: Nexus 5 og Android 4.4 KitKat er her Det er officielt: Nexus 5 og Android 4.4 KitKat er her Nexus 5 er nu til salg i Google Play Butik, og den kører den helt nye Android 4.4 KitKat, som også ruller ud til andre enheder "i de kommende uger." Læs mere og tidligere, denne tilgang øger antallet af anvendelige enheder, der omfatter de, der kører Android 5.0 Lollipop Android 5.0 Lollipop: Hvad er det, og når du får det Android 5.0 Lollipop: Hvad er det, og når du får det Android 5.0 Lollipop er her, men kun på Nexus-enheder. Hvad er nøjagtigt nyt om dette operativsystem, og hvornår kan du forvente, at det kommer til din enhed? Læs mere . Som konsekvens heraf er næsten alle aktive Android-enheder sårbare over for dette angreb. SkyCure vurderer, at op til 95, 4% af Android-enheder kan blive påvirket .

Mitigating Against It

I overensstemmelse med fornuftige ansvarlige oplysningsprocedurer Fuld eller ansvarlig offentliggørelse: Hvordan sikkerhedsproblemer er afsløret Fuld eller ansvarlig offentliggørelse: Hvordan sikkerhedsproblemer er afsløret Sikkerhedsproblemer i populære softwarepakker opdages hele tiden, men hvordan rapporteres de til udviklere, og hvordan hackere lære om sårbarheder, som de kan udnytte? Læs mere, SkyCure kontaktede først Google før det blev offentliggjort for at give dem mulighed for at rette op på det. Googles Android Security-team har besluttet ikke at løse problemet og acceptere risikoen som følge af det nuværende design.

For at mildne truslen anbefaler SkyCure at brugere kører en opdateret version af en mobiltrusselforsvarsløsning. Disse forsvarer aktivt mod trusler, ligesom en IPS (Intrusion Protection System) eller IDS (Intrusion Detection System) gør. Men de er overvældende rettet mod virksomhedens brugere, og de er langt ud over de fleste hjemmebrugers hjælp.

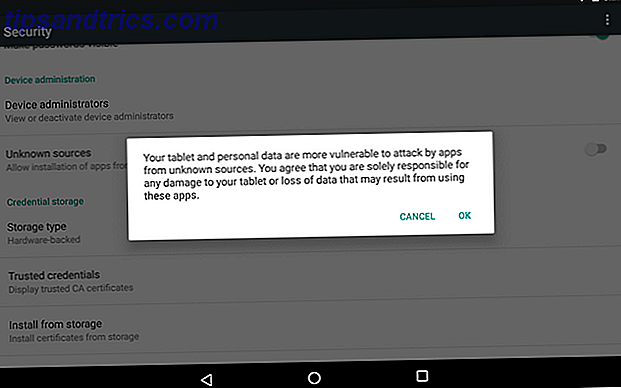

SkyCure anbefaler hjemme brugere at beskytte sig selv ved at sikre, at de kun downloader apps fra betroede kilder. Er det sikkert at installere Android Apps fra ukendte kilder? Er det sikkert at installere Android Apps fra ukendte kilder? Google Play Butik er ikke din eneste kilde til apps, men er det sikkert at søge andre steder? Læs mere, såsom Google Play Butik. Det anbefaler også, at enheder kører en opdateret version af Android, selvom den fragmenterede Android-økosystem og bærerdrevne opdateringsprocesser er blevet opdateret Hvorfor har ikke min Android-telefon opdateret endnu? Hvorfor har ikke min Android-telefon opdateret endnu? Android opdateringsprocessen er lang og kompliceret; lad os undersøge det for at finde ud af, præcis hvorfor din Android-telefon tager så lang tid at opdatere. Læs mere, dette er lettere sagt end gjort.

Det er værd at bemærke, at Marshmallow - den nyeste version af Android - kræver, at brugere manuelt og specifikt opretter et systemoverlay ved at ændre tilladelserne for den pågældende app. Selv om denne type sårbarhed muligvis kan påvirke enheder, der kører Marshmallow, vil det i virkeligheden ikke ske, da det er betydeligt sværere at udnytte.

At sætte alt i kontekst

SkyCure har identificeret en farlig og levedygtig måde for en hacker at dominere helt en Android-enhed. Selv om det er skræmmende, er det værd at minde om, at mange kort skal falde på plads for et angreb baseret på det til arbejde.

Attacken skal enten gøre en af to ting. En taktik ville være at deployere deres applikation til Google Play Butik - omvendt omgå deres ekstremt kraftige statiske analyser og trusselregistreringsprocedurer. Dette er ekstremt usandsynligt. Seks år siden åbning, og millioner af applikationer senere, har Google fået ekstremt god til at identificere malware og falsk software. På dette tidspunkt har Apple også, selvom Microsoft stadig har en lang vej at gå.

Alternativt skal angriberne overbevise en bruger om at oprette deres telefon for at acceptere software fra ikke-officielle kilder og at installere et ellers ukendt program. Da det ikke er sandsynligt at finde et stort publikum, vil det kræve, at angriberne enten vælger et mål og 'spyd phish' dem.

Selvom dette uundgåeligt vil være et mareridt for virksomhedens it-afdelinger, vil det være mindre et problem for almindelige hjemmebrugere, hvoraf de fleste får deres apps fra en enkelt officiel kilde - Google Play Butik.

Billedkredit: Broken hængelås af Ingvar Bjork via Shutterstock