GHOST sårbarheden er en fejl i en vigtig del af alle større Linux distro. Det kunne i teorien tillade hackere at tage kontrol over computere uden brug for brugernavn eller adgangskode.

Når det er sagt, er der nogle få vigtige punkter at huske på:

- Fejlen er aldrig udnyttet i naturen - bare i eksperimenter af sikkerhedsforskere.

- Der er patches derude lige nu for alle større Linux distro.

- Hvis du installerer sikkerhedsopdateringer regelmæssigt eller bruger en rolling release-distro Sådan får du fordel af Linux-fremskridt i stedet for senere Sådan kan du drage fordel af Linux-fremskridt Nu i stedet for senere Linux-udvikling kan faktisk blive spændende til tider, især når der er nogle store ændringer i et stykke software. Du kan dog forhindre dig i at nyde godt ved ikke at træffe de rigtige beslutninger. Læs mere, du har intet at bekymre sig om. Installer de seneste opdateringer, og du er dækket (opdateringerne kræver en genstart, men sæt den ikke i gang).

- Hvis du bruger en forældet udgivelse af en Linux distro, som ikke længere modtager sikkerhedsopdateringer, er du sandsynligvis sårbar over for GHOST (og en række andre udbytter).

Det er mærkeligt, men moderne sikkerhedssårbarheder har mærker, der skal øge bevidstheden. Heartbleed er et nyt eksempel Heartbleed - Hvad kan du gøre for at være sikker? Heartbleed - Hvad kan du gøre for at være sikker? Læs mere med sit slående navn og det røde logo. Varemærkerne bidrager til at gøre ellers uklare fejl i nyhedshistorier, hvilket hjælper med at sikre, at problemerne bliver patchede hurtigt.

GHOST bringer denne tendens til Linux-verdenen takket være en indsats fra Qualys. De hyrede et PR-hold for at offentliggøre deres rolle i at finde fejlen, og mange føler, at det blev overhypet.

Det kommer vi til. For det første her er hvad denne fejl er, hvad det påvirker, og hvad det kan lære os om, hvordan Linux sikkerhedsopdateringer sker.

Hvad er GHOST?

GHOST er en fejl i glibc, et bibliotek, der følger med de fleste Linux distros og er nødvendigt for at køre stort set alle software. GHOST selv er en fejl i funktionen "gethostbyname * ()" af glibc, hvilke applikationer bruger til at konvertere en webadresse til en IP.

Det er her, hvor GHOST fik sit navn: GetHOSTname.

Fejlen opretter et bufferoverløb, som gør det muligt for hackere at køre kode uden legitimationsoplysninger. Qualys 'proof of concept gjorde dette ved at sende kode til en e-mail-server - andre brugsager kunne være mulige.

Interessant nok blev fejlen rettet i 2013, men blev ikke identificeret som en sikkerhedsrisiko på det tidspunkt.

Hvis fejlen var fast år siden, hvorfor er det et problem nu?

Grundlæggende, fordi ingen bemærkede fejlen var et sikkerhedsproblem - hvilket betyder, at opdateringen ikke blev skubbet til mange brugere.

Linux distros er en kompilering af en lang række forskellige pakker. Til brugeren betyder dette software som Firefox og desktop-miljøer som Gnome, men det er virkelig kun toppen af isbjerget. En masse anden software og biblioteker, herunder glibc, gør Linux, hvad det er bag kulisserne. Disse projekter har alle deres egne hold, som regelmæssigt udarbejder deres egne opdateringer.

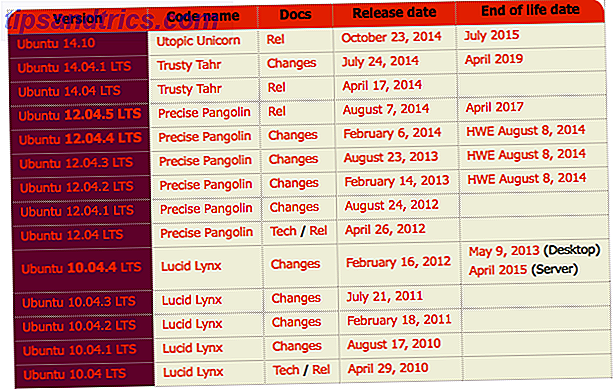

Der er mange Linux distroer derude De bedste Linux operativsystemer De bedste Linux operativsystemer Der er Linux distros til rådighed til alle formål, hvilket gør det svært at vælge en. Her er en liste over de allerbedste Linux operativsystemer til at hjælpe. Læs mere, og alle har forskellige tilgange til at skubbe disse opdateringer til deres brugere. Rolling release distros, for eksempel, er temmelig meget opdateret, hvilket betyder, at brugere af distros som Arch har været sikre siden 2013.

Ubuntu, for at bruge et andet eksempel, ser en ny version ud hvert halve år. Disse udgivelser opdaterer generelt alle pakker, som kun får sikkerhedsopdateringer efter det. Dette betyder, at versioner af Ubuntu, der blev udgivet i 2014 eller senere, aldrig var udsatte for GHOST, men brugere af Ubuntu 12.04 LTS var (i hvert fald indtil en sikkerhedsopdatering patchede fejlen).

Ifølge Symantec omfattede sårbare udgivelser:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Interessant nok bemærkede ChromeOS-udviklerne fejlen i begyndelsen af 2014, og patched det selv af den grund. Linux verden tilsyneladende ikke bemærket.

Skal jeg være bekymret?

Sandsynligvis ikke: opdateringer er blevet skubbet til alle større distroer, og selve bugten blev overhypet ifølge sikkerhedseksperter. At citere Pawan Kinger hos Trend Micro:

"Sammenlagt er risikoen for faktiske udnyttelser rettet mod GHOST forholdsvis lille sammenlignet med andre sårbarheder som Shellshock eller Heartbleed." - Pawan Kinger

Og for at citere Jake Edge of LWN.net:

"Selvom GHOST glibc sårbarheden er seriøs, ser det ud til at være temmelig svært at udnytte - og er blevet alvorligt overhypet." - Jake Edge

Det var bestemt en sårbarhed, der krævede patching, men det havde sandsynligvis ikke brug for et mærke og et logo - og du skulle ikke miste meget søvn over det.

Hvad kan brugere lære af dette?

Hvis der er en sikkerhedsmyte, der skal dø 4 Cyber Security Myths, der skal dø 4 Cyber Security Myths, der skal dø Læs mere, det er, at Linux-brugere ikke behøver at bekymre sig om deres sikkerhed. Hvert operativsystem har sikkerhedsfejl, og Linux (mens det er helt sikkert) er ingen undtagelse.

Og på alle systemer er en af de bedste måder at beskytte dig selv at holde alt opdateret. Så for at opsummere:

- Installer altid sikkerhedspatcher.

- Sørg for, at den version af Linux, der kører på din pc, eller din server, stadig modtager sikkerhedsrettelser. Hvis det ikke er tilfældet, opgrader til en nyere udgave.

Gør disse ting og du skal være i orden.

Jeg vil gerne vide: Har du installeret opdateringer endnu? Hvis ikke, kom til det! Kom tilbage, når du er færdig, og vi kan tale om dette og mere i kommentarerne nedenfor. Husk: Bare fordi du ikke kører Windows betyder det ikke, at du er helt sikker. 5 Sikkerhedssoftware Myter, der kan bevise farlige 5 sikkerhedssoftwaremyter, der kan bevise farlig malware er stadig en ting! Ti millioner af pc'er forbliver inficeret over hele verden. Skaden spænder fra ustabile computere til identitetstyveri. Hvad får folk til ikke at tage malware alvorligt? Lad os afdække myterne. Læs mere !