Ransomware er en form for malware, der forhindrer normal adgang til et system eller filer, medmindre offeret betaler et løsesum. De fleste mennesker er bekendt med krypto-ransomware-varianterne, hvor filer er indkapslet i ukritisk kryptering, men paradigmet er faktisk meget ældre end det.

Faktisk går ransomware tilbage næsten ti år. Ligesom mange computer sikkerhedstrusler stammer den fra Rusland og grænser op til lande. Siden sin første opdagelse har Ransomware udviklet sig til at blive en stadig mere potent trussel, der er i stand til at udvinde stadig større løsninger.

Tidlig Ransomware: Fra Rusland med had

De første ransomware-prøver blev opdaget i Rusland mellem 2005 og 2006. Disse blev oprettet af russiske organiserede kriminelle og henvender sig hovedsageligt til russiske ofre såvel som dem, der bor i de nominelt russopiske nabolande som Hviderusland, Ukraine og Kasakhstan.

En af disse ransomware-varianter blev kaldt TROJ_CRYZIP.A. Dette blev opdaget i 2006, længe før udtrykket blev mønstret. Det ramte i vid udstrækning maskiner, der kører Windows 98, ME, NT, 2000, XP og Server 2003. Når den er downloadet og udført, ville den identificere filer med en bestemt filtype og flytte dem til en kodeordbeskyttet ZIP-mappe, idet de har slettet originaler. For at offeret skulle gendanne deres filer, skulle de overføre $ 300 til en E-Gold-konto.

E-Gold kan beskrives som en spirituel forgænger til BitCoin. En anonym guldbaseret digital valuta, der blev administreret af et selskab med hjemsted i Florida, men registreret i Saint Kitts og Nevis, tilbød relativ anonymitet, men blev hurtigt begunstiget af organiserede kriminelle som en metode til at vaske beskidte penge. Dette førte den amerikanske regering til at suspendere den i 2009, og selskabet foldede ikke længe efter.

Senere ransomware-varianter ville bruge anonyme krypto-valutaer som Bitcoin, forudbetalt debetkort og endda premium-rate telefonnumre som betalingsmetode.

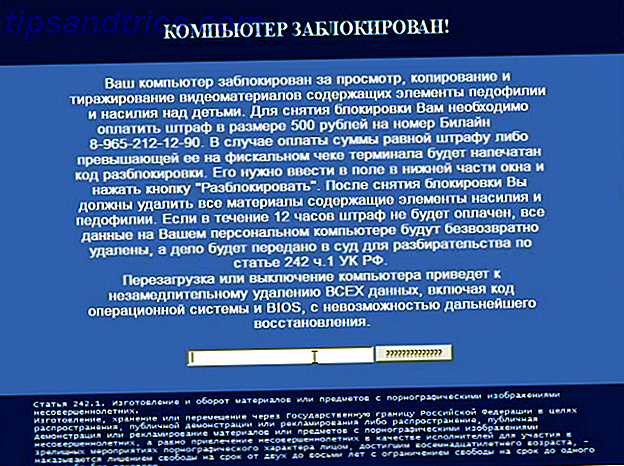

TROJ_RANSOM.AQB er en anden ransomware-variant, der blev identificeret af Trend Micro i 2012. Dens infektionsmetode skulle erstatte Master Boot Record (MBR) til Windows med sin egen ondsindede kode. Da computeren startede op, ville brugeren se en løsningsbesked skrevet på russisk, hvilket krævede, at ofret betaler 920 ukrainske hryvnia via QIWI - et Cypern-baseret, russisk ejet betalingssystem. Når betalte, ville offeret få en kode, som ville gøre det muligt for dem at genoprette deres computer til normal.

Da mange af de identificerede ransomware-operatører blev identificeret som fra Rusland, kunne man hævde, at erfaringerne med at målrette mod hjemmemarkedet har gjort dem bedre i stand til at målrette mod internationale brugere.

Stop, politiet!

I slutningen af 2000'erne og begyndelsen af 2010'erne blev ransomware i stigende grad anerkendt som en trussel for internationale brugere. Men der var stadig en lang vej at gå, inden den blev homogeniseret i den kraftige, krypto-ransomware-variant vi ser i dag.

Omkring denne tid blev det almindeligt for ransomware at efterligne retshåndhævelse for at udtrække løsladelser. De ville anklage offeret for at være involveret i en forbrydelse - lige fra en krænkelse af ophavsretten til ulovlig pornografi - og sige, at deres computer er under undersøgelse og er blevet låst.

Så ville de give offeret et valg. Ofret kunne vælge at betale en "bøde". Dette ville medføre de (ikke eksisterende) afgifter og returnere adgangen til computeren. Hvis offeret forsinkes, vil bøden fordoble. Hvis offeret nægtede at betale helt, ville ransomware true dem med anholdelse, retssag og potentiel fængsel.

Den mest anerkendte variant af politi ransomware var Reveton. Hvad gjorde Reveton så effektiv var at det brugte lokalisering til at fremstå mere legitimt. Det ville fungere, hvor brugeren var baseret, og derefter efterligne den relevante lokale retshåndhævelse.

Så hvis offeret var baseret i USA, synes løsladelsen være fra Justitsministeriet. Hvis brugeren var italiensk, ville den vedtage styling af Guardia di Finanza. Britiske brugere ville se en besked fra London Metropolitan Police eller Strathclyde Police.

Revetonernes beslutningstagere dækkede alle deres baser. Det var lokaliseret til stort set alle europæiske lande, såvel som Australien, Canada, New Zealand og USA. Men det havde en fejl. Da den ikke krypterede brugerens filer, kunne den fjernes uden nogen negative virkninger. Dette kunne opnås med en antivirus live-cd, eller ved at starte i sikker tilstand.

CryptoLocker: The First Big Crypto-Ransomware

Crypto-ransomware har ingen sådan fejl. Den bruger næsten ubrydelig kryptering til at fortryde brugerens filer. Selvom malware blev fjernet, forbliver filerne låst. Dette sætter et enormt pres på offeret for at betale op.

CryptoLocker var den første almindeligt anerkendte krypto-ransomware CryptoLocker er den nastiest malware Ever & Her er hvad du kan gøre CryptoLocker er det smukkeste malware Ever & Her er hvad du kan gøre CryptoLocker er en type ondsindet software, der gør din computer helt ubrugelig ved at kryptere alle af dine filer. Det kræver derefter monetær betaling, før adgang til din computer returneres. Læs mere og dukkede op i slutningen af 2013. Det er svært at estimere omfanget af inficerede brugere med nogen grad af nøjagtighed. ZDNet, en højt respekteret teknologi journal, spores fire bitcoin adresser brugt af malware, og opdagede, at de fik omkring $ 27 millioner i betalinger.

Den blev distribueret gennem inficerede email vedhæftede filer, der blev spredt via store spam-netværk, såvel som gennem Gameover ZeuS botnet. Når det først havde kompromitteret et system, ville det systematisk kryptere dokument- og mediefiler med stærk RSA-nøglekryptografi.

Offeret vil da have kort tid til at betale et løsepenge på $ 400 USD eller € 400 EUR, enten via Bitcoin eller via GreenDot MoneyPak - et forudbetalt voucher-system begunstiget af cyberkriminelle. Hvis offeret undlod at betale inden for 72 timer, truede operatørerne, at de ville slette den private nøgle, hvilket gør dekryptering umulig.

I juni 2014 blev CryptoLocker-distributionsservere taget ned af en koalition af akademikere, sikkerhedsleverandører og retshåndhævende myndigheder i Operation Tovar. To leverandører - FireEye og Fox-IT - kunne få adgang til en database med private nøgler, der blev brugt af CryptoLocker. De udgav derefter en tjeneste, som gjorde det muligt for ofrene at dekryptere deres filer gratis. CryptoLocker er død: Her kan du få dine filer tilbage! CryptoLocker er død: Her kan du få dine filer tilbage! Læs mere

Selvom CryptoLocker var kortvarig viste det sig, at crypto-ransomware-modellen kunne være en lukrativ og resulterede i et quasi-digitalt våbenkapløb. Mens sikkerhedsleverandører forberedte afbødning, udgav kriminelle ever-sofistikeret ransomware-varianter.

TorrentLocker og CryptoWall: Ransomware bliver smartere

En af disse forbedrede ransomware varianter var TorrentLocker, som opstod kort efter CryptoLocker's fald.

Dette er en ret fodgængerform for krypto-ransomware. Som de fleste former for krypto-ransomware er dens angrebsvektor skadelige e-mailvedhæftninger, især Word-dokumenter med ondsindede makroer. Sådan beskytter du dig mod Microsoft Word-malware. Sådan beskytter du dig mod Microsoft Word-malware Vidste du, at din computer kan blive inficeret af ondsindet Microsoft Office-dokumenter, eller at du kunne blive bedt om at aktivere de indstillinger, de har brug for til at inficere din computer? Læs mere . Når en maskine er inficeret, krypterer den det sædvanlige sortiment af medie- og kontorfiler ved hjælp af AES-kryptering.

Den største forskel var i løsningen sedler vises. TorrentLocker ville vise løsepenge, der kræves i ofrets lokale valuta. Så hvis den inficerede maskine var baseret i Australien, ville TorrentLocker vise prisen i australske dollars TorrentLocker er et nyt Ransomware Down Under. Og det er ondt. TorrentLocker er et nyt Ransomware Down Under. Og det er ondt. Læs mere, betales i BitCoin. Det ville endda liste lokale BitCoin udvekslinger.

Der har endda været nyskabelser i infektions- og obfuscation-processen. Tag CryptoWall 4.0, for eksempel den seneste belastning i den frygtede familie af krypto-ransomware.

Dette har ændret den måde, det inficerer systemer på, og omdøber nu alle inficerede filer, hvilket forhindrer brugeren i at bestemme, hvad der er krypteret, og gøre det sværere at gendanne fra en backup.

Ransomware målretter nu nicheplatforme

Overvældende målretter ransomware computere, der kører Windows, og i mindre grad smartphones, der kører Android. Årsagen til det kan for det meste henføres til markedsandele. Langt flere mennesker bruger Windows end Linux. Dette gør Windows til et mere attraktivt mål for malware-udviklere.

Men i løbet af det sidste år har denne tendens begyndt at vende om - omend langsomt - og vi begynder at se, at krypto-ransomware er målrettet mod Mac og Linux-brugere.

Linux.Encoder.1 blev opdaget i november 2015 af Dr.Web - et større russisk cybersikkerhedsfirma. Det er fjernet udført af en fejl i Magento CMS, og vil kryptere et antal filtyper (office- og mediefiler samt filtyper i forbindelse med webapplikationer) ved hjælp af AES og RSA public key kryptografi. For at dekryptere filerne skal offeret betale et løsningsbeløb for en bitcoin.

Tidligere i år så vi ankomsten af KeRanger ransomware, som målrettede Mac-brugere Hvilke sikkerhedstrusler står over for Mac-brugere i 2016? Hvilke sikkerhedstrusler står over for Mac-brugere i 2016? Fortjent eller ej, Mac OS X har et ry for at være mere sikker end Windows. Men er det ry stadig fortjent? Hvilke sikkerhedstrusler eksisterer for Apple-platformen, og hvordan påvirker de brugerne? Læs mere . Dette havde en usædvanlig angrebsvektor, da den trådte ind i systemer ved at infiltrere softwareopdateringerne af Transmission - en populær og legitim BitTorrent-klient.

Mens truslen om ransomware til disse platforme er lille, er det ubestrideligt voksende og kan ikke ignoreres.

Fremtiden for Ransomware: Destruction as a Service

Så, hvordan ser fremtiden for ransomware ud? Hvis jeg skulle sige det til ord: mærker og franchise.

Lad os først snakke om franchise. En interessant tendens er opstået i de seneste år i den henseende, at udviklingen af ransomware er blevet utroligt commoditized. I dag, hvis du bliver smittet med ransomware, er det helt sandsynligt, at den person, der distribuerede det, ikke er den person, der skabte den.

Så er der branding. Mens mange ransomware-stammer har opnået navnegenkendelse for den ødelæggende magt, de besidder, søger nogle producenter at gøre deres produkter så anonyme og generiske som muligt.

Værdien af et hvidmærket ransomware er, at det kan genkendes. Fra en hoved ransomware stamme, kan flere hundrede dukke op. Det er måske grunden til, at i løbet af første kvartal 2015 blev over 725.000 ransomware-prøver indsamlet af McAfee Labs. Dette repræsenterer en kvartalsforøgelse på næsten 165%.

Det forekommer yderst usandsynligt, at retshåndhævende myndigheder og sikkerhedsbranchen vil kunne tilbageholde denne stigende tidevand.

Er du blevet ramt af ransomware? Fik du op, tabe dine data, eller lykkedes at overvinde problemet på en anden måde (måske en backup)? Fortæl os om det i kommentarerne!

Billedkreditter: Privatliv og sikkerhed fra Nicescene via Shutterstock