I april 2018 udgav Cloudflare et nyt sikkerhedsredskab. Kaldet 1.1.1.1, det er en forbruger DNS-adresse, som alle kan bruge gratis. Det kan bidrage til at øge DNS-sikkerhed, forbedre brugernes privatliv og muligvis endda fremskynde din netværksforbindelse.

Men hvordan virker det? Hvordan bruger du det? Og hvilke DNS-privatlivsrisici kan det hjælpe med at forbedre? Lad os kigge nærmere.

Problemet med DNS og privatlivets fred

Domænenavnssystemet (DNS) kaldes ofte "internets telefonbog." Det er teknologien, der er ansvarlig for at forbinde domænerne, som vi alle bruger hver dag (f.eks. Makeuseof.com ) med IP-adressen på webstedets webserver.

Selvfølgelig kan du indtaste en websteds IP-adresse, og du vil stadig ende på sin hjemmeside, men tekstbaserede webadresser er meget lettere at huske, hvorfor vi bruger dem.

Desværre kommer DNS-teknologien med mange privatlivsproblemer. Problemerne kan undergrave din online sikkerhed, selvom du tager alle de sædvanlige forholdsregler andre steder på dit system. Her er nogle af de værste privatlivsproblemer, der er forbundet med DNS.

1. Din internetudbyder ser

På grund af den måde, som DNS fungerer på, virker det som en logfil af de websites, du besøger. Det er ligegyldigt, om det websted, du besøger, bruger HTTPS - din internetudbyder, mobiloperatør og offentlige Wi-Fi-udbydere vil stadig alle vide præcis, hvilke domæner du har besøgt.

Foruroligende har internetudbydere i USA siden midten af 2017 lov til at sælge deres kunders browserdata til økonomisk gevinst. Faktisk er praksis almindelig over hele verden.

I sidste ende hjælper din browserhistorik store virksomheder med at tjene penge. Det er derfor, du bør altid bruge en tredjeparts DNS-udbyder 4 Grunde til, at brug af tredjeparts DNS-servere er mere sikker 4 Grunde til at bruge tredjeparts DNS-servere, er mere sikker Hvorfor ændrer din DNS en god ide? Hvilke sikkerhedsfordele medfører det? Kan det virkelig gøre dine online aktiviteter mere sikre? Læs mere .

2. Regeringen ser

Ligesom internetudbydere kan myndighederne også bruge din DNS-log til at se, hvilke websteder du har besøgt.

Hvis du bor i et land, der tager en mindre end tolerant tilgang til politiske modstandere, kan LGBTQ-aktivister, alternative religioner og så videre besøge steder af denne art lande dig i problemer.

Desværre kan din DNS-opslagshistorie afsløre dine private overbevisninger til enheder, der potentielt kan klamre på dig som følge heraf.

3. Snooping og Tampering

Du er også i fare fra DNS's manglende kryptering "sidste mile". Lad os forklare.

Der er to sider til DNS: Autoritativ (på indholdssiden) og en rekursiv resolver (på din internetudbyder side). I bred vifte kan du tænke på DNS-resolvere, der stiller spørgsmålene (dvs. "hvor kan jeg finde dette websted?") Og autoritative DNS navneservere, der leverer svarene.

Data, der bevæger sig mellem resolveren og den autoritative server, er (teoretisk) beskyttet af DNSSEC. Den "sidste mile" -delen mellem din maskine (kaldet stub resolveren) og den rekursive resolver-er imidlertid ikke sikker.

Desværre giver den sidste kilometer masser af muligheder for snoopers og tamperers.

4. Man-in-the-Middle Attacks

Når du surfer på internettet, bruger din computer ofte DNS-data, der er cachelagret et sted på netværket. Dette kan medvirke til at reducere sideindlæsningstider.

Imidlertid kan cacherne selv blive offer for "cache-forgiftning." Det er en form for menneske-i-midten-angreb. Hvad er et menneske-i-midt-angreb? Sikkerhedsjargon Forklaret Hvad er en Man-in-the-Middle Attack? Sikkerhedsjargon Forklaret Hvis du har hørt om "man-in-the-middle" angreb, men ikke helt sikker på hvad det betyder, er dette artiklen for dig. Læs mere .

Enkelt sagt kan hackere udnytte sårbarheder og dårlige konfigurationer til at tilføre falske data til cachen. Så næste gang du forsøger at besøge det "forgiftede" websted, bliver du sendt til en server, der kontrolleres af kriminel.

De ansvarlige kan endda kopiere dit målsted; du kan aldrig vide, at du er omdirigeret og tilfældigt indtast brugernavne, adgangskoder og andre følsomme oplysninger.

Denne proces er, hvor mange phishing-angreb der finder sted.

Hvordan hjælper 1.1.1.1?

Den nye 1.1.1.1-service fra Cloudflare kan afhjælpe mange af privatlivets problemer i forbindelse med DNS-teknologi.

Virksomheden brugte lang tid på at tale med browserudviklere, før tjenesten blev offentlig og udviklet sit værktøj i overensstemmelse med deres anbefalinger.

1. Ingen sporbarhed, ingen datalagring

For det første har Cloudflare forpligtet sig til aldrig at spore sine DNS-brugere eller sælge annoncering baseret på deres synsvaner. For at styrke forbrugernes tillid til sin erklæring har virksomheden lovet at aldrig gemme IP-adressespørgsmål til disk og lovede at slette alle DNS-logfiler inden for 24 timer.

I praksis betyder det, at din DNS-historie vil forblive ude af hænderne på internetudbydere og regeringer. Der vil ikke engang være en rekord med Cloudflare for dem at anmode om adgang til.

2. Cutting-Edge Technology

Når du skriver en URL og klikker på Enter, sender næsten alle DNS-resolvere hele domænenavnet ("www", "makeuseof" og "com") til rodservere, .com-servere og eventuelle formidlende tjenester .

Alle disse oplysninger er unødvendige. Rotserverne behøver kun at lede resolveren til .com. Yderligere opslagssøgninger kan påbegyndes på det tidspunkt.

For at bekæmpe problemet har Cloudflare implanteret en bred vifte af både aftalte og foreslåede DNS-beskyttelsesmekanismer til at forbinde stub-resolveren og den rekursive resolver. Resultatet er, at 1.1.1.1 kun sender den nødvendige mængde information.

3. Anti-Snooping

Jeg hader, når DNS er falsk optaget aka snooping rundt

- En af en slags? (@ BlameDaAriesNme) 26. september 2017

1.1.1.1-tjenesten tilbyder en funktion, der hjælper med at bekæmpe snooping på den sidste mile: DNS over TLS.

DNS over TLS krypterer den sidste kilometer. Det virker ved at lade stubbeslutteren oprette en TCP-forbindelse med Cloudflare på port 853. Stuben starter derefter et TCP-håndtryk, og Cloudflare leverer sit TLS-certifikat.

Så snart forbindelsen er etableret, vil alle kommunikationer mellem stub resolveren og den rekursive resolver blive krypteret. Resultatet er, at aflytning og manipulation bliver umulig.

4. Bekæmpelse af menneske-i-midt-angreb

Ifølge Cloudflares figurer bruger mindre end 10 procent af domæner DNSSEC til at sikre forbindelsen mellem en rekursiv resolver og en autoritativ server.

DNS over HTTPS er en ny teknologi, der sigter mod at sikre HTTPS-domæner, der ikke bruger DNSSEC.

Uden kryptering kan hackere lytte til dine datapakker og vide, hvilket websted du besøger. Manglen på kryptering giver dig også sårbar over for man-in-the-middle angreb som dem, vi tidligere har beskrevet.

Hvordan kan du begynde at bruge 1.1.1.1?

Brug af den nye 1.1.1.1 service er let. Vi forklarer processen for både Windows og Mac maskiner.

Sådan ændres DNS på Windows

Følg nedenstående trin for at ændre din DNS-udbyder på Windows:

- Åbn Kontrolpanel

- Gå til Netværks- og delingscenter> Skift adapterindstillinger

- Højreklik på din forbindelse og vælg Egenskaber

- Rul ned, fremhæv internetprotokol Version 4 (TCP / IPv4), og klik på Egenskaber

- Klik på Brug følgende DNS-serveradresser

- Indtast 1.1.1.1 i første række og 1.0.0.1 i anden række

- Hit ok

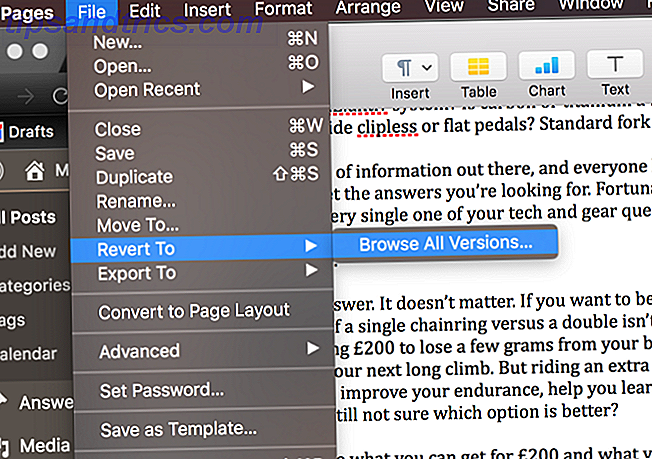

Sådan ændrer du DNS på Mac

Hvis du har en Mac, skal du følge disse instruktioner for at ændre din DNS i stedet:

- Gå til Apple> Systemindstillinger> Netværk

- Klik på din forbindelse i panelet på venstre side af vinduet

- Klik på Avanceret

- Fremhæv DNS og tryk på +

- Indtast 1.1.1.1 og 1.0.0.1 i det medfølgende rum

- Klik på OK

Og husk at altid bruge en VPN

Mere vigtigt end en god DNS, bør du altid bruge et stærkt VPN i kampen for online privatliv.

Alle velrenommerede VPN-udbydere vil også levere deres egne DNS-adresser. Men nogle gange skal du manuelt opdatere din DNS ved hjælp af de metoder, vi har beskrevet ovenfor. Hvis du ikke gør det, vil det resultere i en DNS-lækage.

Men bare fordi din VPN-udbyder har sine egne DNS-adresser, kan du stadig bruge Cloudflare's adresser i stedet. Faktisk anbefales det; Det er meget usandsynligt, at din VPNs DNS vil være så sofistikeret eller så robust som den nye 1.1.1.1-tjeneste.

Hvis du leder efter en solid og velrenommeret VPN-udbyder, anbefaler vi ExpressVPN, CyberGhost eller Privat Internetadgang.

![Forsinkelse Start: Forsink apps fra start ved opstart [Mac]](https://www.tipsandtrics.com/img/mac/851/delay-start-delay-apps-from-starting-boot.png)