Så meget for et nyt år, der betyder en ny start. 2017 bragte os sikkerhedssvagheder som WannaCry ransomware Sådan låser du op WannaCry Ransomware uden at betale et cent Sådan låser du op WannaCry Ransomware uden at betale et cent Hvis du er blevet ramt af WannaCry, er alle dine filer låst væk bag en høj pris. Betal ikke disse tyve - prøv dette gratis værktøj til at låse dine data op. Læs mere og Equifax-hacket Sådan kontrolleres, om dine data blev stjålet i Equifax-bruddet Sådan kontrolleres, om dine data blev stjålet i Equifax-breach-nyhederne, bare opdaget et Equifax-datatbrud, der rammer op til 80 procent af alle amerikanske kreditkortbrugere . Er du en af dem? Sådan kontrollerer du. Læs mere, men tingene er ikke blevet meget bedre i begyndelsen af 2018.

Vi var kun lige færdig med at byde velkommen i det nye år, da den næste sikkerhedsbomber ramte overskrifterne. Og det var ikke kun en fejl, men to. Vednavnet Meltdown and Specter kommer sårbarhederne fra computerens mikroprocessorer. Med hensyn til sværhedsgrad og antallet af potentielt berørte personer har eksperter lignet dem i 2014s Heartbleed bug.

Fejlene kan angribe alle desktop-operativsystemer, men i denne artikel vil vi kun fokusere på Windows. Lad os se nærmere på hvordan sårbarhederne virker, og hvordan du kan fortælle om de har påvirket dig.

Meltdown og Specter: Et nærmere udseende

Før vi forklarer, hvordan du opdager de to fejl på dit eget system, lad os tage et øjeblik for fuldt ud at forstå, hvad de to sårbarheder er, og hvordan de virker.

Samme gruppe af sikkerhedsforskere var ansvarlige for at finde begge problemer. På elementært niveau er de mangler i processorarkitektur (dvs. transistorer, logiske enheder og andre små komponenter, der arbejder sammen om at gøre en processorfunktion).

Fejlen gør det muligt for en ville hacker at afsløre næsten alle data, som en computer behandler. Det omfatter adgangskoder, krypterede meddelelser, personlige oplysninger og alt andet du kan tænke på.

Meltdown påvirker kun Intel-processorer. Foruroligende har fejlen været til stede siden 2011. Den bruger en del af processen uden for ordreudførelse (OOOE) til at ændre cache-tilstanden til en CPU. Det kan derefter dumpe indholdet af hukommelsen, da det normalt ikke ville være tilgængeligt.

Specter kan angribe Intel, AMD og ARM processorer, og kan dermed også påvirke telefoner, tablets og smart enheder. Det bruger en processors spekulative udførelse og filial forudsigelse i forbindelse med cache angreb for at narre apps til at afsløre oplysninger, der skal gemmes inden for det beskyttede hukommelsesområde.

Specterangreb skal tilpasses på maskinbasis, hvilket betyder, at de er sværere at udføre. Men fordi det er baseret på en etableret praksis i branchen, er det også sværere at rette op.

Er din Windows 10-pc berørt af smeltning?

Heldigvis har Microsoft udgivet et handy PowerShell-script Powershell Cmdlets, der vil forbedre dine Windows Admin Færdigheder Powershell Cmdlets, der vil forbedre dine Windows Admin Færdigheder Powershell er lige dele kommandolinje værktøj og scripting sprog. Det giver dig mulighed for at automatisere din computer via de samme kommandoer, du bruger til at administrere den. Læs mere, som du kan køre på dit system. Følg trinene herunder, og du kan installere og aktivere et ekstra modul på dit system. Resultaterne vil indikere, om du skal tage yderligere skridt.

Kør først PowerShell som administrator: Tryk på Windows-tasten + Q eller åbn Start-menuen, skriv PowerShell, højreklik på det første resultat (Windows PowerShell, desktop-app) og vælg Kør som administrator .

Når PowerShell er indlæst, skal du følge disse trin for at finde ud af, om din pc er påvirket af Meltdown. Bemærk, at du kan kopiere og indsætte kommandoer i PowerShell.

- Indtast Install-modul SpeculationControl og tryk Enter for at køre kommandoen.

- Bekræft NuGet-udbyderprompten ved at indtaste en Y for Yes og trykke Enter .

- Gør det samme for Untrusted repository prompt.

- Indtast derefter Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser, og tryk på Enter

- Når installationen er gennemført, skal du skrive Importer-modul Spekulationskontrol og trykke på Enter .

- Endelig skal du skrive Get-SpeculationControlSettings og trykke Enter .

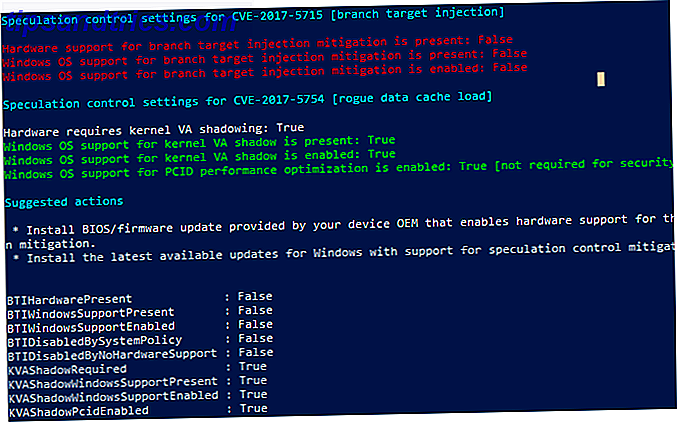

Når du har kørt disse kommandoer, skal du kontrollere outputresultatet for resultaterne - det vil være enten True eller False .

Hvis du kun ser True messages, tillykke med, er du beskyttet og behøver ikke at foretage yderligere handlinger. Hvis en falsk dukker op, er dit system sårbart, og du skal tage yderligere handlinger. Vær sikker på at bemærke de foreslåede handlinger, der vises i resultaterne. Som vist på skærmbilledet ovenfor kræver vores testcomputer en BIOS / firmwareopdatering og skal dog installere en patch, der leveres via Windows Update.

Hvordan kan du beskytte dig mod smeltning?

Til virksomhedens kredit flyttede Microsoft oprindeligt hurtigt til at udstede en patch til Meltdown. Du kan finde det gennem Windows Update-værktøjet ( Indstillinger> Opdatering og sikkerhed> Windows Update> Kontrol af opdateringer ). Du skal downloade og installere patch KB4056892 til Windows build 16299.

Foruroligende er patchen uforenelig med nogle antivirus-suiter. Det virker kun, hvis din sikkerhedssoftware ISV har opdateret ALLOW REGKEY i Windows-registreringsdatabasen.

Vær opmærksom på denne tråd. AV, der ikke indstiller regentasten # meltdown / # specter-kompatibilitet (uanset om AV er brudt, forældet, eksisterer ikke osv.), Vil ikke bare smelte / spøgelsessporerne fås. De vil ikke få / nogen / opdateringer, nu eller i fremtiden. https://t.co/TykpphaxWL

- David Longenecker (@dnlongen) 8. januar 2018

Du skal også opdatere din browser. Google har patched Meltdown i Chrome 64 og Mozilla har opdateret Firefox i version 57 (Quantum). Microsoft har endda patchet den nyeste version af Edge. Tjek med din browsers udvikler, hvis du bruger en ikke-almindelig app.

Endelig skal du opdatere systemets BIOS Sådan opdateres dit UEFI BIOS i Windows Sådan opdateres dit UEFI BIOS i Windows De fleste pc-brugere går uden at opdatere deres BIOS. Hvis du bekymrer dig om fortsat stabilitet, bør du dog regelmæssigt kontrollere, om en opdatering er tilgængelig. Vi viser dig, hvordan du sikkert opdatere dit UEFI BIOS. Læs mere og firmware. Nogle computerproducenter indeholder en app i Windows, så du hurtigt kan tjekke for sådanne opdateringer. Hvis din pc-producent ikke leverede en, eller hvis du har slettet den, skal du kunne finde opdateringer på virksomhedens hjemmeside.

Hvordan kan du beskytte dig mod spektret?

Meltdown er den mere umiddelbare trussel, og det er lettere for de to bugs for hackere at udnytte. Specter er imidlertid sværere at afhjælpe.

På grund af den måde, Specter fungerer på, vil det kræve, at virksomhederne fuldstændigt redesigner den måde, de bygger processorer på. Denne proces kan tage år, og det kan være årtier, indtil den nuværende iteration af processorer er helt ude af omløb.

Men det betyder ikke, at Intel ikke har forsøgt at tilbyde sine kunder måder at beskytte sig på. Desværre har svaret været en shambles.

I midten af januar udgav Intel et Specter-program. Umiddelbart begyndte Windows-brugere at klage over, at lappen var buggy; det tvang deres computere til tilfældigt at genstarte på uventede tidspunkter. Intels svar var at frigive en anden patch. Det løste ikke problemet; genstartsproblemerne fortsatte.

På dette tidspunkt har millioner af brugere installeret programrettelsen. Intel fortalte kunderne ikke at downloade enten patch, før det kunne løse problemet. Men der var et problem for Windows-brugere. Intel-patchen blev leveret via Windows Update-appen. Brugere fortsatte med at installere det ubevidst trods alt ved vi alle, hvor uigennemsigtige den opdaterede Windows-opdateringsproces er Windows-opdateringer, der er indstillet til at blive mindre irriterende Windows-opdateringer er indstillet til at blive mindre irriterende Under det nye system bør opdateringerne i Windows 10 være mindre i størrelse, downloades mere effektivt og sætte mindre belastning på dine systemressourcer. En ændring du sandsynligvis vil ikke engang mærke til. Læs mere er.

Mens tilfældige genstarter er helt sikkert irriterende, var den mest bekymrende del af buggy-patchen muligheden for tab af data. I Intels egne ord, "Det forårsagede højere end forventede genstarter og anden uforudsigelig systemadfærd [...], som kan resultere i datatab eller korruption."

Hurtigt frem til slutningen af januar, og Microsoft blev tvunget til at træde ind. Virksomheden tog et meget usædvanligt skridt. Det udstedte en uopsættelig sikkerhedsopdatering til Windows 7, 8.1 og 10, der fuldstændigt deaktiverer Intels patch.

Sådan installeres Microsoft Fix

Den nye patch er desværre ikke tilgængelig via Windows Update-appen. Du skal installere det manuelt.

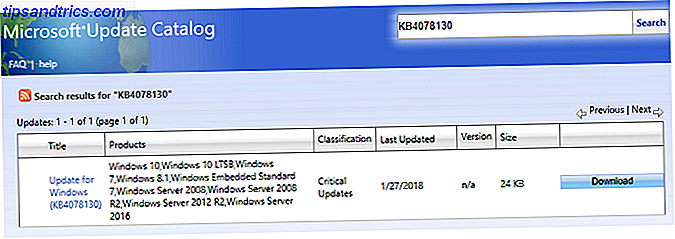

Først skal du gå til Microsoft Update Catalog. Du skal finde Opdatering til Windows (KB4078130) . Når du er klar, skal du klikke på Download .

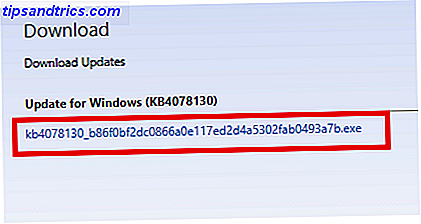

Klik derefter på [streng af tekst] .EXE- filen.

Filen er lille og vil kun tage et par sekunder at downloade. Når downloadingen er færdig, skal du dobbeltklikke på EXE-filen og følge instruktionerne på skærmen.

Så hvad med fremtiden? Hvis du har fulgt langs, har du indset, at berørte brugere er tilbage til, hvor de startede: udsat og ubeskyttet.

Forhåbentlig vil Intel frigive en mere vellykket patch i de kommende uger. I mellemtiden bliver du nødt til at sidde stramt.

Gør Meltdown og Specter dig?

Det er forståeligt at være bekymret. Tværtimod holder vores computere bogstaveligt talt nøglerne til vores liv.

Men det er også vigtigt at tage trøst fra fakta. Du er meget usandsynligt, at du er offer for et Specter-angreb. Den tid og indsats, som en hacker skal indsætte til et uspecificeret afkast, gør dig til et unattractive forslag.

Og de store virksomheder har kendt om de to problemer siden midten af 2017. De har haft masser af tid til at forberede patches og reagere på den bedste måde, de er i stand til.

På trods af fakta bekymrer Meltdown and Spectre trusler dig stadig? Du kan fortælle os dine tanker og meninger i kommentarfeltet nedenfor.