I sidste uge tog vi et kig på nogle af de største samfundsmæssige trusler Hvad er social engineering? [MakeUseOf Forklarer] Hvad er social engineering? [MakeUseOf Forklarer] Du kan installere branchens stærkeste og dyreste firewall. Du kan uddanne medarbejderne om grundlæggende sikkerhedsprocedurer og vigtigheden af at vælge stærke adgangskoder. Du kan endda låse ned serverrummet - men hvordan ... Læs mere, at du, din virksomhed eller dine medarbejdere bør være på udkig efter. I en nøddeskal ligner social ingeniørvirksomhed et tillidstrik, hvorved en angriber får adgang, information eller penge ved at få ofrets tillid.

I sidste uge tog vi et kig på nogle af de største samfundsmæssige trusler Hvad er social engineering? [MakeUseOf Forklarer] Hvad er social engineering? [MakeUseOf Forklarer] Du kan installere branchens stærkeste og dyreste firewall. Du kan uddanne medarbejderne om grundlæggende sikkerhedsprocedurer og vigtigheden af at vælge stærke adgangskoder. Du kan endda låse ned serverrummet - men hvordan ... Læs mere, at du, din virksomhed eller dine medarbejdere bør være på udkig efter. I en nøddeskal ligner social ingeniørvirksomhed et tillidstrik, hvorved en angriber får adgang, information eller penge ved at få ofrets tillid.

Disse teknikker kan variere fra phishing-svindel via e-mail til uddybende telefontricks og invasive påskudsangreb. Selv om der ikke er nogen endelig måde at stoppe sociale ingeniører på, er der et par ting at huske for at forhindre, at disse slags angreb bliver for alvorlige. Som altid er dit bedste forsvar viden og konstant årvågenhed.

Beskyttelse mod fysiske angreb

Mange virksomheder uddanner deres netværkssikkerhedsteam om farerne ved fysisk angreb. En metode kendt som "tailgating" bruges i mange fysiske angreb for at få adgang til områder, der er begrænset uden tilladelse. Dette angreb byder på grundlæggende menneskelig høflighed - holder en dør til nogen - men når angriberen får fysisk adgang bliver sikkerhedsbruddet meget alvorligt.

Selvom dette ikke rigtig gælder i et hjem scenario (du er usandsynligt at holde din hoveddør åben for en fremmed nu, er du?) Der er et par ting du kan gøre for at reducere chancerne for at falde offer for en social engineering angreb, der afhænger af fysiske materialer eller et sted.

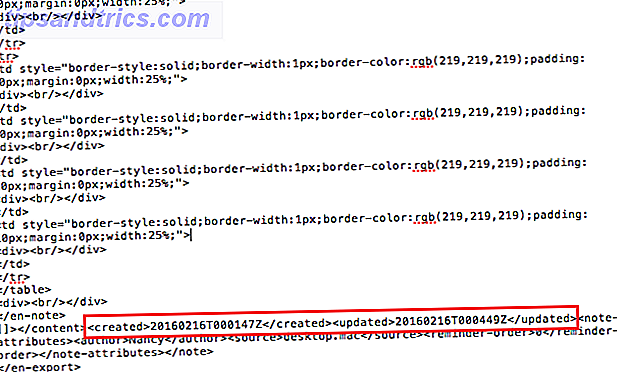

Pretexting er en teknik, der bruges af angriberne, der først finder oplysninger om deres offer (f.eks. Fra en regning eller kreditkortopgørelse), som de derefter kan bruge mod deres offer ved at overbevise dem om, at de har en følelse af autoritet. Den mest grundlæggende beskyttelse mod denne form for angreb (undertiden omtalt som "dumpster diving") er ved at ødelægge materialer, der indeholder vigtige, personlige oplysninger.

Dette gælder også for digitale data, så gamle harddiske skal ødelægges (fysisk) og det optiske medie kan også rives. Nogle virksomheder tager selv dette i en sådan grad, at de låser deres affald og har sikkerhedsovervågning. Overvej det uhyggelige papirarbejde du smider væk - kalendere, kvitteringer, fakturaer og endda personlige notater - og overvej derefter, om disse oplysninger kunne bruges mod dig.

Tanken om et indbrud er ikke særlig særligt, men hvis din bærbare computer blev stjålet, sporet ned og gendan din stjålne bærbar computer med prey sporet ned og gendan din stjålne bærbar computer med prey Læs mere i morgen ville det være tilstrækkeligt låst? Bærbare computere, smartphones og andre enheder, der har adgang til dine personlige oplysninger, e-mail og sociale netværkskonti, skal altid beskyttes med sikre adgangskoder. Sådan oprettes et stærkt kodeord, som du ikke vil glemme. Hvordan oprettes et stærkt kodeord, som du ikke vil glemme. at oprette og huske et godt kodeord? Her er nogle tips og tricks til at opretholde stærke, separate adgangskoder til alle dine online-konti. Læs mere og koder. Hvis du virkelig er paranoid over tyveri, kan du endda kryptere dataene på harddisken ved hjælp af noget som TrueCrypt Sådan laver du krypterede mapper Andre kan ikke se med Truecrypt 7 Sådan laver du krypterede mapper Andre kan ikke se med Truecrypt 7 Læs mere eller BitLocker.

Husk - enhver information, som en tyv kan udtrække, kan bruges mod dig i fremtidige angreb, måneder eller år efter hændelsen.

Baiting - efterlader en ondsindet enhed som f.eks. En kompromitteret USB-pind, hvor den nemt kan findes - undgås nemt ved ikke at lade dine nysgerrelser blive bedre af dig. Hvis du finder en USB-pind på din veranda, behandle den med den største mistanke. USB-sticks kan bruges til at installere keyloggers, trojanere og anden uønsket software til at udtrække information og fremvise en meget reel trussel.

Forebyggelse af psykiske angreb

Næsten alle samfundstekniske angreb er psykologiske ved deres meget definition, men i modsætning til påskud, der kræver forudgående viden, er nogle angreb rent psykologiske. Beskyttelse mod disse slags angreb er i øjeblikket en stor prioritet for mange virksomheder, og det involverer uddannelse, årvågenhed og tænker ofte som en angriber.

Virksomheder begynder nu at uddanne medarbejdere på alle niveauer, da de fleste angreb starter med sikkerhedsvagt på porten eller receptionisten i receptionen. Dette indebærer generelt at instruere medarbejdere til at passe på mistænkelige anmodninger, påtrengende personer eller noget, der bare ikke tilføjer. Denne årvågenhed kan nemt overføres til dit daglige liv, men afhænger af din evne til at identificere anmodninger om oplysninger, der er fortrolige.

Selvom onlineangreb via e-mail og onlinemeddelelser i stigende grad er hyppige, er der stadig en reel trussel om sociale anfald via telefon (og VoIP, som gør det sværere at spore kilden). Den enkleste måde at undgå et angreb på er at afslutte opkaldet, den anden, du mistænker noget.

Det er muligt, at din bank ringer til dig, men sjældent, at de vil bede om dit kodeord eller andre oplysninger direkte. Hvis et sådant opkald finder sted, anmode bankens telefonnummer, dobbeltkrydse det og ringe dem tilbage. Det kan tage yderligere fem minutter, men dine penge og personlige oplysninger er sikre, og banken vil forstå. Tilsvarende er et sikkerhedsselskab meget usandsynligt at ringe for at advare dig om problemer med din computer. Behandle alle opkald som svindel, vær mistænkelig og ikke gå i kompromis med din pc. Kaldopkald Computerteknikere: Fald ikke for et fupnummer som dette [Scam Alert!] Cold Calling Computer Technicians: Fall ikke til en fidus ligesom dette [ Scam Alert!] Du har sikkert hørt ordet "ikke scam a scammer", men jeg har altid været glad for "ikke scam en tech writer" mig selv. Jeg siger ikke, at vi er ufeilbare, men hvis din scam involverer internettet, en Windows ... Læs mere eller køb, hvad de sælger!

Uddannelse er det bedste forsvar, så du holder dig ajour med sikkerhedsteknikker og nyheder hjælper dig med at få øje på et potentielt angreb. Ressourcer som Social-Engineer.org forsøger at uddanne folk til de teknikker, der anvendes af socialingeniører, og der er mange oplysninger til rådighed.

Et par ting at huske

Tillid er en social ingeniørs hovedtaktik og vil blive brugt til at få adgang til fysiske steder, fortrolige oplysninger og i større omfang følsomme virksomhedsdata. Et system er kun så stærkt som dets svageste forsvar, og i tilfælde af social teknik betyder det personer, der ikke er opmærksomme på de trusler og teknikker, der anvendes.

Konklusion

At citere Kevin Mitnick, der formåede at vandre rundt om verdens største sikkerhedskonference, ubemærket og ukontrolleret (RSA 2001): "Du kunne bruge en formue til køb af teknologi og tjenester fra alle udstillere, højttaler og sponsor på RSA-konferencen og dit netværk infrastruktur kunne stadig forblive sårbar overfor gammeldags manipulation ". Dette gælder for låse på dine døre og alarmen i dit hus, så hold øje med socialteknik taktik på arbejde og i hjemmet.

Har du oplevet sådanne angreb? Arbejder du for et firma, der for nylig er begyndt at uddanne medarbejderne om farerne? Lad os vide, hvad du synes, i kommentarerne nedenfor.

Billedkreditter: Wolf in Sheep's Clothes (Shutterstock) Papirmaskine (Chris Scheufele), Harddisk (jon_a_ross), Telefon på skrivebordet (Radio.Guy), Mozilla Reception (Niall Kennedy),