Android-telefoner og Linux-stationære computere og servere har alle en fælles forfædre. De er alle baseret på en fælles kerne, og deler fælles værktøjer og komponenter. Når der findes en sikkerhedssårbarhed på disse områder, er smitten massiv, og hundredvis af millioner computere og mobile enheder vil uundgåeligt blive påvirket.

En nylig opdaget sårbarhed (CVE-2016-0728) i Linux-kernen er et forbløffende eksempel på dette. Det udnytter en fejl i OS-nøglering, og vil tillade enhver ufrivillig angriber eller bruger at få rootadgang til det pågældende system. Sådan fungerer det, og hvad du skal være forsigtig med.

Forståelse af denne sårbarhed

Denne sårbarhed blev opdaget af Perception Point - en stor Tel Aviv-baseret informationssikkerhedskonsulentvirksomhed. Fejlen blev først introduceret for omkring tre år siden, med Linux-kernen udgivet Linux-kernen: En forklaring i Laymans vilkår Linux-kernen: En forklaring i Laymans vilkår Der er kun en de facto ting, som Linux-distributioner har til fælles: Linux-kerne. Men mens det ofte taler om, ved mange mennesker ikke rigtigt, hvad det gør. Læs mere version 3.8. Perception Point vurderer, at omkring to tredjedele af Android-enheder og en uvidende mængde Linux-stationære computere og servere (sandsynligvis i titusinderne) er sårbare.

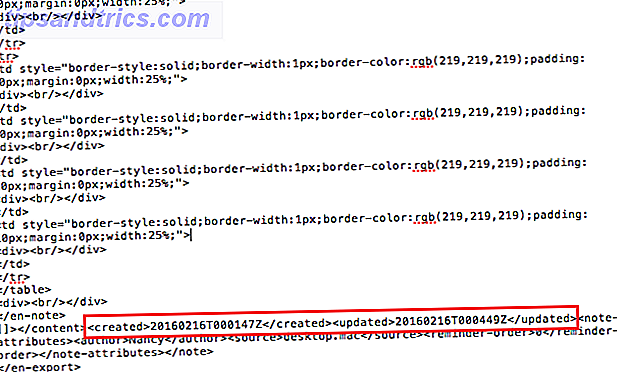

Som tidligere nævnt findes denne fejl i OS-nøglering. Dette er den komponent, der bruges i Linux, som gør det muligt for drivere at cache sikkerhedsdata, som f.eks. Krypteringsnøgler og godkendelsesmønstre. Ved design bør dataene i OS-nøglen ikke være tilgængelige for andre applikationer.

Udnyttelsen selv udnytter en fejl med, hvordan hukommelsen styres i OS Nøglering. Ved at udføre et bufferoverløb kan angriberne udløse operativsystemet til at køre nogle vilkårlig skalkode, som ville blive udført som root.

Det forventes, at hovedparten af Linux-distributionerne vil udstede rettelser i starten af næste uge. Men hvis du har en moderne Intel-processor (Broadwell eller senere), skal SMAP (Tilsyns adgangsforebyggelse) og SMEP (Tilsynsførende forebyggelse) være aktiveret og begrænser den skade, denne sårbarhed kan forårsage.

I mellemtiden, hvis du er på Android, skal SELinux ligeledes gøre det. Det er værd at påpege, at Google har voldsomt nedvist de risici, der er fremkaldt af denne sårbarhed. I en erklæring sagde de, at alle enheder, der kører Android 5.0 Lollipop og senere, er beskyttet af SELinux, og de fleste ældre enheder (kører Android 4.4 KitKat og tidligere) indeholder ikke den sårbare kode, der blev introduceret i version 3.8 af Linux Kernel .

Android Security Team klagede også over, at de ikke var blevet underrettet om at udstede en patch. I det væsentlige sagde de, at Persepsionspunktet ikke udførte ansvarlig offentliggørelse Fuld eller ansvarlig oplysning: Hvordan sikkerhedsproblemer er afsløret Fuld eller ansvarlig offentliggørelse: Hvordan sikkerhedsproblemer er afsløret Sikkerhedsproblemer i populære softwarepakker opdages hele tiden, men hvordan er de rapporteret til udviklere, og hvordan kan hackere lære om sårbarheder, som de kan udnytte? Læs mere .

I det væsentlige siger de ikke, at der ikke er et problem, men at det påvirker en meget mindre andel af Android-enheder, som tidligere blev påberåbt af Perception Point. På trods af det udsteder de en løsning, som når de frigives, bør lukke denne klare sårbarhed en gang for alle.

Kontrol af dit privilegium

Et af de mest grundlæggende principper for computersikkerhed kan kortfattet opsummeres som: Ikke alle brugere skal kunne gøre alle ting på alle tidspunkter .

Hvis en bruger altid var logget ind som root eller administrator, ville det være betydeligt lettere for et stykke malware eller en ekstern angriber at forårsage væsentlig skade. Det er derfor, at de fleste brugere og applikationer findes i en begrænset tilstand med begrænsede tilladelser. Når de vil gøre noget, der kan medføre skade på computeren - f.eks. Installere et nyt program eller ændre en vigtig konfigurationsfil - skal de først hæve deres rettigheder. Dette koncept er universelt, og kan findes i stort set alle operativsystemer.

Antag at nogen er logget ind på en Linux- eller Mac-computer med en administratorkonto, og de ønsker at redigere deres værter. Sådan redigerer du Mac OS X-værtsfilen (og hvorfor du måske vil). Sådan redigerer du Mac OS X-værtsfilen Hvorfor du måske vil) Værtsfilen bruges af din computer til at kortlægge værtsnavne til IP-adresser. Ved at tilføje eller fjerne linjer til din værtsfil, kan du ændre, hvor bestemte domæner vil pege, når du får adgang til dem ... Læs mere fil for at omskrive et værtsnavn til en lokal IP-adresse. Hvis de bare prøver at åbne den med en teksteditor, vil operativsystemet vende tilbage med en fejlmeddelelse, der siger noget som "adgang nægtet".

For at få det til at fungere, skal de hæve deres privilegier. De kan indtaste superbruger tilstand på ubestemt tid Hvad er SU & hvorfor er det vigtigt at bruge Linux effektivt? Hvad er SU & Hvorfor er det vigtigt at bruge Linux effektivt? Linux SU eller root brugerkonto er et kraftfuldt værktøj, som kan være nyttigt, når det bruges korrekt eller ødelæggende, hvis det bruges uaktsomt. Lad os se på, hvorfor du burde være ansvarlig, når du bruger SU. Læs mere ved at køre "sudo su". Dette er nyttigt, hvis de skal køre en række begrænsede handlinger over en ubestemt tid. For at afslutte denne tilstand og vende tilbage til den normale brugerkonto, skal du blot bruge kommandoen "exit".

For at køre kun en kommando som superbruger, skal du bare forordere kommandoen med "sudo". Ved hjælp af eksemplet på værtsfilen kan du redigere det med "sudo vim etc / hosts". Du bliver derefter bedt om at få adgangskoden. Hvis kontoen ikke har administratorrettigheder (dvs. en standard brugerkonto), vil kommandoen ikke fungere.

På Android har de en fundamentalt anden model af tilladelser, hvor applikationer er forstøvede og sandboxede, og brugerne kan foretage begrænsede ændringer under-the-hood. Brugere er aktivt afskrækket fra at få adgang til roden. Det er derfor, at de fleste bærere og producenter (med HTC blandt undtagelserne Sådan roter du din første generation HTC One Sådan roter du din første generation HTC One Usædvanligt er der ingen specielle værktøjer, der gør det muligt - i stedet skal du bruge HTC's godkendte rooting metode. Læs mere) aktivt afskrækker brugerne fra at rote deres telefoner, og hvorfor det er blevet lidt af en "mørk kunst".

Windows har også sit eget system med forhøjede rettigheder. Når et program gør en ændring til systemet, der kræver forbedrede tilladelser, vil Windows bede brugeren om et UAC-vindue (Brugeradgangskontrol). Dette viser det program, der anmoder om forhøjede tilladelser. Hvis koden har fået en kryptografisk signatur, viser den hvem der signerede det, så du kan se impostorprogrammer. Brugeren kan derefter vælge at give programmet de tilladelser, der anmodes om, eller afvise.

Selvom denne proces ikke er uden sine fejl (UAC-vinduer betragtes som ret irriterende) Stop Irriterende UAC Prompts - Sådan oprettes en brugerkonto Kontrol Whitelist [Windows] Stop irriterende UAC Prompts - Sådan oprettes en brugerkonto Kontrol Whitelist [Windows] Helt siden Vista, vi Windows-brugere er blevet pestered, bugged, irriteret og træt af UAC-prompten Brugerkontrol (UAC), der fortæller os, at et program starter op, som vi med vilje har lanceret. Det er blevet forbedret, ... Læs mere og er generelt kun 'klikket væk', for eksempel), det er en, der generelt fungerer. Det kan dog let omgåes af fejl i operativsystemet, ligesom det, der er identificeret af Perception Point.

Øget trusler mod Linux-enheder

I de senere år har vi set en deluge af angreb rettet mod Linux-baserede operativsystemer, da det cementerer dets hold på servermarkedet og øger markedsandelen på skrivebordet.

For nylig opdagede forsker i Rusland en Remote Access Trojan Sådan overholder du simpelthen med fjernadgang trojanske heste Hvordan man simpelt og effektivt overholder fjernadgang trojanere lugter en RAT? Hvis du tror at du er blevet inficeret med en fjernadgang trojan, kan du nemt komme af med det ved at følge disse enkle trin. Læs mere, der var designet til at hjælpe en angriber til at spionere på brugere. Kaldet Linux.Ekoms.1, tager trojanerne et screenshot hvert 30. sekund og gemmer det i en midlertidig mappe som en JPEG forklædt med en anden filtypenavn. Yderligere analyse af trojanen afslørede, at udviklerne arbejdede på funktioner, der ville gøre det muligt at optage lyd. Disse filer vil derefter blive sendt til en fjernserver. De angribere ville også kunne udstede kommandoer via en kommando- og kontrolserver.

En anden rootkit til Linux - kaldet Snakso-A-målrettede 64-bit Linux webservers, og tydeligt kapret de websider, der blev serveret, for at injicere en malware-servering iFrame.

Så er der selvfølgelig de sårbarheder, der var så alvorlige, de blev internationale nyheder. Jeg taler om de som Shellshock Worse Than Heartbleed? Mød ShellShock: En ny sikkerhedsrisiko for OS X og Linux værre end Heartbleed? Mød ShellShock: En ny sikkerhedstrussel for OS X og Linux Læs mere, GHOST-sårbarheden Linux Ghost-fejlen: Alt du behøver at vide Linux Ghost-fejlen: Alt du behøver at vide GHOST-sårbarheden er en fejl i en vital del af hver stor Linux distro. Det kunne i teorien tillade hackere at tage kontrol over computere uden brug for brugernavn eller adgangskode. Læs mere og Heartbleed Heartbleed - Hvad kan du gøre for at forblive trygt? Heartbleed - Hvad kan du gøre for at være sikker? Læs mere .

Disse trusler løses generelt på en hensigtsmæssig måde af vedligeholdere og udviklere af de Linux-komponenter, de har effekt. Men i de seneste måneder er deres evne til at gøre det blevet sat under tvivl som følge af finansiering og mangel på personale, hvilket får nogle til at stille spørgsmålstegn ved, om Linux har været offer for sin egen succes. Har Linux været et offer for sin egen succes? Har Linux været et offer for sin egen succes? Hvorfor sagde Linux Foundation-chef, Jim Zemlin, for nylig, at "Golden Age of Linux" snart kommer til ophør? Har missionen til at "fremme, beskytte og fremme Linux" mislykkedes? Læs mere .

Søg efter opdateringer

I løbet af de næste par dage udstedes hovedparten af Linux-distributioner, ligesom Google for Android. Du rådes til regelmæssigt at tjekke din pakkechef for opdateringer.

Har denne sårbarhed fået dig spørgsmålstegn ved, om du skal fortsætte med at bruge Linux? Fortæl mig om det i kommentarerne nedenfor.

Foto Credits: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)