I hvad der kunne betragtes som et glimrende eksempel på præcis, hvorfor gyldne nøgler, der tilbyder en bagdør til sikre tjenester, ikke skulle eksistere, læste Microsoft utilsigtet hovednøglen til deres Secure Boot-system.

Lækage låser potentielt alle enheder med Microsoft Secure Boot-teknologi installeret, og fjerner deres låste operativsystemstatus, så brugerne kan installere deres egne operativsystemer og applikationer i stedet for dem, der er udpeget af Redmond-teknologien.

Lækage bør ikke kompromittere din enheds sikkerhed - i teorien. Men det åbner linjerne for alternative operativsystemer og andre applikationer, der tidligere ikke kunne fungere på et Secure Boot-system.

Hvordan reagerer Microsoft herpå? En simpel opdatering til at ændre hver Secure Boot-basenøgle? Eller er det simpelthen for sent, at skaden er sket?

Lad os se godt på, hvad Secure Boot-læk betyder for dig og dine enheder.

Hvad er Secure Boot?

"Secure Boot hjælper med at sikre, at din pc starter kun ved hjælp af firmware, der er betroet af producenten"

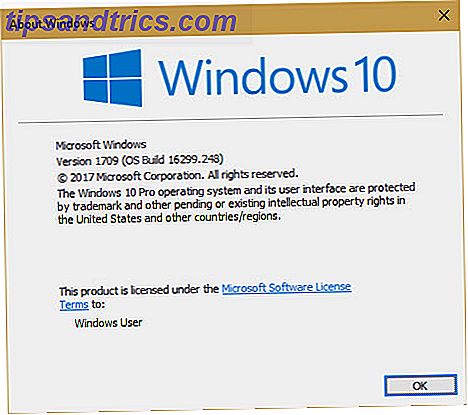

Microsoft Secure Boot ankom med Windows 8 og er designet til at forhindre skadelige operatører at installere programmer Hvad er UEFI og hvordan holder det dig mere sikkert? Hvad er UEFI og hvordan holder den dig mere sikker? Læs mere eller uautoriserede operativsystemer fra at indlæse eller foretage ændringer under systemstartprocessen. Da den ankom, var der bekymringer for, at dens introduktion ville begrænse evnen til dual- eller multi-boot Microsoft-systemer. Til sidst var dette stort set ubegrundet - eller der blev fundet løsninger.

Som Secure Boot er afhængig af UEFI (Unified Extensible Firmware Interface) specifikationen Hvad er UEFI og hvordan holder den dig mere sikker? Hvad er UEFI og hvordan holder den dig mere sikker? Læs mere for at give grundlæggende krypteringsfaciliteter, netværksgodkendelse og chauffør underskrift, der giver moderne systemer et andet lag af beskyttelse mod rootkits og lav malware.

Windows 10 UEFI

Microsoft ønskede at hæve den "beskyttelse", der tilbydes af UEFI i Windows 10.

For at presse dette igennem informerede Microsoft producenterne forud for Windows 10's udgivelse, at valget for at fjerne muligheden for at deaktivere Secure Boot var i deres hænder. Vil Linux ikke længere arbejde på fremtidig Windows 10-hardware? Vil Linux ikke længere arbejde på fremtidig Windows 10-hardware? Secure Boot kan forhindre, at nogle Linux distros fra opstart. På kommende Windows 10-enheder kan producenterne fjerne muligheden for at slukke for Secure Boot. Dette vil påvirke Linux Mint og flere andre populære distros. Læs mere, effektivt lås operativsystemet til den computer, der kommer med. Det er værd at bemærke, at Microsoft ikke direkte pressede dette initiativ (i det mindste ikke helt offentligt), men som Ars Technics Peter Bright forklarer, gjorde ændringer i eksisterende UEFI-regler forud for udgivelsesdatoen for Windows 10 det muligt:

"Skulle dette stå, kan vi forestille OEM'er byggemaskiner, der ikke giver nogen nem måde at starte selvopbyggede operativsystemer på, eller noget operativsystem, der ikke har passende digitale signaturer."

Selv om der utvivlsomt er mange desktops og bærbare computere til salg med ulåste UEFI-indstillinger, kan dette vise sig at være en anden hindring for dem, der ønsker at prøve et alternativ til deres Windows-operativsystem.

Endnu en anden vejblok til Linux fortaler at arbejde rundt ... suk .

Og nu er Secure Boot Permanent Unlocked?

Permanent er jeg ikke så sikker. Men i mellemtiden kan Secure Boot låses op. Her er hvad der skete.

Secure Boot er på sin døds seng.

Skrivning kommer i morgen eller onsdag.

- slipstream / RoL (@ TheWack0lian) 8. august 2016

Jeg ved, at jeg har henvist til en super-duper skelettypenøgle, der låser hver enkelt lås i hele Microsoft UEFI Secure Boot-universet ... men det kommer faktisk ned på, hvilke politikker du har underskrevet på dit system.

Sikker opstart deaktiveret binær lækket. Hvad er mere irriterende for Microsoft? https://t.co/n0fGr7pwdo

- Mytiske dyr (@Mythic_Beasts) 10. august 2016

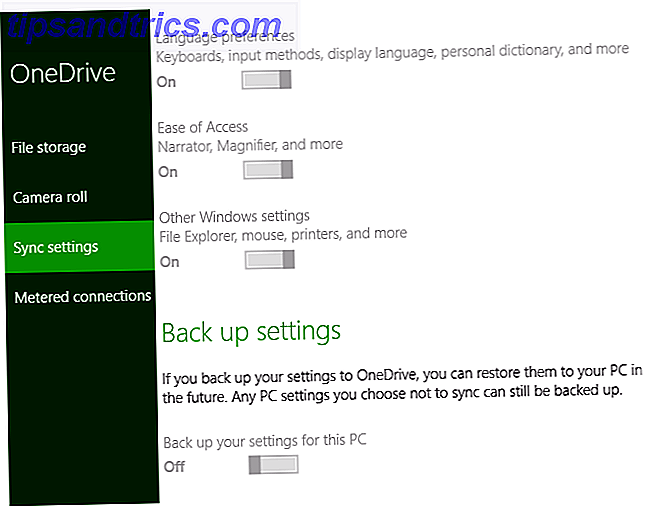

Secure Boot virker i takt med visse politikker, læses og overholdes fuldt ud af Windows boot manager Sådan løses de fleste Windows Boot Problemer Sådan løses de fleste Windows Boot Problemer Er din Windows-computer ikke opstart? Det kan være på grund af hardware, software eller firmware fejl. Sådan diagnostiseres og repareres disse problemer. Læs mere . Politikkerne rådgiver boot manager for at holde Secure Boot aktiveret. Imidlertid oprettede Microsoft en politik, der var designet til at give udviklere mulighed for at teste operativsystembyggeri uden at skulle signere hver version digitalt. Dette overstyrer effektivt Secure Boot, hvilket deaktiverer tidlige systemkontroller under opstartsprocessen. Sikkerhedsforskerne, MY123 og Slipstream dokumenterede deres resultater (på et rigtig dejligt websted):

"Under udviklingen af Windows 10 v1607 'Redstone' tilføjede MS en ny type sikker opstartspolitik. Nemlig "supplerende" politikker, der er placeret i EFIESP-partitionen (i stedet for i en UEFI-variabel), og deres indstillinger slås sammen afhængig af betingelser (nemlig at en bestemt "aktiveringspolitik" også er i eksistens og har været indlæst).

Redstone's bootmgr.efi læser "arv" politikker (nemlig en politik fra UEFI variabler) først. På et bestemt tidspunkt i redstone dev gjorde det ikke nogen yderligere checks ud over underskrift / deviceID kontrol. (Dette er nu ændret, men se, hvordan ændringen er dum) Efter at have læst "arv" -politikken eller en basispolitik fra EFIESP-partitionen, læsser den, kontrollerer og fusionerer i de supplerende politikker.

Se problemet her? Hvis ikke, lad mig stave det til dig ren og klar. Den "supplerende" politik indeholder nye elementer for de fusionerende betingelser. Disse betingelser er (godt på en gang) ukontrolleret af bootmgr, når du lægger en ældre politik. Og bootmgr of win10 v1511 og tidligere ved sikkert ikke om dem. Til disse bootmgrs er det lige indlæst i en helt gyldig, underskrevet politik. "

Det gør ikke god læsning til Microsoft. Det betyder effektivt debug-mode-politikken designet til at give udviklere - og kun udviklere - mulighed for at negere signeringsprocesserne, er åben for alle med en detailversion af Windows 10. Og at denne politik har lækket ud på internettet.

Husk San Bernardino iPhone?

"Du kan se ironien. Også ironien i den MS selv gav os flere gode "gyldne nøgler" (som FBI ville sige;) for os at bruge til det formål :)

Om FBI: læser du dette? Hvis du er, så er dette en perfekt virkelige verden eksempel på hvorfor din ide om backdooring kryptosystemer med en "sikker gylden nøgle" er meget dårlig! Smartere folk end mig har fortalt dette til dig i så lang tid, det ser ud til at du har dine fingre i dine ører. Du forstår det alligevel ikke? Microsoft implementerede et "secure golden key" -system. Og de gyldne nøgler blev frigivet fra MS egen dumhed. Hvad sker der nu, hvis du fortæller alle at lave et "sikkert guldnøglesystem"? Forhåbentlig kan du tilføje 2 + 2 ... "

For disse krypteringsfortalere har dette været et alt-til-bittersødt øjeblik, der forhåbentlig vil give en behørig klarhed til retshåndhævende myndigheder og embedsmænd. Golden backdoors vil aldrig blive skjult. De vil altid blive opdaget, være det ved en uforudsete intern sårbarhed (Snowden åbenbaringer Helt eller Villain? NSA modererer sin holdning til Snowden Hero eller Villain? NSA modererer sin holdning til Snowden Whistleblower Edward Snowden og NSA's John DeLong dukkede op på planen for en symposium. Selv om der ikke var nogen debat, ser det ud til, at NSA ikke længere maler Snowden som en forræder. Hvad er ændret? Læs mere) eller af dem, der er interesseret i at peke og trække teknologi og dens underliggende kode fra hinanden.

Overvej San Bernardino iPhone ...

"Vi har stor respekt for fagfolk på FBI, og vi mener, at deres hensigter er gode. Indtil dette punkt har vi gjort alt, hvad der er både i vores magt og i loven for at hjælpe dem. Men nu har den amerikanske regering bedt os om noget, vi simpelthen ikke har, og noget vi anser for farlige at skabe. De har bedt os om at bygge en bagdør til iPhone Hvad er det mest sikre mobile operativsystem? Hvad er det mest sikre mobile operativsystem? Kæmper for titlen på Most Secure Mobile OS, har vi: Android, BlackBerry, Ubuntu, Windows Phone og iOS. Hvilket operativsystem er det bedste ved at holde sig selv mod onlineangreb? Læs mere ."

Kuglen hviler sammen med Microsoft

Som jeg nævnte, bør dette ikke virkelig udgøre en massiv sikkerhedsrisiko for dine personlige enheder, og Microsoft har udgivet en erklæring, der minder om relevansen af Secure Boot leakage:

"Den jailbreak-teknik, der beskrives i forskernes rapport den 10. august, gælder ikke for desktop- eller enterprise-pc-systemer. Det kræver fysisk adgang og administratorrettigheder til ARM og RT-enheder og kompromitterer ikke krypteringsbeskyttelse. "

Ud over dette har de hurtigt udgivet en Microsoft Security Bulletin udpeget "Vigtigt". Dette løser sårbarheden, når den er installeret. Det vil imidlertid ikke tage meget at installere en version af Windows 10 uden det implementerede programrettede program.

Secure Boot er næsten helt sikkert død.

- Longhorn (@never_released) 8. august 2016

Gyldne nøgler

Desværre er det usandsynligt, at der kommer til en ny glut af Microsoft-enheder, der kører Linux distros. Jeg mener, at der vil være nogle underholdende individer, der tager tidstesten dette, men for de fleste individer vil det simpelthen være et andet sikkerhedsblip, der passerede dem.

Det burde ikke.

Det er ikke en ting, det er sikkert, at du ikke giver dig en fjende om Linux distros på Microsoft-tabletter. Men de bredere konsekvenser af en gylden nøgle, der lækker ind i det offentlige område for at låse potentielt millioner af enheder op, er en anden.

For et par år siden lavede The Washington Post et samtal for "kompromis" om kryptering, idet vi foreslog, at selv om vores data naturligvis burde være uden grænser for hackere, måtte Google og Apple et al. Have en sikker gylden nøgle. I en fremragende kritik af præcis, hvorfor dette er et "forkert, farligt forslag", forklarer Keybase medskaberen Christ Coyne ganske klart, at "Ære, gode mennesker er truet af enhver bagdør, der omgår deres egne adgangskoder."

Vi bør alle stræbe efter det maksimale niveau for personlig sikkerhed muligt Start året med højre med en personlig sikkerhedskontrol Start året med højre med en personlig sikkerhedsrevision Det er på tide at lave planer for det nye år, for eksempel at sikre din personlige sikkerhed er op at klø. Her er 10 trin, du skal tage for at opdatere alt ved hjælp af din pc, telefon eller tablet. Læs mere, ikke regner med at svække det ved den første ledige mulighed. Fordi som vi har set ved flere lejligheder, vil disse super-duper skelet-type nøgle ende i de forkerte hænder.

Og når de gør det, spiller vi alle et farligt spil reaktivt forsvar, om vi ville eller ej.

Skal store teknologivirksomheder skabe bagdøre i deres tjenester? Eller skal offentlige myndigheder og andre tjenester tænke deres egen virksomhed og fokusere på at opretholde sikkerheden?

Billedkredit: DutchScenery / Shutterstock, Constantine Pankin / Shutterstock